Se podría utilizar una nueva vulnerabilidad de búsqueda de Windows de día 0 para abrir automáticamente un cuadro de búsqueda e iniciar malware remoto, lo cual se hace fácilmente simplemente abriendo un documento de Word.

Computadora que suena dice que el problema es serio porque Windows admite el controlador de URI del protocolo search-ms, que permite que las aplicaciones y los enlaces HTML ejecuten búsquedas personalizadas en el dispositivo. Y aunque la mayoría de las búsquedas se realizarán en el dispositivo local, También es posible forzar la búsqueda de Windows a consultar recursos compartidos de archivos en hosts remotos y usar un título personalizado para el cuadro de búsqueda..

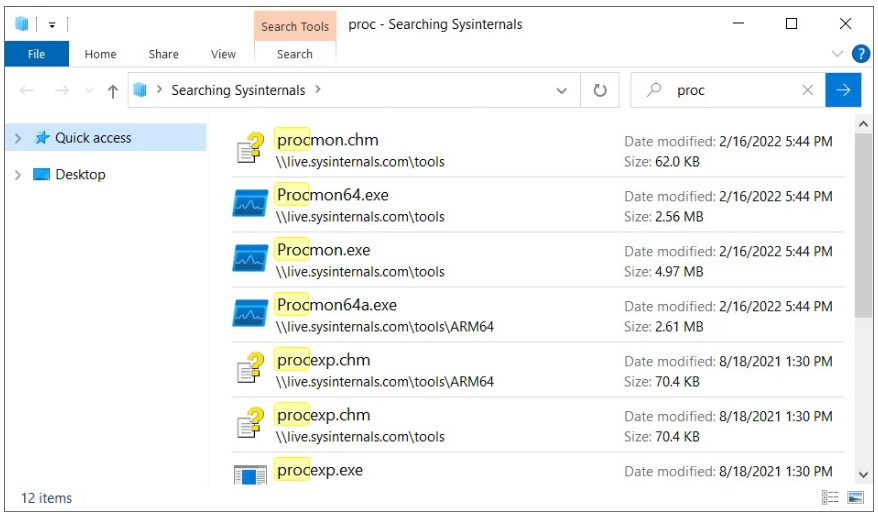

Por ejemplo, Sysinternals permite montar remotamente live.sysinternals.com como recurso compartido de red para ejecutar sus utilidades. Los usuarios pueden utilizar el siguiente URI de búsqueda-ms para encontrar este recurso compartido remoto y mostrar solo archivos que coincidan con un nombre específico.: buscar-ms:consulta=proceso&miga = ubicación:%5Clive.sysinternals.com&displayname=Buscando Sysinternals

En este caso, la variable crumb search-ms especifica la ubicación de búsqueda, y la variable displayname especifica el título. Al ejecutar este comando desde el cuadro de diálogo Ejecutar o la barra de direcciones del navegador en Windows 7, Windows 10 y Windows 11, aparecerá un cuadro de búsqueda personalizado, como en la captura de pantalla a continuación. El encabezado dice «Buscando componentes internos del sistema» como se especifica en el URI de search-ms.

Los piratas informáticos pueden utilizar el mismo enfoque para los ataques., donde los correos electrónicos de phishing se hacen pasar por actualizaciones o parches que supuestamente deben instalarse con urgencia. Los atacantes pueden configurar un recurso compartido remoto de Windows que se utilizará para alojar malware disfrazado de actualizaciones de seguridad., y luego usar el URI search-ms en sus ataques.

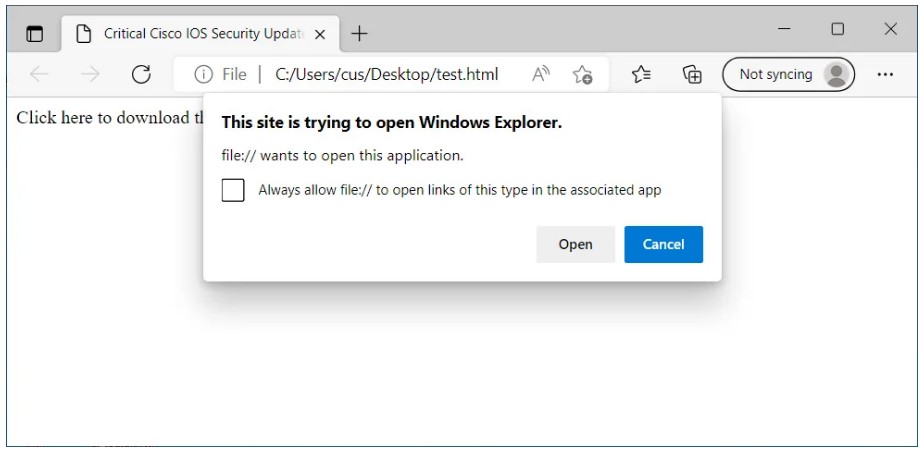

Parecería difícil lograr que el usuario haga clic en dicha URL., especialmente dada la advertencia que se mostrará en este caso.

Sin embargo, Casa hacker cofundador e investigador de seguridad Mateo Hickey ha encontrado una manera de combinar una vulnerabilidad recién descubierta en Microsoft Office con un controlador search-ms para abrir una ventana de búsqueda remota simplemente abriendo un documento de Word.

Déjame recordarte que el descubrimiento de 0-día follina se dio a conocer hace apenas unos días, aunque los investigadores encontraron este error por primera vez en abril 2022, pero luego Microsoft se negó a reconocer el problema. La vulnerabilidad ahora se rastrea como CVE-2022-30190 y es conocido ser explotable a través de la apertura normal de un documento de Word o la vista previa del Explorador de archivos, usar comandos maliciosos de PowerShell a través de la herramienta de diagnóstico de Microsoft (MSDT) ejecutar.

El error afecta a todas las versiones de Windows que reciben actualizaciones de seguridad, incluyendo Windows 7 y después, así como servidor 2008 y después.

CVE-2022-30190 Se sabe que permite modificar documentos de Microsoft Office para omitir la Vista protegida y ejecutar controladores de URI sin interacción del usuario., lo que puede llevar a un mayor abuso del manejador. Hickey descubrió ayer que es posible modificar exploits existentes para Microsoft Word MSDT abusar de search-ms en su lugar.

El nueva prueba de concepto ejecuta automáticamente el comando search-ms cuando el usuario abre un documento de Word. El exploit abre una ventana de búsqueda de Windows que enumera los archivos ejecutables en un recurso compartido SMB remoto.. Esta carpeta compartida puede tener el nombre que quiera el hacker., como «Actualizaciones críticas», y solicitará a los usuarios que instalen el malware bajo la apariencia de un parche.

Al igual que con los exploits MSDT, Hickey demostró que era posible crear un RTF que abriría automáticamente una ventana de búsqueda de Windows mientras se realizaba una vista previa en el Explorador.

Los periodistas de Bleeping Computer señalan que los acontecimientos son la reminiscencia de la situación con el ImprimirPesadilla Vulnerabilidad ICE descubierto y arreglado en Print Spooler en 2021. En ese tiempo, Microsoft solucionó rápidamente el error original, pero su descubrimiento llevó a muchas otras vulnerabilidades de escalada de privilegios locales relacionado con el problema original. Luego, los desarrolladores de Microsoft se vieron obligados a realizar cambios radicales en Windows Printing para finalmente deshacerse de esta clase de vulnerabilidades en su totalidad..

Ahora Microsoft probablemente tendrá que hacer que sea imposible ejecutar controladores de URI en Microsoft Office sin la interacción del usuario.. hasta que eso pase, Habrá informes periódicos sobre la creación de nuevos exploits..