Los investigadores de Huntress Labs estiman que en los últimos días, acerca de 2,000 Los servidores de correo de Microsoft Exchange han sido comprometidos e infectados con puertas traseras, porque sus propietarios no han instalado parches para corregir las vulnerabilidades de ProxyShell.

Déjame recordarte que las vulnerabilidades, que fueron llamados colectivamente ProxyShell, eran discutido en la conferencia Black Hat a principios de agosto. ProxyShell combina tres vulnerabilidades que permiten la ejecución remota de código sin autenticación en servidores Microsoft Exchange.

Servicio de acceso de cliente de Microsoft Exchange (CAS) explota estas vulnerabilidades que se ejecutan en el puerto 443.

- CVE-2021-34473: Confusión de ruta sin autenticación que conduce a la omisión de ACL (arreglado en abril en KB5001779);

- CVE-2021-34523: Escalada de privilegios en el backend de Exchange PowerShell (arreglado en abril en KB5001779);

- CVE-2021-31207: Escribir archivos arbitrarios después de la autenticación, conduciendo a la ejecución remota de código (arreglado en mayo en KB5003435).

Se utilizó un exploit para ProxyShell durante el Pwn2Own 2021 concurso de hackers en abril de este año, y luego el compromiso exitoso del servidor llevó a los investigadores $200,000.

Aunque Microsoft parchó las vulnerabilidades, no todos los administradores instalaron estos parches a tiempo.

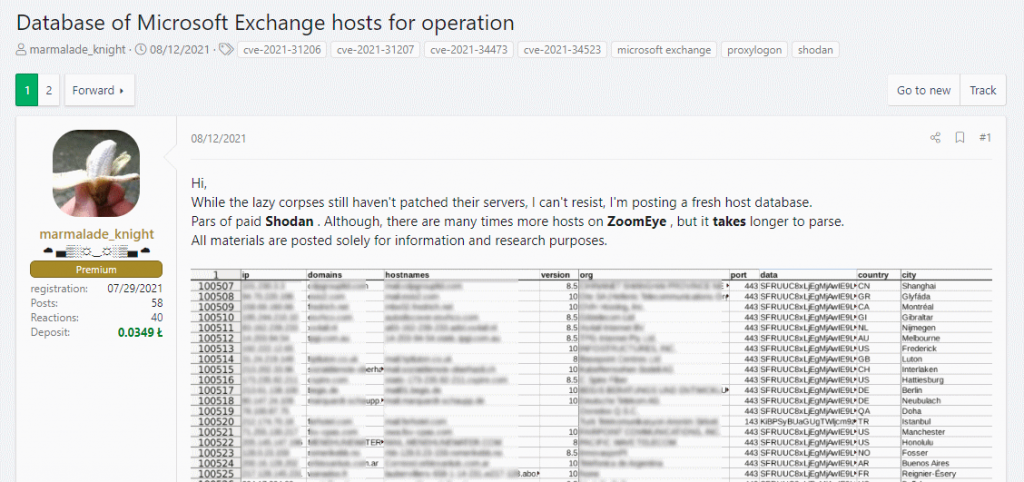

Por ejemplo, una exploración realizada en agosto 8 por ISC SANS (dos días después de la publicación del exploit PoC) mostró que más que 30,400 Servidores de intercambio todavía son vulnerables a los ataques. Además, una lista de todos 100,000 Los servidores Exchange accesibles a través de Internet pronto se publicaron en un conocido foro de hackers., lo que simplificó aún más la tarea de los ciberdelincuentes.

Los investigadores ya han advertido que se han iniciado escaneos en busca de servidores vulnerables e intentos de hackearlos. En la semana pasada, estos ataques se han vuelto más frecuentes, y se notó el ransomware LockFile, cual ya ha comenzado Usar un exploit de ProxyShell para penetrar en las redes corporativas..

Los investigadores de Huntress Labs que estudiaron los servidores Microsoft Exchange que fueron comprometidos con ProxyShell ahora informan que han encontrado más de 140 diferentes web shells en más de 1,900 servidores Exchange comprometidos.

Déjame recordarte que yo también escribí eso. Estados Unidos y Reino Unido acusaron a China de atacar servidores de Microsoft Exchange.