3Sistema telefónico CX, una aplicación de escritorio para comunicación telefónica empresarial, fue víctima de un ataque a la cadena de suministro. Las actualizaciones recientes entregan una versión falsificada de la aplicación. que permite instalar malware ladrón. La carga útil real se entrega en tres etapas., lo que hace que sea más difícil de rastrear.

¿Qué es la Central Telefónica 3CX??

3CX Phone System es un programa de software de comunicación telefónica desarrollado por una empresa del mismo nombre.. Proporciona Comunicación VoIP con conexión a PSTN. Todas las operaciones se atienden en la nube., lo que lo hace conveniente para su uso incluso en pequeñas empresas. A partir de principios de 2023, la empresa se jactaba 12+ millones de clientes en más 600,000 compañías alrededor del mundo. La empresa presta servicios a los nombres más conocidos del mundo, como toyota, BMW, Avira, McDonald's, Jefe, hilton, y IKEA.

Ser una empresa con tanto éxito y clientes tan destacados siempre es una responsabilidad seria, ambas imagenes- y digno de efectivo. Esto requiere la atención correspondiente a todos los elementos de su infraestructura y personal, para evitar cualquier riesgo. relacionados con violaciones de seguridad. La gestión de la cadena de suministro debe ser aún más diligente en cuestiones de seguridad, Como consecuencia, los elementos vinculados con un solo propósito a menudo son propensos a romperse.. Y eso es lo que pasó con 3CX..

¿De qué se trata el ataque a la cadena de suministro de 3CX??

Ataques a la cadena de suministro supongamos integración de hackers en una determinada etapa de la cadena de suministro. Los investigadores que examinaron el caso aún no encontraron un lugar determinado donde podría haber ocurrido la violación.. Por lo que se sabe ahora, está claro que los piratas informáticos lograron falsificar el instalador y obligarlo a hacer lo que quieren.. Esa pista apunta al hecho de que Los delincuentes llegaron al código fuente del instalador., ya que no tiene problemas con certificados y firmas. El ataque en sí se parece al hack de SolarWinds that happened back in 2020.

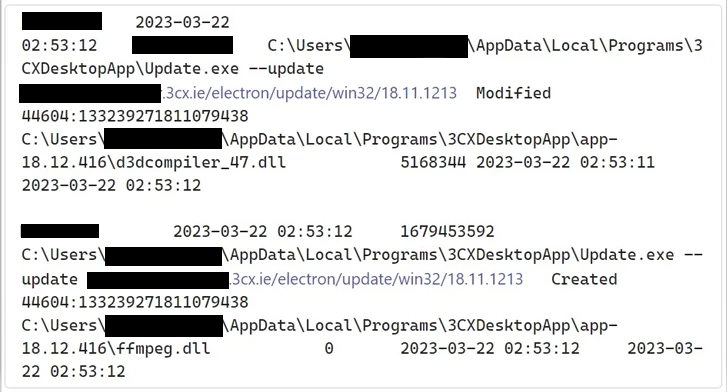

Después de iniciar el instalador, un usuario desprevenido verá el procedimiento de instalación de rutina. Sin embargo, en el fondo, el archivo binario se conectará a un repositorio de GitHub para obtener un archivo ICO. En realidad, se trata de una carga útil de segunda etapa., que contiene datos codificados con base64. Una breve investigación muestra que estos datos son un conjunto de códigos de shell., qué ejecución requiere el siguiente paso. Obligan al sistema para conectar al C2 y tirar de la carga útil de la tercera etapa.

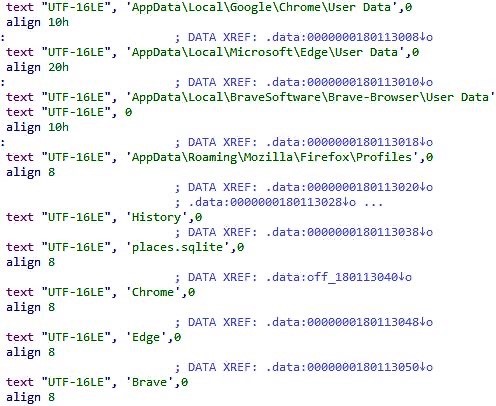

La tercera etapa – la última – es un archivo DLL, una forma clásica de la gran mayoría del malware moderno. Después de recuperar la biblioteca, uno de los shellcodes lo hace funcionar. Parece ser un ladrón de información que toma datos del navegador web de un sistema infectado., particularmente el historial de navegación. El malware apunta a una lista bastante corta de navegadores: Chrome, Borde, Firefox y valiente. Tal comportamiento es diferente. de spyware y ladrones comunes, por lo tanto, lo más probable es que el malware sea nuevo., posiblemente creado específicamente para este ataque. Investigadores de amenazas de SentinelOne, ¿Quiénes fueron los primeros en detectar actividad dudosa?, lo acuñó SmoothOperator.

¿Es peligroso el ataque 3CX??

Como cualquier otro ataque de software espía, es. A pesar de la cantidad de datos recopilada menos de lo habitual por el ladrón detectado, La escala potencial de este ataque es tremenda.. Ya mencionamos la cantidad de usuarios de 3CX en todo el mundo – e imagina ¿Cuántas víctimas potenciales pueden haber entre ellos?. Sí, no todos los usuarios han instalado la actualización infestada, y algunos de ellos fueron salvados por software anti-malware. Pero es posible que sean minoría..

El NHS ha emitido una alerta cibernética con un "alto" Advertencia de clasificación de gravedad sobre esta campaña de intrusión activa., advertencia "versiones legítimas de 3CX DesktopApp han sido comprometidas y están siendo explotadas activamente."

Alerta aquí: https://t.co/J3NTs6rMD5 https://t.co/M7yBauSlcy

— Alejandro Martín (@AlexMartin) Marzo 30, 2023

Dado que ignorar las actualizaciones no es una muy buena práctica, La única forma de protegerse contra tal incumplimiento es utilizando una excelente herramienta de seguridad. Su superioridad debe definirse no sólo por las capacidades de detección y la cantidad de funciones sino también por la política de confianza cero. Los programas antimalware habituales generalmente dependen de la confiabilidad de un programa., y probablemente ignorará la actividad maligna en torno a un binario de instalación firmado. Uno de confianza cero, por otro lado, trata cualquier archivo como potencialmente peligroso y aplica todo tipo de comprobaciones para garantizar que sea seguro.