En junio de este año, una nueva ola de ciberataques y operaciones de extorsión, organizado por el grupo criminal 8Base, barrió el mundo. Los piratas informáticos utilizan un método de doble extorsión: infectan a las víctimas’ Computadoras con un virus ransomware que bloquea el acceso a los datos., y luego exigir un rescate por su restauración. Si la víctima se niega a pagar, Los piratas informáticos amenazan con publicar la información robada en su sitio de filtración en la Dark Web..

Una nueva amenaza creciente

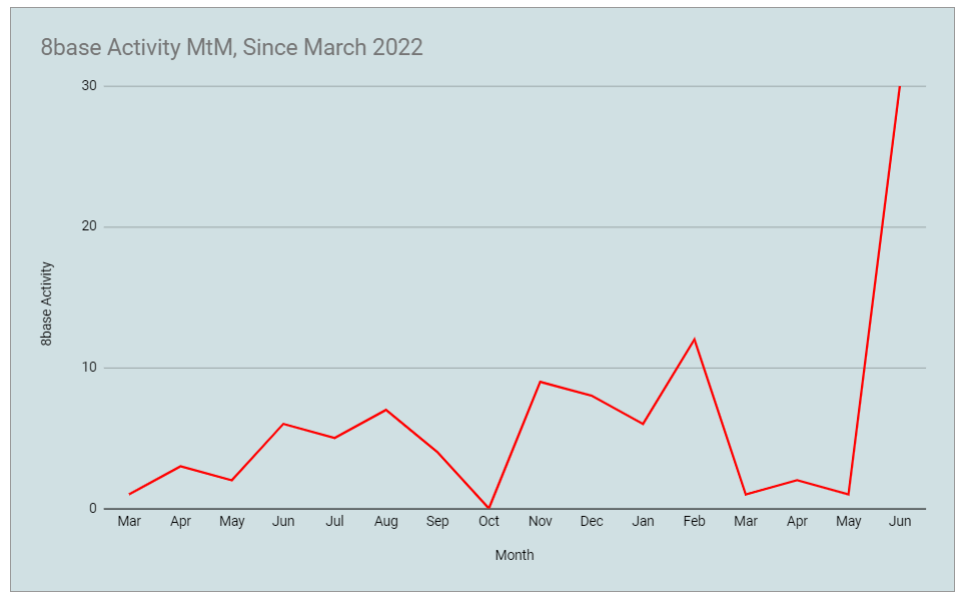

El 8Base El grupo apareció en marzo. 2022, pero hasta junio 2023 llevó a cabo pocos e insignificantes ataques. Sin embargo, este verano su actividad aumentó dramáticamente, y comenzaron a atacar a muchas empresas en diversas industrias.. Hasta ahora, 8La base ha informado 35 víctimas en su sitio, A veces anuncia hasta seis nuevas víctimas en un solo día.. Los hackers se hacen llamar «pentesters honestos y sencillos» y ofrecer empresas «las condiciones más leales» para la devolución de sus datos. Aunque, eso no es algo particularmente nuevo – LockBit intenta mantener la misma imagen.

Acerca del ransomware 8Base

Según VMware investigadores de la Negro carbón equipo, 8Las tácticas de ataque de Base indican que son una versión renombrada de otra conocida banda de ransomware., muy posiblemente Casa de rescate.

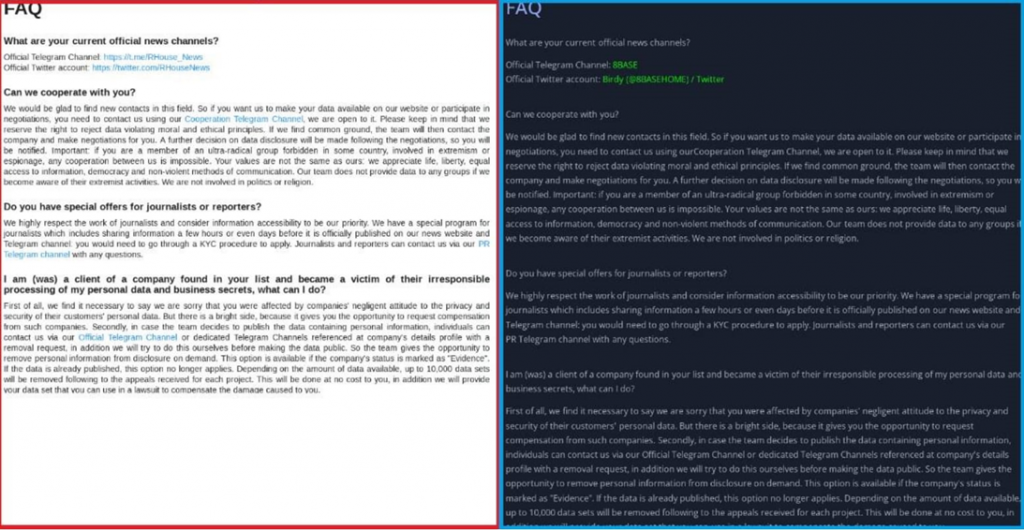

RansomHouse es un grupo de ransomware que afirma no realizar ataques de cifrado, pero solo coopera con otras operaciones de ransomware para vender sus datos. VMware sospecha que 8Base es una bifurcación de RansomHouse. Se llegó a tales conclusiones debido a las mismas notas de rescate utilizadas por ambos grupos., así como el estilo y contenido muy similares del texto en los respectivos sitios de violación de datos, donde incluso las páginas de preguntas frecuentes parecen copiadas.

Sin embargo, no hay confirmación confiable de la conexión entre 8Base y RansomHouse. No es raro que las bandas de ciberdelincuentes simplemente copien notas de rescate, software, métodos y tácticas. Ayuda a los piratas informáticos a ahorrar tiempo y esfuerzo., y es especialmente probable si invitan a alguien de otro grupo de ransomware.

Análisis de ransomware

8Los ataques base utilizan una versión modificada de Fobos v2.9.1 Secuestro de datos, que se carga a través de Cargador de humo. Phobos es un ransomware dirigido a Windows que llegó por primera vez al ciberespacio en 2019, y también comparte muchas similitudes con otro código ransomware, Dharma.

durante el ataque, el virus, lanzado por operadores 8Base, agrega la extensión del mismo nombre «.8base» a todos los archivos cifrados. Experto en ransomware Michael Gillespie informó que el ransomware Phobos también utilizó un método similar «.ocho» extensión para archivos cifrados. Además, ambos programas, Fobos y 8Base, utilizar la misma dirección de correo electrónico para contactar a los atacantes – «correo de ayuda@onionmail[.]organización», lo que también lleva a algunas reflexiones sobre la conexión de estas operaciones maliciosas.

Otro hallazgo notable de los analistas de VMware es que 8Base utiliza el archivo “admlogs25[.]xyz” para alojar una carga útil asociada con SistemaBC, un software proxy malicioso utilizado por varios grupos de ransomware para ofuscar la infraestructura C2. Todos estos hallazgos de los investigadores muestran que los operadores de 8Base llevan realizando ataques de cifrado durante al menos un año., pero recientemente llamó la atención después del lanzamiento de su sitio de violación de datos y un aumento en la actividad.. 8Base apenas comienza a llamar la atención de los analistas., Muchos aspectos de su naturaleza técnica siguen siendo desconocidos o poco claros..