¿Con qué frecuencia nos conectamos a redes wifi gratuitas en lugares públicos?? Ya sea para publicar historias de Instagram con una taza de café que acabamos de comprar o para editar un proyecto mientras esperas tu vuelo.. En tales casos, la disponibilidad generalizada de Wi-Fi público es una bendición. Pero este uso generalizado del Wi-Fi público es también el lugar perfecto para hacer hackers’ hechos nefastos. El ataque de Evil Twin tiene razón en ese caso.. Continúe leyendo y cubriremos todo lo que necesita saber sobre el significado del ataque de los gemelos malvados., cómo funciona, y como prevenirlo.

¿Qué es un ataque gemelo malvado?? Datos principales sobre la definición del ataque de los gemelos malvados

Así que, ¿Cuál es la mejor descripción de un gemelo malvado?? Un ciberataque gemelo malvado es un ataque de piratas informáticos que crea una red Wi-Fi falsa que parece legítima.. Sin embargo, su propósito es robar a las víctimas’ informacion delicada. Típicamente, las víctimas de estos ataques son personas comunes y corrientes que se conectan a un punto de acceso gratuito en una cafetería o en cualquier otro lugar. Los ataques de gemelos malvados reciben su nombre debido a su capacidad para imitan redes Wi-Fi legítimas hasta el punto de que son indistinguibles entre sí. Estas redes comparten el mismo nombre de identificador de conjunto de servicios. (SSID) y, muy posiblemente, la misma dirección de control de acceso a medios (MAC).

¿Cómo funciona un ataque de gemelos malvados??

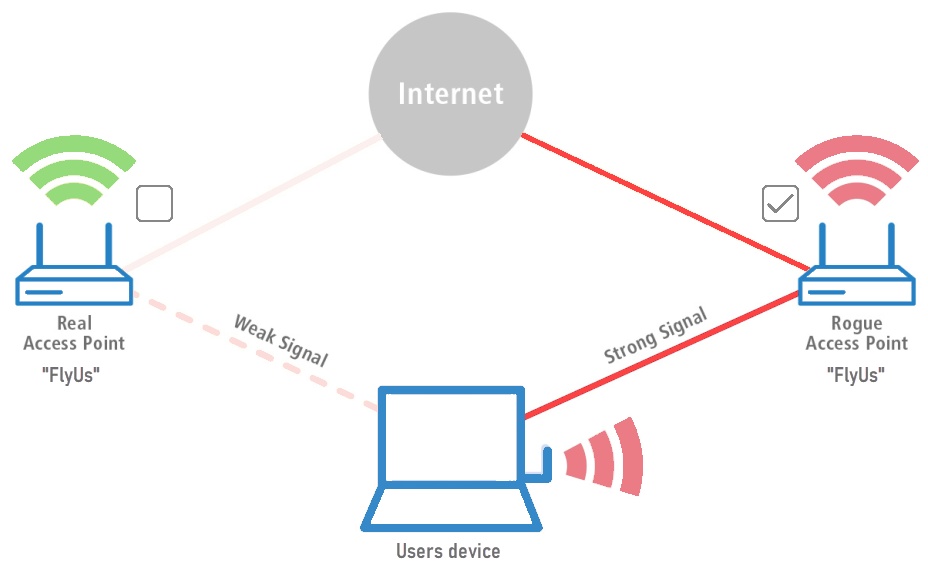

Primero, Los atacantes se posicionan cerca de la red Wi-Fi legítima y use their device para averiguar qué ID de conjunto de servicios y frecuencia de radio está utilizando el AP legítimo. Luego envían los suyos fuente de radio más potente que utiliza el mismo nombre que el AP legítimo. Al usuario final, el punto de acceso gemelo parecerá legítimo. Dado que los atacantes tienen el mismo nombre de red y parámetros que el AP legítimo, fueron copiados y colocados físicamente cerca del usuario final. Por lo tanto, Es probable que la señal sea la más fuerte al alcance..

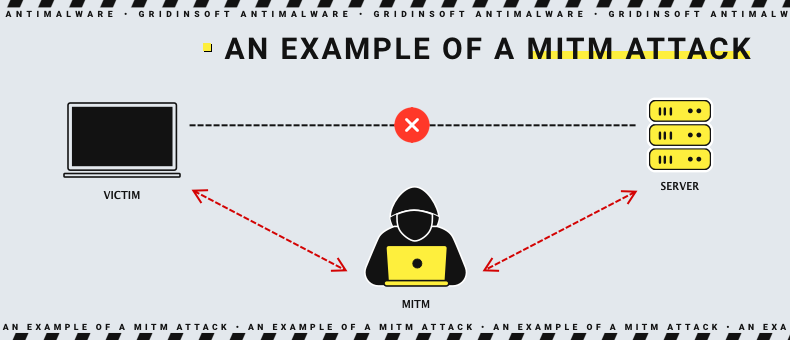

Supongamos que el usuario final se conecta manualmente al gemelo malvado o que su computadora selecciona automáticamente el AP falso.. En ese caso, El gemelo malvado se convierte en el punto inalámbrico predeterminado de su dispositivo.. El El ataque puede incluir un intermediario. (MITM) ataque. Ese ataque permite a la persona que controla el punto de acceso escuchar a los usuarios y robar sus credenciales u otra información confidencial.

Finalmente, Se puede utilizar un AP falso en una estafa de phishing. En este caso, Las víctimas se conectarán con el gemelo malvado y serán redirigido al sitio de phishing. Luego les pedirá que ingresen sus datos confidenciales., como su nombre de usuario y contraseña, y por supuesto, serán enviados directamente al hacker.

¿Cuál es un ejemplo de un ataque de gemelos malvados??

Echemos un vistazo al esquema aeroportuario clásico.. No puedes esperar a volver a conectarte después del vuelo y publicar fotos nuevas de una taza de café frente a la ventana de un avión.. En muchas pantallas alrededor de la terminal, verás el nombre y la contraseña del SSID Wi-Fi del aeropuerto. Abrir la sección Wi-Fi en tu teléfono, ves varias redes Wi-Fi con el mismo nombre. Por supuesto, eliges conectarte al que tiene la señal más fuerte, a pesar de la «inseguro» etiqueta. Vale la pena señalar que algunos dispositivos muestran solo un punto de acceso en la lista si varios puntos de acceso contienen SSID idénticos. todo parece estar bien. La red es legítima porque la contraseña funciona sin problemas..

Sin embargo, acabas de conectarte a una red gemela malvada. Uso de la información de Wi-Fi disponible que se muestra en el aeropuerto, el Los piratas informáticos desplegaron una red completa., crear un punto de acceso con un nombre SSID y contraseña idénticos. Para lograr una señal fuerte y un alcance más excelente, Los piratas informáticos pueden utilizar Wi-Fi Pineapple, deliberadamente instalado más cerca de las salas de llegadas. Wi-Fi Piña es un producto de unos chicos emprendedores ¿Quién pidió un enrutador Wi-Fi chino con dos interfaces inalámbricas y una cableada?, Escribió firmware basado en OpenWRT y lo llenó con utilidades de análisis de tráfico y piratería.. Sin embargo, Los estafadores pueden usar casi cualquier dispositivo, incluyendo teléfonos, portátiles, enrutadores portátiles, y tabletas. A través de dicha red Wi-Fi, un atacante puede ver todo lo que haces y entrar en línea, incluyendo información como su número de cuenta bancaria y contraseñas.

Cómo proteger el dispositivo de los ataques de Evil Twin

Los ataques de gemelos malvados pueden ser difíciles de identificar. Sin embargo, Hay algunos pasos que puedes seguir para mantenerte seguro al conectarte a redes Wi-Fi públicas.:

Utilice su propio punto de acceso.

La forma más sencilla de protegerse de este ataque es utilizar su punto de acceso en lugar de una red Wi-Fi pública.. Esto garantiza que siempre esté conectado a una red segura y evita que los piratas informáticos accedan a sus datos.. Establece una contraseña para mantener tu punto de acceso privado.

No utilice puntos de acceso Wi-Fi no seguros.

Al conectarse a una red pública, Evite los puntos de acceso abiertos marcados «Inseguro.» Las redes desprotegidas carecen de funciones de seguridad, como el cifrado de tráfico, Así que las redes gemelas malvadas casi siempre llevan esta designación.. Además, Los piratas informáticos a menudo dependen de que las personas no presten atención y no se conecten a sus redes., ignorando los riesgos.

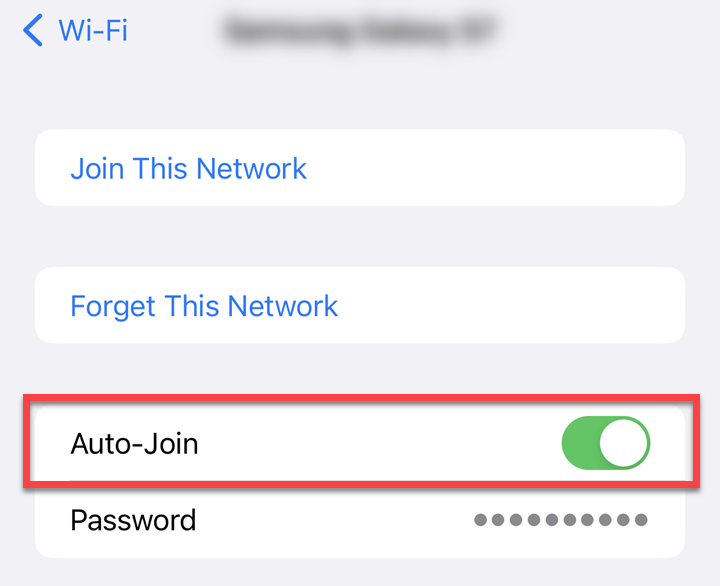

Desactivar la conectividad automática.

Por defecto, su dispositivo tiene habilitada la conexión automática. Se conectará automáticamente a cualquier red que haya utilizado antes tan pronto como esté a su alcance.. Esto puede ser peligroso, especialmente si, sin saberlo, te has conectado a una red falsa en el pasado. Presta atención a qué redes te estás conectando, y desactiva la conexión automática a redes públicas o aquellas a las que no quieras conectarte automáticamente.

Nunca inicie sesión en cuentas personales en una red Wi-Fi pública.

Debes evitar iniciar sesión en cuentas personales o transmitir información confidencial cuando utilices una red Wi-Fi pública.. Los piratas informáticos pueden interceptarlo si lo transfieres mientras te conectas a su red gemela malvada. Por lo tanto, abstenerse de iniciar sesión en cualquier cuenta para proteger su información personal. Además, La configuración de seguridad de las redes públicas suele ser deficiente., como persona que hace la configuración puede simplemente ignorar los peligros. Eso puede conducir a grietas más sofisticadas., que requieren una táctica diferente para contrarrestar.

Utilice una VPN.

Una VPN puede ayudarle a protegerse de muchos ataques, incluyendo un ataque gemelo malvado, cifrando sus datos antes de que salgan de su dispositivo. Cuando ejecutas una aplicación VPN, cifra tu actividad en línea antes de ser enviado a la red, evitar que un hacker lo lea.

Evite los sitios web que no sean HTTPS

Al utilizar la red pública y más allá, visitar sitios web HTTPS. Estos sitios ofrecer cifrado de extremo a extremo que evita que los piratas informáticos rastreen sus actividades mientras las usan. HTTPS es muy advanced and secure version of HTTP que le permite crear muchas transacciones seguras cifrando todas las comunicaciones mediante TLS. Esto le ayuda a proteger información potencialmente confidencial contra robos..

Utilice la autenticación de dos factores

Usar autenticación de dos factores para sus cuentas es probablemente la mejor manera de evitar que los piratas informáticos accedan a ellos. Por ejemplo, supongamos que un hacker obtuvo acceso a su cuenta. Pero entonces, gracias a la autenticación de dos factores, no podrán iniciar sesión en su cuenta porque no pueden acceder al código de confirmación.