CrowdStrike advierte que los piratas informáticos están agregando funciones maliciosas a los archivos SFX autoextraíbles que contienen archivos honeypot inofensivos que pueden iniciar PowerShell.

Este sencillo truco permite a los atacantes colocar puertas traseras a las víctimas’ máquinas sin levantar un «alarma».

Déjame recordarte que también escribimos eso. Los atacantes atacan a los desarrolladores .NET con malware NuGet Paquetes, y también eso Los piratas informáticos comprometieron la privacidad de Slack GitHub repositorios.

También especialistas en seguridad de la información advirtieron que Los piratas informáticos evitan la protección contra ransomware utilizando winrar.

Los investigadores recuerdan que los archivos autoextraíbles creados con archivadores como WinRAR y 7-Zip son, en realidad, Archivos ejecutables que contienen datos de archivo junto con la funcionalidad de descompresión incorporada..

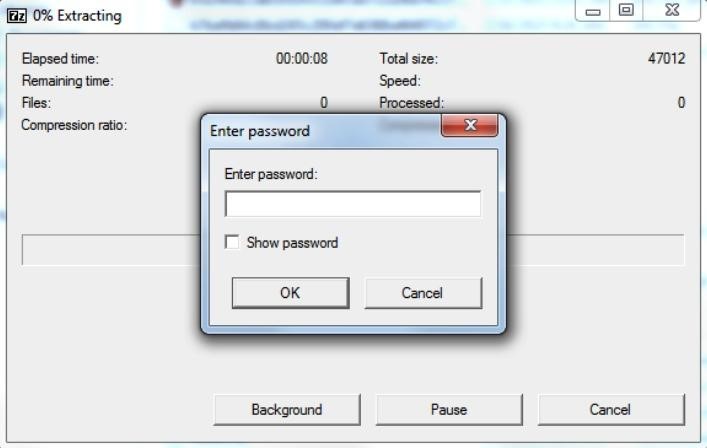

El acceso a dichos archivos puede estar protegido con contraseña para evitar el acceso no autorizado.. efectos de sonido Los archivos se crearon originalmente para facilitar la distribución de datos a los usuarios que no tienen un descompresor..

Archivo SFX protegido con contraseña

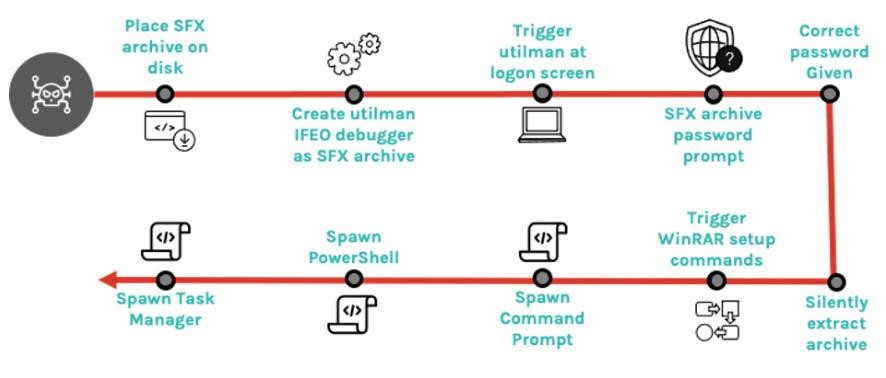

Recientemente, Multitud Los expertos descubrieron un atacante que utilizó credenciales robadas para abusar utilman.exe (una aplicación de accesibilidad que se puede ejecutar antes de que un usuario inicie sesión) y lo configuró para ejecutar un archivo SFX protegido con contraseña que se colocó previamente en el sistema.

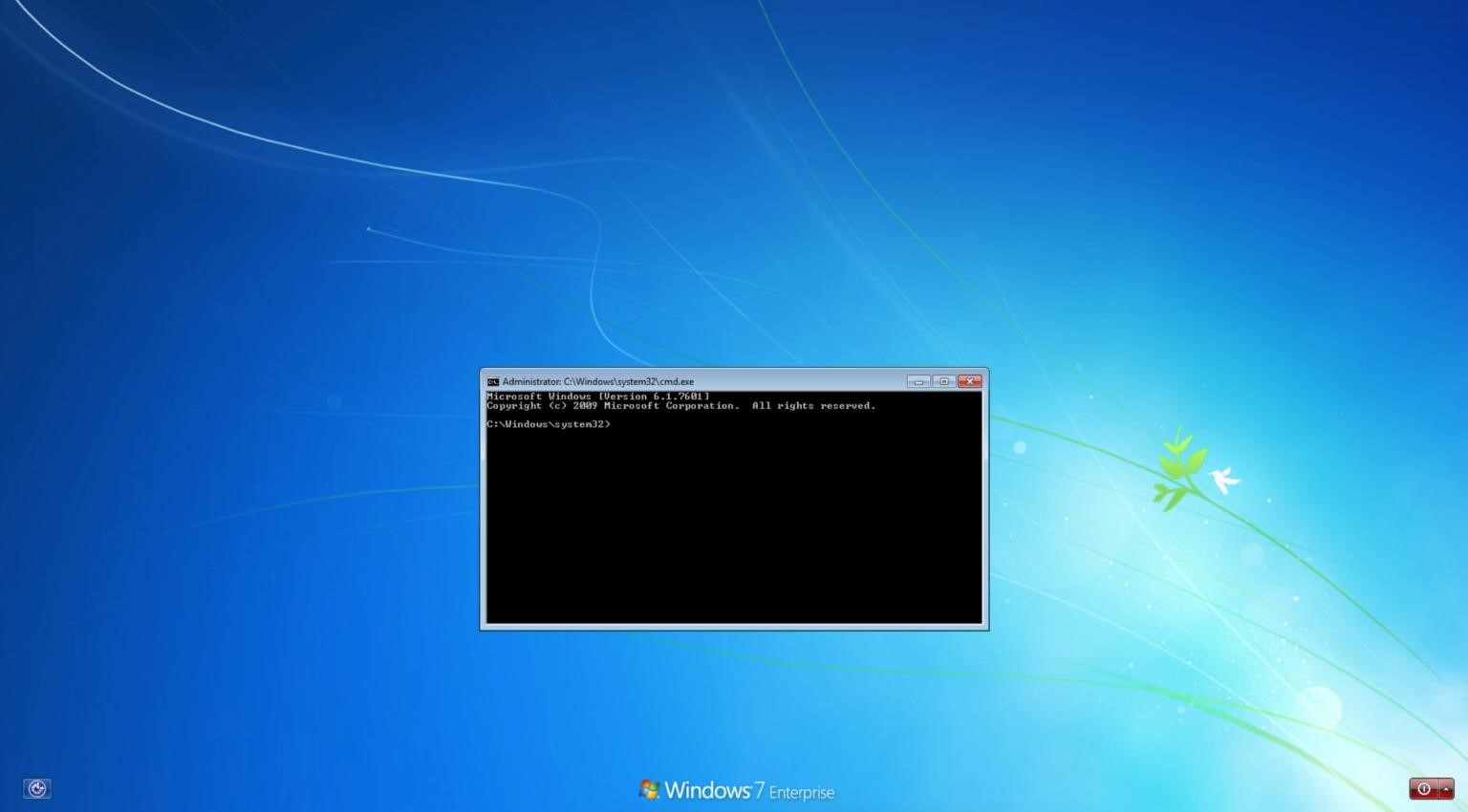

El archivo SFX iniciado por utilman.exe estaba protegido con contraseña y contenía un archivo de texto vacío que actuaba como señuelo.. El verdadero propósito del archivo era ejecutar Potencia Shell, la línea de comando de Windows (cmd.exe) y el «Administrador de tareas» con privilegios del sistema.

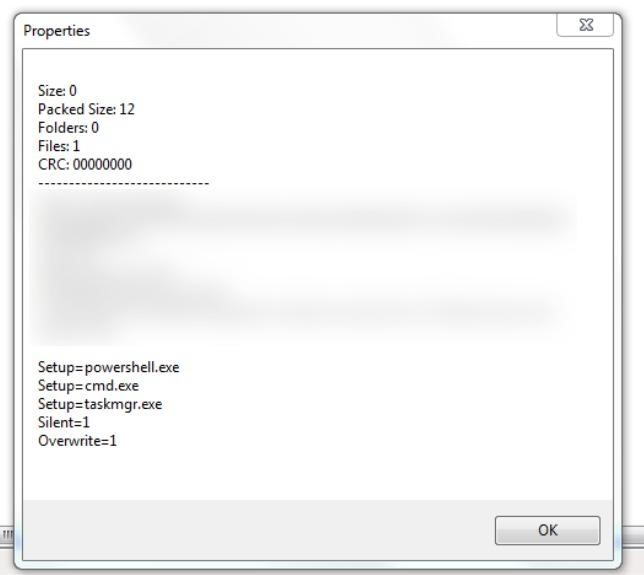

Un análisis más detallado de la amenaza mostró que el atacante agregó varios comandos a la vez, que se ejecutaron después de que el objetivo descomprimiera el archivo de texto archivado.

Como puedes ver en la captura de pantalla de arriba, el atacante configuró el archivo SFX de tal manera que no se mostraron cuadros de diálogo durante el proceso de extracción. También agregó instrucciones para iniciar PowerShell., Símbolo del sistema, y administrador de tareas.

El hecho es que WinRAR ofrece un conjunto de configuraciones avanzadas para SFX, que permiten agregar una lista de archivos ejecutables que se ejecutarán automáticamente antes o después del proceso de descompresión, así como sobrescribir archivos existentes en la carpeta de destino si ya existen archivos con el mismo nombre.

Los investigadores recuerdan que los usuarios deben prestar especial atención a los archivos autoextraíbles y utilizar el software adecuado para comprobar su contenido y buscar posibles scripts y comandos programados para ejecutarse durante la extracción..