Entre cientos de tipos diferentes de correos electrónicos fraudulentos, Hay uno específico y aterrador que molesta a personas de todo el mundo.. Correo electrónico fraudulento conocido como “Hacker profesional”, afirma que un hacker ilusorio ha accedido a su PC y ha recopilado cualquier información, incluida la captura de vídeos a través de la cámara web. El mensaje va acompañado de una demanda de rescate y amenazas de publicar datos si no se paga.

Descripción general de la estafa por correo electrónico de piratas informáticos profesionales

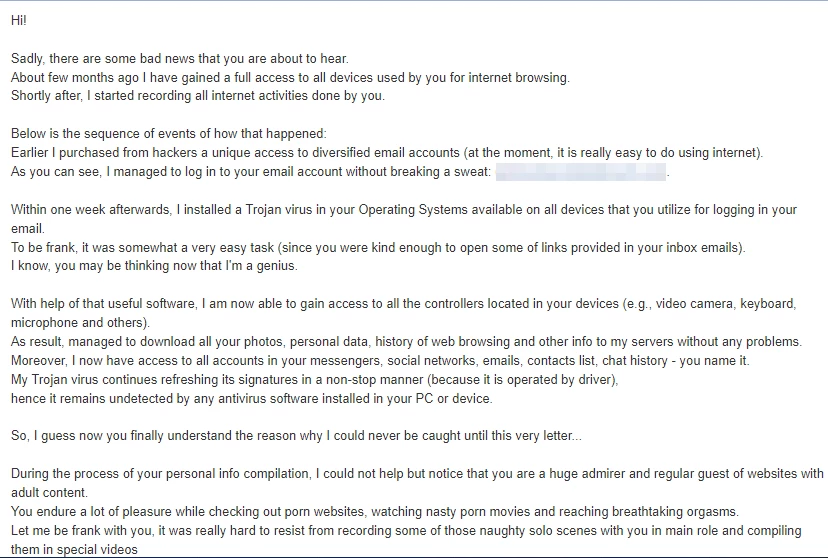

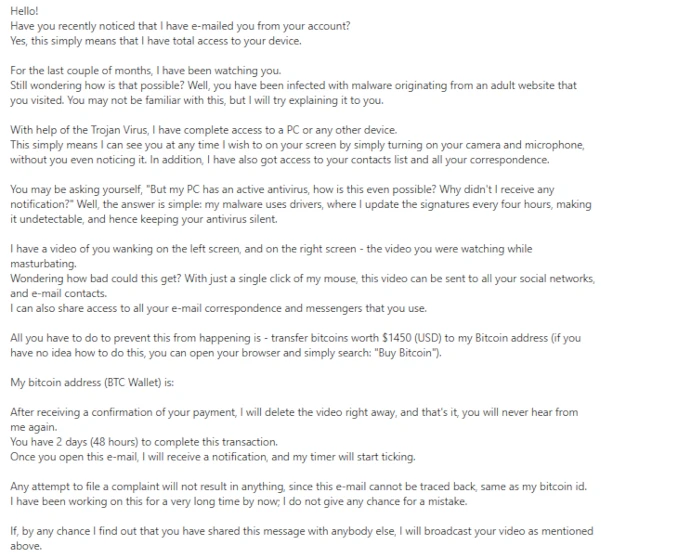

A pesar de ser un tipo distintivo de spam de correo electrónico, "Hacker profesional" todavía tiene algunas variaciones. Aunque, Todos tienen un texto que dice casi lo mismo.: un hacker entró en tu computadora y recopiló mucha información confidencial. Si no paga el rescate, toda esta información se publicará. Aquí hay algunos patrones comunes que las formas de esta estafa siguen todas al mismo tiempo..

Reclamaciones preocupantes desde el principio

El mensaje comienza con el asunto como "Sus datos personales se han filtrado debido a sospechas de actividades dañinas". Esta afirmación grave pero amenazante puede ya infligir miedo y hacer que la víctima crea cada palabra del cuerpo del mensaje..

El cuerpo tampoco está mejor.. Comúnmente, hay afirmaciones como "Logré hackear con éxito su sistema operativo" y "obtuve acceso completo a su cuenta". They are nonsense desde el punto de vista técnico, pero parece legítimo para las personas que no conocen tales detalles..

Descripción de actividades falsas de piratas informáticos

Más adelante en el cuerpo del mensaje, el hacker dice que fue “monitoreando todas tus actividades y vigilándote durante varios meses”. El delincuente afirma que tiene instaló varios programas maliciosos (virus troyanos) a su sistema. Curiosamente, la forma difundida que dicen sobre muchas cosas es “sitios para adultos”. Mientras que en el pasado este tipo de páginas eran realmente una amenaza, apenas existe en estos días. Tampoco está claro por qué se presta tanta atención a una sola víctima.. Las acciones de las que se jacta el hacker se puede hacer en cuestión de días, si no horas. De allí, se trata de falta de profesionalismo o de acoso.

Reclamaciones sobre la grabación de videos comprometidos

Otra afirmación típica es sobre el video tomado de la cámara web. No es uno normal: dice el hacker sobre un grabación de ti estando en situaciones bastante comprometedoras. Esto es, de hecho, el punto culminante de la carta de estafa. Estas filas hablan de la posible posesión de materiales altamente comprometedores.. En otras palabras, esto es lo que debería obligar a una víctima a pagar. Es particularmente difícil probar o refutar esta afirmación., aunque como el correo electrónico en general tiene muchas tomas cuestionables, este tampoco es realista.

Explicación de la invulnerabilidad del malware

Para demostrar su competencia, un hacker afirma que el malware que utiliza se integra a nivel de controlador, lo que hace imposible detectar y eliminar. Pozo, Esta parte es al menos algo cierta. driver-level malware integration es una cosa y se hace exactamente para hacer que tanto la detección como la eliminación sean mucho más complicadas. Pero para realizar tal truco, un pirata informático debería engañarlo para que ejecute el malware con altos privilegios, o escalarlos a través de un exploit – que no es una tarea trivial.

Algunos delincuentes también mencionan “actualizaciones cada hora” (cada varias horas, diario, etc.), cual es, a su vez, solo una ficcion. Hay formas que requieren mucho menos esfuerzo para evitar la detección., entonces usar un truco tan ineficaz es una marca de un hacker no calificado o un mentiroso.

Demandas de rescate & Amenazas editoriales

Obviamente, El resultado del correo electrónico fraudulento: demandas de rescate. “Hacker profesional” comúnmente pide rescate en Bitcoins, y fija un plazo de 48-72 horas. Si se desestima la demanda, el hacker promete publicar toda la información y los vídeos recopilados en sus redes sociales, ya que "tiene acceso completo a sus cuentas".

La suma del rescate varía dependiendo de factores desconocidos., pero más comúnmente la pregunta va desde $1000 a $2000 en bitcóin. Algunos mensajes no indican el monto del rescate y en su lugar ofrecen negociar la suma en el correo electrónico..

Ejemplo típico de correo electrónico de estafa de piratas informáticos profesionales

Como ya he dicho, Podría haber docenas de variaciones de texto diferentes de esta estafa.. Aunque, difieren un poco, así que recopilé los más comunes.

¿Es cierto el correo electrónico de “hacker profesional”??

No, es sólo un intento de hacer que un usuario asustado pague por eliminar materiales comprometedores inexistentes. Seguro, algunas de las cosas descritas en el correo electrónico pueden suceder. Pero el curso de acción general no es como normalmente trabajan los piratas informáticos.. Pasar más de un mes espiando a una sola víctima es cosa de los ciberataques a grandes empresas. Sin embargo, hacerlo en ataques a usuarios domésticos es contraproducente.

Hay muchas cosas en el mensaje que me hacen concluir. es una estafa escrita por un estafador de bajo perfil. Puede tener conocimiento de algunas tácticas y prácticas típicas que utilizan los ciberdelincuentes.. Sin embargo, Cualquiera de sus intentos de describirlos en detalle descubre la completa incompetencia de un sujeto.. “El malware utiliza controladores” “Actualizando las firmas cada cuatro horas” – cualquier experto en tecnología se reirá a carcajadas escuchando semejantes tonterías.

Tácticas de ingeniería social utilizadas en estafas por correo electrónico de “hackers profesionales”

Como podrías haber supuesto, Estafa por correo electrónico de hackers profesionales se basa puramente en ingeniería social. Hay errores en la descripción técnica de un “hack” que demuestran baja competencia técnica. No obstante, Los trucos psicológicos que los estafadores intentan utilizar son bastante claros y profesionales.. Echemos un vistazo a cada uno..

Pretendiendo ser un profesional

El primer párrafo de un mensaje fraudulento comienza con una afirmación sobre ser un hacker profesional. Más probablemente, una víctima no confiará en él desde el principio. Pero cambia cuando la víctima ve detalles de sitios para adultos., virus troyanos y similares. Todas estas historias hacen que la persona objetivo crea que el hacker que la atacó es realmente un profesional., y no es una broma.

los estafadores’ La esperanza aquí es que el individuo objetivo no sepa nada sobre cómo operan los piratas informáticos.. Y seamos honestos – hay mucha gente que no. Seguramente creerán una historia de miedo. sobre el espionaje de un mes con un malware indetectable.

Notificaciones de compromiso de privacidad

Una vez que se gana la autoridad con los trucos que describí anteriormente, el hacker pasa a asustar a la víctima. Los primeros brotes de esto aparecen al principio de un mensaje de correo electrónico, en el asunto del mensaje.. Entonces, el sinvergüenza dice que posee un montón de información comprometedora – desde diálogos en messenger hasta videos desde una cámara web con la víctima viendo contenido en sitios para adultos.

Esto puede parecer un espectáculo tonto., pero no lo olvides - la víctima cree que es un verdadero hacker quien ha enviado un correo electrónico. De este modo, puede imponer un miedo genuino o incluso pánico, especialmente cuando una visión ciega sobre mensajes comprometedores o visitas a sitios para adultos fue acertada.

Amenazas de humillación pública & demandas de rescate

Apelando a la información comprometedora que se posee y el acceso general al sistema de la víctima, Un hacker amenaza con publicar toda la información en las redes sociales., usando las cuentas de la víctima. Bastante seguro, un usuario asustado ahora estará listo para hacer lo que el hacker le pida para evitar esto. Y la tarea es bastante obvia: a ransom you should pay off in Bitcoins. El estafador especifica la billetera en el mensaje. Incluso en los casos en los que el cuerpo del mensaje no menciona el rescate en absoluto, todavía termina ahí.

Infligir urgencia

A pesar de todos los lugares de este mensaje que pueden asustar a la víctima., El elemento clave que lo hace rentable es la sensibilidad al tiempo.. Los piratas informáticos imponen urgencia en un pago diciendo que la fecha límite para realizar el pago es 48-72 horas desde el momento en que ha enviado el mensaje. Sin pago = todos tus amigos en las redes sociales sabrán de tus malas acciones. Pozo, Ellos no lo harian, pero el papel del hacker es hacerte creer que esto sucederá.

Escanee su sistema en busca de malware

Una vez que sospeches que tu sistema tiene algunos elementos no deseados, o ver mensajes fraudulentos que lo indiquen, Considere verificar su sistema con una herramienta de seguridad.. A pesar de lo que estos aspirantes a hackers dicen en el correo electrónico, Los programas antimalware pueden contrarrestar el software espía., virus troyanos y otro malware. Bastante seguro, No todos pueden presumir de su máxima eficiencia: un programa de seguridad debería incluir los mecanismos de detección más modernos.. GridinSoft Anti-Malware puede mostrarle todos los beneficios de dichas capacidades; considere probarlo.