El equipo de seguridad de Cisco Talos ha publicado información sobre una nueva campaña de atacantes que tiene como objetivo el compromiso masivo de cuentas.. Los especialistas han registrado innumerables intentos de inicio de sesión para obtener acceso no autorizado a la infraestructura web., particularmente servidores SSH, Clientes VPN y aplicaciones web. Esto es alarmante y aterrador tanto para las grandes empresas como para los usuarios domésticos.

Cisco informa ataque masivo de fuerza bruta

Los primeros ataques observados se remontan a marzo. 18 de este año. Cisco anunció la última advertencia de esta campaña hace tres semanas. En ese momento era un «spray de contraseña» método apuntando al acceso VPN.

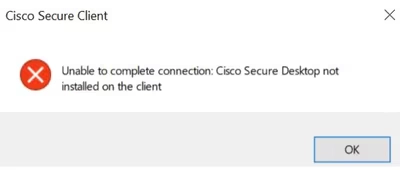

Durante los ataques, Los adversarios intentaron cientos de miles. o incluso millones de intentos fallidos de autenticación. Algunos intentos de inicio de sesión terminaron con el error. «No se puede completar la conexión. Cisco Secure Desktop no está instalado en el cliente» error. Los especialistas también registran problemas con la asignación de tokens de hostscan<.

Los atacantes utilizan una amplia gama de credenciales, desde nombres de usuario comúnmente conocidos hasta credenciales específicas de la organización. Investigadores en la lista de GitHub más que 2,000 nombres de usuario y nearly 100 passwords involucrado en los ataques, así como aproximadamente 4,000 Direcciones IP desde las que se realizaron las conexiones. Las direcciones enumeradas provienen principalmente de nodos de salida TOR y otros túneles y servidores proxy anónimos.. Los expertos señalan que el Los ataques no están dirigidos a ningún objetivo y son de naturaleza oportunista., no enfocado en ninguna región o industria.

Según estudios, Los atacantes apuntan a los siguientes recursos.:

- Draytec

- VPN de punto de control

- VPN de firewall seguro de Cisco

- VPN Fortinet

- Servicios web de DR

- SonicWallVPN

- microtik

- Ubicuo

El siguiente código muestra una entrada de registro donde un usuario no autorizado intentó acceder el servicio VPN de Cisco, pero su inicio de sesión no tuvo éxito.

{"timestamp": "2023-01-0311:38:35. 000Z", "user": "unknown", "account": "*****", "result" : "FAILED_BAD_LOGIN" ,

"source_ip": "62.204.41.146", "service": "vpn", "geoip_country_code": "RU", "geoip_country_name": "Russia", "geoip_organization": "Horizon LLC", "source_data":"<166>Jan 03 2023 05:38:35 FW : %ASA-6-: Group User <*****> IP <62.204.41.146> Authentication: rejected, Session Type: WebVPN. "}

{"timestamp": "2023-01-06T11:03:59. 000Z", "user": "TestUser", "account" : "test", "result": "FAILED_BAD_LOGIN", "source_ip": "179.60.147.152", "service": "vpn", "geoip_city": "Moscow", "geoip_country_code" : "RU" , "geoip_country_name" : "Russia", "geoip_organization": "Flyservers S.A.", "geoip_region": "MOW", "source_data" : "<166>Jan 06 2023 05:03:59 FW-%ASA-6-: "}

Riesgos potenciales

La penetración de redes corporativas a través de VPN o servidores puede brindar a los atacantes acceso a información confidencial, como datos personales.. También, a través de acceso no autorizado a VPN, Los atacantes pueden distribuir malware dentro de la red de una empresa., cual puede provocar infecciones de estaciones de trabajo y servidores. Además, el acceso no autorizado eventualmente conduce a fugas de datos. Esto es desagradable por sí solo., y también viola requisitos regulatorios como GDPR o HIPAA, resultando en severas multas y consecuencias legales para la empresa. El número de ataques de este tipo ha ido aumentando con el tiempo., y se espera que esta tendencia continúe.

Recomendaciones de protección de Cisco

Cisco ha proporcionado una serie de recomendaciones para reforzar la seguridad y prevenir ciberataques exitosos. Estas sugerencias son parte de la campaña de piratería de cuentas descrita.. Estas son las recomendaciones clave para que las organizaciones minimicen el riesgo y protejan mejor sus sistemas de información.:

- Se debe configurar el registro detallado, con registros que van específicamente a un servidor syslog remoto. Esto permite a los administradores reconocer y correlacionar ataques en diferentes puntos de la red., Lo cual es fundamental para una respuesta rápida a incidentes..

- Se recomienda que las cuentas de acceso remoto predeterminadas se hundan. El acceso a estas cuentas debe limitarse o negarse por completo si utilizan los perfiles DefaultRAGroup y DefaultWEBVPNGroup..

- Se recomienda utilizar listas de bloqueo para evitar el acceso a servicios VPN desde direcciones IP que se sabe que son maliciosas..

- La configuración de listas de acceso a nivel de interfaz y planos de control ayudará a filtrar direcciones IP públicas no verificadas y evitará que puedan iniciar sesiones VPN remotas..

- El comando shun en Cisco IOS permite al administrador bloquear el tráfico malicioso de direcciones IP específicas, lo que evita futuros intentos de ataque.