Una investigación reciente sobre nuevos enfoques de propagación de una familia de malware ladrón reveló una nueva forma de abusar de GitHub. En lugar de crear repositorios que contengan archivos de malware, Los piratas informáticos envían los archivos que necesitan a través del mecanismo de informe de problemas en el menú del repositorio.. Esto permite hacer que el malware parezca un archivo de un repositorio legítimo., pasando por alto todos los controles de seguridad. Parece que GitLab también es vulnerable a ese truco..

Los piratas informáticos abusan de las funciones GitHub y GitLab para cargar malware en repositorios legítimos

La investigación sobre la nueva campaña de difusión del ladrón RedLine, que McAfee lanzó la semana anterior, reveló una táctica bastante inusual. Los piratas informáticos lograron colocar el archivo de malware en el repositorio GitHub de Microsoft, sin recurrir a comprometer uno. En cambio, Los actores de amenazas explotaron una falla de diseño de la plataforma..

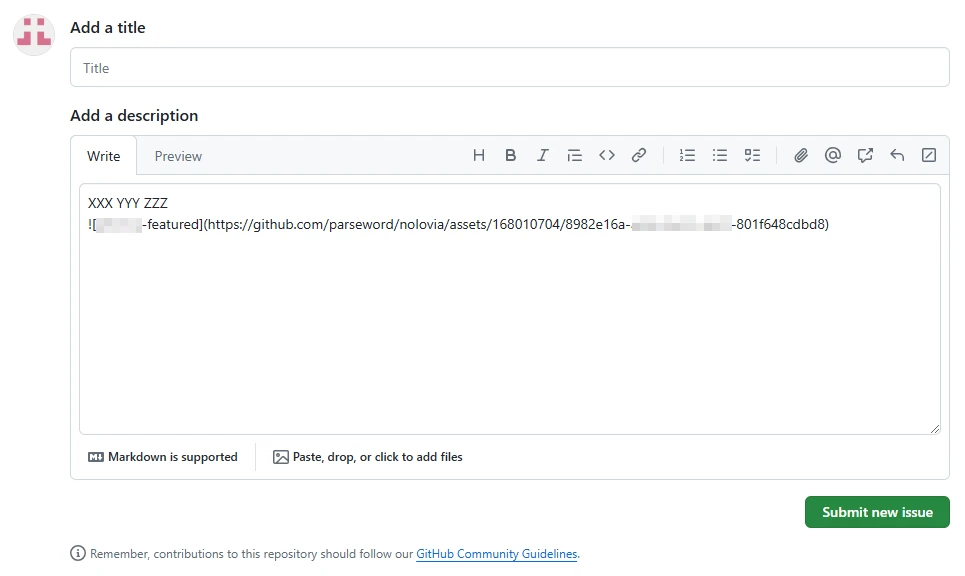

En sus menús Issue y Pull Request, GitHub ofrece a los usuarios adjuntar el archivo que necesitan, una característica interesante que hace que ambas acciones sean convenientes para los usuarios y los desarrolladores.. La cuestión es que todos los archivos adjuntos se cargan con la ruta de este repositorio., haciéndolos parecer algo relacionado con este repositorio. El usuario ni siquiera necesita publicar el mensaje., ya que el enlace funcionará de inmediato, después de que el sistema procesa el archivo. Estas cargas no aparecen en ninguna parte del repositorio y se conservan únicamente en los servidores CDN de GitHub.

Esto obligó a los analistas a profundizar más, y descubrieron que GitLab, otra plataforma de desarrollador, es susceptible al mismo problema. En el momento en que un usuario adjunta el archivo a un comentario, el servicio genera un enlace al mismo. Permanece activo incluso si el comentario nunca se publicó o se eliminó poco después de su publicación..

Esto se reduce a una simple conclusión.: esa característica permite el uso de repositorios confiables y reconocidos como un servicio de intercambio de archivos ocultos. Los maestros de repositorios nunca sabrán que alguien está aprovechando su repositorio, y no podré hacer nada al respecto.

¿Qué tan peligroso es esto??

En breve: esto puede anular cualquier característica de ciberseguridad que se basan en calificaciones de confianza y diseñados para bloquear el acceso a páginas web que propaga malware. Los programas maliciosos rara vez llegan "tal cual", sin cargadores ni otros trucos que le ayuden a examinar el entorno y funcionar sin interrupciones. Desde hace bastante tiempo, los piratas informáticos dependen de un lugar donde puedan cargar la carga útil., para que dicho cargador pueda tirar y ejecutar uno.

Generalmente, para este almacenamiento en línea, Los adversarios utilizan un sitio web comprometido o un servicio para compartir archivos.. Pero herramientas de seguridad modernas son conscientes de ello y activan la alarma cuando ven este tráfico. Por otro lado, un enlace que conduce al repositorio de Microsoft, por lo que parece, nunca será motivo de alarma. No hay forma de saber si el enlace conduce a un archivo que está directamente en el repositorio o simplemente se encuentra en una CDN..

La peor parte aquí es que ni GitHub ni GitLab pueden solucionar el problema en poco tiempo.. Investigadores que hicieron el análisis de un caso de GitLab dicen que se han puesto en contacto con ambas empresas, pero aún no he recibido respuesta. Y honestamente, No veo aquí un remedio rápido e indoloro.. Prohibir las cargas de CDN, la decisión más sencilla, interrumpirá las cargas genuinas. La integración de un mecanismo de escaneo de malware puede crear problemas con el software malicioso educativo de código abierto, y también lleva mucho tiempo. Esto probablemente explica por qué los servicios guardan silencio ante la petición de los investigadores..