Un grupo conjunto de especialistas del Centro Nacional de Investigaciones Científicas de Francia y la Universidad Técnica de Graz publicó un informe sobre nuevos vectores de ataque para procesadores AMD. Los investigadores dijeron que los procesadores AMD son vulnerables a dos ataques.

Estos problemas, descubierto por expertos en 2019, afectar la seguridad de los datos procesados por los procesadores y puede conducir al robo de información confidencial, así como deterioro de la seguridad.

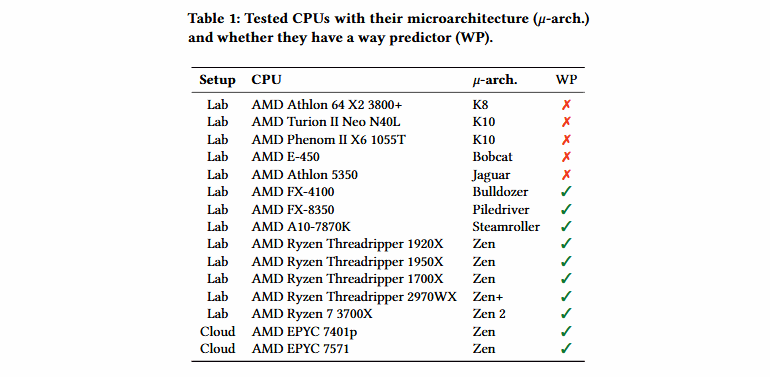

Se informa que los procesadores AMD, liberado entre 2011 y 2019, son vulnerables a los errores (la tabla se puede ver a continuación). Además, Los investigadores notificaron a los ingenieros de AMD sobre sus hallazgos en agosto. 2019, pero la empresa no consideró necesario emitir parches, ya que no consideró estos problemas como los nuevos especulativos (o proactivo – especulativo) ataques. Por supuesto, Los investigadores no están de acuerdo con esto..

Los problemas descubiertos por los expertos afectan el mecanismo predictivo en el Capa L1D 1 caché de datos. Esta funcionalidad orientada al rendimiento se introdujo en los procesadores AMD en 2011, reduce el consumo de energía.

Así que, según un informe publicado, la forma en que el predictor calcula µTag aplicando una función hash no documentada a la dirección virtual. Luego se utiliza ΜTag para determinar el canal de caché a partir de la tabla.. Eso es, el procesador no debe comparar la etiqueta de caché con todas las opciones posibles, que puede reducir el consumo de energía.

“Nuestros ataques demuestran que la arquitectura AMD es vulnerable a ataques en canales de terceros,” dicen los científicos.

Los investigadores lograron revertir lo mencionado “función indocumentada” utilizado por los procesadores AMD y detecta dos vectores de ataque: Chocar + Investigacion y Carga + Recargar. Estos ataques de canal lateral son en muchos aspectos similares a los clásicos Enjuagar + Recargar y Principal + Investigacion, que anteriormente fueron utilizados por otros expertos en seguridad de la información para extraer datos de los procesadores Intel.

Al mismo tiempo, Los autores del informe están seguros de que los problemas descubiertos difieren de otros ataques a través de canales de terceros.. Por lo tanto, En su opinión, Chocar + Sonda y carga + La recarga no son ataques teóricos., pero problemas que se pueden utilizar fácilmente en la vida real., y por ello, el atacante no necesita acceso físico ni equipo especial. Por ejemplo, Los expertos afirman que explotaron ataques en la nube usando JavaScript..

Así que, durante un experimento en el procesador AMD, fue posible lanzar un proceso malicioso que utilizaba un canal de extracción de datos oculto para robar datos de otro proceso. La tasa de «descargar» de datos fue 588.9 Kb/s.

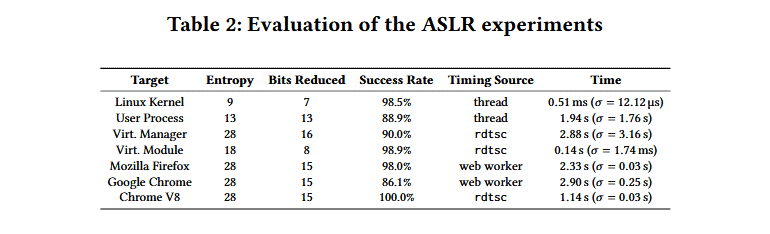

La colisión + El ataque de la sonda se adaptó para reducir la entropía de varios ASLR (Aleatorización del diseño del espacio de direcciones) implementaciones. Si el atacante logró eludir la protección ASLR, De hecho, tiene la oportunidad de predecir dónde se ejecutará el código., y planear más ataques.

Los investigadores dijeron que comprometieron el núcleo ASLR en un sistema Linux completamente actualizado, así como ASLR para sistemas operativos y aplicaciones que se ejecutan en la nube y entornos virtuales.. Estos ataques requirieron la introducción de código malicioso en la máquina objetivo., sin embargo, Se informa que el ataque es posible a través de Internet.: usando JavaScript malicioso en el navegador.

“Probamos nuestra prueba de concepto en Chrome 76.0.3809 y Firefox 68.0.2, así como en el motor Chrome V8. En Firefox, pudimos reducir la entropía mediante 15 bits con un 98% tasa de éxito y tiempo de ejecución promedio de 2.33 s (s = 0,03 s, norte = 1000). En cromo, logramos una tasa de éxito de 86.1% y un tiempo de entrega promedio de 2,90 s. (s = 0,25 s, norte = 1000)», — escriben los expertos.

Además, la colisión + El ataque de sonda se utilizó con éxito para recuperar una clave de cifrado de una implementación de tabla T AES.

En Twitter, uno de los expertos admitió públicamente que los errores encontrados no se pueden comparar con Meltdown y Zombieload, cual Los procesadores Intel están sujetos a.

“¿Es esta vulnerabilidad tan grave como Meltdown o Zombieload?? Ciertamente no. Los ataques filtran algunos metadatos.. Meltdown y Zombieload filtran toneladas de datos reales”., – dicho saludos daniel (@lavado).

El anuncio oficial de AMD dice que la empresa no considera los problemas descritos como nuevos ataques especulativos, ya que estos problemas se resuelven instalando otras correcciones publicadas anteriormente para problemas antiguos del canal lateral.

Permítanme recordarles que en los últimos años se reconoció que los procesadores AMD eran vulnerables a problemas de canal lateral como Spectre v1. (CVE-2017-5753), Espectro v1.1 (CVE-2018-3693), Espectro v1.2, espectro v2 (CVE -2017-5715), CVE-2018-3640, espectrong (CVE-2018-3639), EspectroRSB, NetSpectre, así como un conjunto de errores L1TF (Fallo del terminal L1) o presagio.

Sucesivamente, aseguraron los investigadores a los periodistas de ZDNet publicación que la respuesta de AMD fue “muy engañosa,” y la empresa no interactuó con un equipo de expertos desde agosto pasado, eso es, desde la divulgación privada de información sobre los problemas. Además, los ataques en sí supuestamente funcionan hasta el día de hoy en sistemas operativos completamente actualizados, con el último firmware y software.

Sin embargo, Los proveedores no son los primeros en posponer las soluciones. to problems and thereby endanger users.