Un grupo de científicos de varias universidades europeas publicó un informe sobre algoritmos de cifrado para redes 2G, que muchos expertos en seguridad de la información y los medios de comunicación ya han calificado de sensacional.

Lo cierto es que según este estudio, dos viejos algoritmos de cifrado, creado en las décadas de 1990 y 2000, pero todavía se utiliza en redes móviles, son vulnerables y permiten a los usuarios monitorear el tráfico de Internet. En primer lugar, se habla del algoritmo GEA-1, que fue creado y utilizado hace muchos años, cuando se adoptaron los estándares GPRS en redes 2G.

Peor, los investigadores escriben que la probabilidad de que tal vulnerabilidad ocurra accidentalmente es extremadamente baja. Eso es, Los científicos sugirieron que el algoritmo fue debilitado deliberadamente para proporcionar a las agencias de aplicación de la ley una «escapatoria» y cumplir con las leyes que restringen la exportación de herramientas de cifrado confiables. Después de la publicación del documento., los desarrolladores del algoritmo confirmaron esta teoría.

Los investigadores explican que dos antiguos algoritmos de cifrado, GEA-1 y GEA-2, cayó en sus manos de inmediato, que son propietarios, eso es, Por lo general, no está disponible para el público en general y los forasteros.. Después de examinarlos, Los expertos llegaron a la conclusión de que los algoritmos son vulnerables a ataques que pueden descifrar todo el tráfico de los usuarios..

Para invertir GEA-1, en realidad, Los científicos tuvieron que crear ellos mismos un algoritmo de cifrado similar., usando un generador de números aleatorios que se usa a menudo en criptografía. Aún así, no pudieron crear el mismo esquema de cifrado débil que en el original.

El problema con GEA-1, desarrollado en 1998, es que solo proporciona protección de 40 bits. Según los investigadores, Esto permite que un atacante pueda interceptar el tráfico., recrear la clave, y descifrar todos los datos.

El representante del Instituto Europeo de Normas de Telecomunicaciones (ETSI), que desarrolló el algoritmo GEA-1, admitido en una entrevista con Vicio placa base que el algoritmo tiene debilidades, y esto fue hecho intencionalmente:

Al mismo tiempo, el “descendiente” de GEA-1 – GEA-2, Ya no tenía problemas tan evidentes.. De hecho, Un portavoz del ETSI explicó que en el momento de la creación del GEA-2, Las normas de control de exportaciones ya se habían relajado.. Sin embargo, Los investigadores pudieron descifrar el tráfico protegido por GEA-2 mediante un ataque más sofisticado., y concluyó que GEA-2 también «no proporciona suficiente seguridad para los estándares actuales.»

El único consuelo es el hecho de que actualmente GEA-1 y GEA-2 no están muy extendidos., ya que hace tiempo que se adoptaron nuevos estándares para redes 3G y 4G. En 2013, ETSI completamente prohibido operadores utilicen el algoritmo GEA-1, pero los investigadores escriben que, a pesar de esto, GEA-1 y GEA-2 se utilizan hasta el día de hoy., porque GPRS todavía se utiliza como opción de comunicación de respaldo en muchos países y redes.

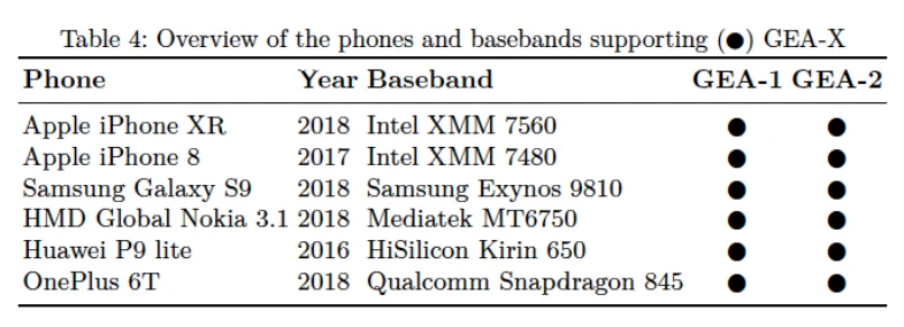

Para probar estas palabras, Los expertos han probado varios teléfonos inteligentes modernos basados en Android e iOS para ver si pueden soportar algoritmos antiguos y vulnerables.. Pobre de mí, el experimento demostró que GEA-1 y GEA-2 todavía son compatibles. También vale la pena agregar que muchos dispositivos IoT todavía usan módems 2G y también pueden ser vulnerables..

como informé, Científico descubrió una vulnerabilidad en la máquina universal de Turing.