Un grupo de investigadores ha publicado información sobre 16 vulnerabilidades graves, apodado BrakTooth, que amenazan miles de millones de dispositivos en todo el mundo. Las vulnerabilidades afectan la pila Bluetooth en muchos SoC populares que se utilizan en computadoras portátiles, teléfonos inteligentes, dispositivos industriales, y dispositivos IoT.

Los problemas de BrakTooth pueden desactivar o congelar el dispositivo, y en el peor de los casos, Ayuda a ejecutar código arbitrario y hacerse cargo de todo el sistema..

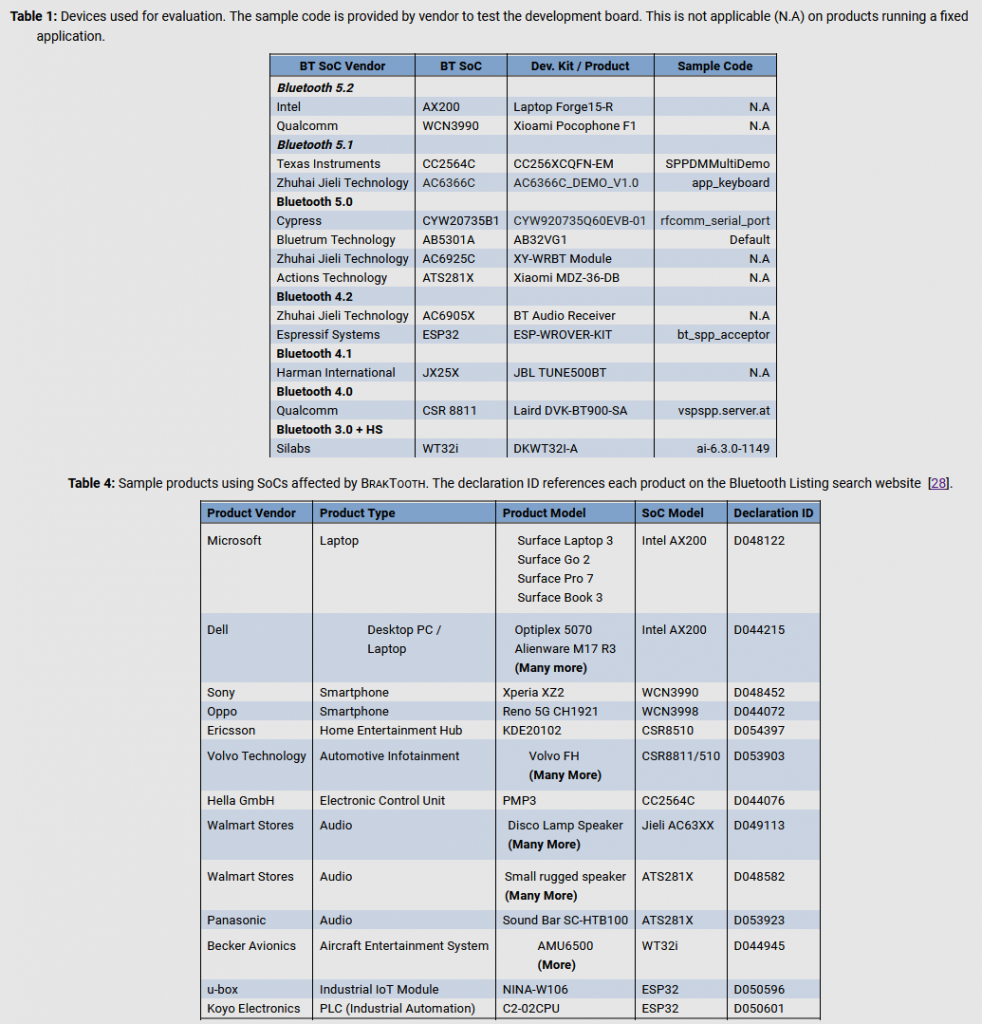

Como parte de su investigación, los especialistas estudiaron las bibliotecas de Bluetooth para 13 diferentes SoC de 11 fabricantes. Como resulta, El mismo firmware Bluetooth se utilizó en más de 1,400 SoC, que fueron la base de una amplia variedad de dispositivos. Peor, todos los ataques BrakTooth se pueden realizar utilizando hardware Bluetooth estándar, que no cuesta más que $ 15.

Los autores del informe creen que el número de dispositivos problemáticos se cuenta en miles de millones, aunque el grado de vulnerabilidad depende del SoC del dispositivo y de la pila de software Bluetooth.

El problema más grave en BrakTooth es el CVE-2021-28139 vulnerabilidad, que permite a atacantes remotos ejecutar su propio código malicioso en dispositivos vulnerables a través de Bluetooth LMP.

Según el grupo de investigación, CVE-2021-28139 afecta a dispositivos inteligentes y equipos industriales basados en el SoC ESP32 de Espressif Systems, pero el problema también puede afectar a muchos otros productos comerciales..

Otros errores de BrakTooth son menos graves. Por ejemplo, Se pueden aprovechar una serie de vulnerabilidades para bloquear Bluetooth en teléfonos inteligentes y computadoras portátiles enviando paquetes Bluetooth LMP confusos a los dispositivos.. Portátiles Microsoft Surface, Las computadoras de escritorio Dell y varios teléfonos inteligentes basados en Qualcomm son vulnerables a estos ataques.

Los atacantes también pueden utilizar truncados, engrandecido, o paquetes Bluetooth LMP desordenados que hacen que el dispositivo se congele, después de lo cual será necesario un reinicio manual, como se muestra en la demostración a continuación.

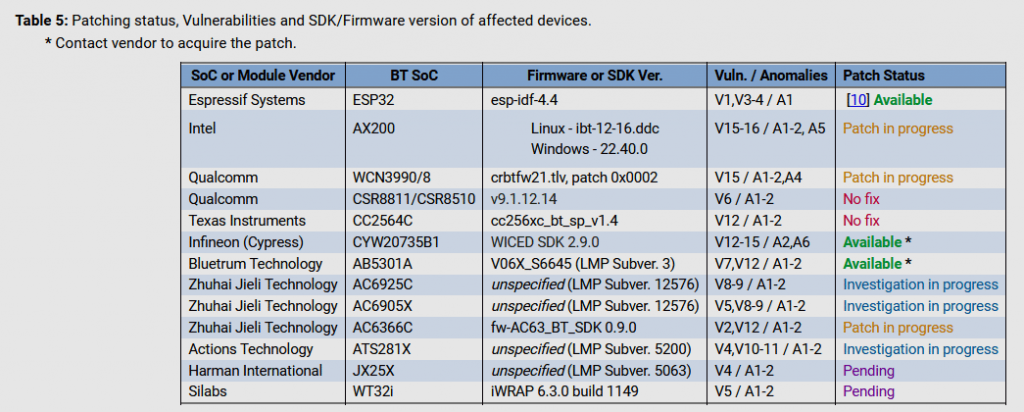

El informe afirma que todos los fabricantes de equipos vulnerables fueron advertidos de los problemas hace varios meses.. Pobre de mí, a pesar del tiempo transcurrido, no todas las empresas lograron publicar las correcciones a tiempo.

En este momento, sólo sistemas Espressif, Infineón (anteriormente ciprés) y Bluetrum han lanzado parches, y Texas Instruments ha declarado en general que no solucionará las deficiencias encontradas.. Otros proveedores han confirmado los hallazgos de los investigadores., pero hasta ahora ni siquiera se han nombrado las fechas exactas de lanzamiento de los parches..

Representantes del Grupo de Interés Especial de Bluetooth, que está liderando el desarrollo del estándar Bluetooth, dicen que son conscientes de los problemas de BrakTooth, pero no puede presionar a los fabricantes para que lancen parches, ya que las vulnerabilidades no afectan el estándar en sí, pero implementaciones de proveedores específicos.

Como todavía no hay parches, El equipo de investigación ha declarado que no planea desarrollar exploits PoC para BrakTooth.. En cambio, los expertos han preparado un especial formulario web a través del cual los fabricantes pueden contactarlos y solicitar un PoC para realizar autopruebas.

Permítanme recordarles también que hablé del hecho de que La vulnerabilidad de ProxyToken permite robar correo a través de Microsoft Exchange.