En 1998, Microsoft presentó Windows Terminal Server como complemento de Windows NT Server 4.0 Sistema operativo. Esta característica opcional proporcionó acceso a escritorio remoto a través de la red mediante TCP/IP.. Cada versión posterior de Windows ha incluido esta capacidad., convirtiéndose en el estándar predeterminado de acceso a sesiones remotas para los sistemas operativos de servidores y escritorios de Windows con el lanzamiento de Windows XP. (en octubre 2001). El Protocolo de Escritorio Remoto se convirtió en un sucesor lógico de esa tecnología.. Aunque es una tecnología conveniente para el control remoto, tiene una gran cantidad de vulnerabilidades diferentes. Veamos cómo solucionarlo y utilizar RDP de forma segura..

¿Qué es el PDR??

PDR (Protocolo de escritorio remoto) es un protocolo particular que proporciona acceso completo al escritorio, incluyendo sonido, portapapeles, impresoras, y transferencia de archivos con gráficos de alta resolución (que puede reducirse dependiendo de banda ancha) al usuario remoto. Encima 20 años, RDP ha visto varias versiones con nuevas características agregadas para convertirlo en un protocolo de acceso remoto confiable.. Durante este tiempo, El Protocolo de Escritorio Remoto también ha tenido problemas de seguridad.

Sin embargo, con la llegada del «nueva era,» lo que implica más trabajo remoto, mayor dependencia de computación en la nube, y entornos cada vez más distribuidos. RDP se extendió para escenarios de uso mucho más allá de lo previsto inicialmente.. Numerosos informes de investigación sobre amenazas y piratería en el pasado 18 meses han demostrado que el uso indebido del PDR contribuye a la difusión exitosa de ransomware y otros ciberataques. Hoy exploraremos RDP y cómo funciona., Riesgos de seguridad del RDP, y recomendaciones de seguridad RDP.

¿Cómo funciona el protocolo de escritorio remoto??

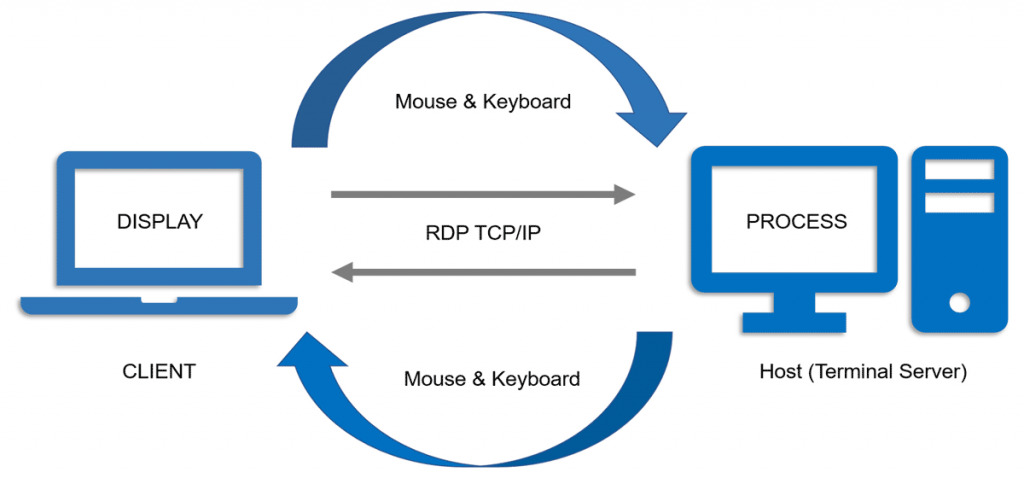

RDP utiliza un único TCP/IP Puerto para establecer una conexión. (3389 por defecto). Se deriva de la T.128 protocolo para compartir aplicaciones. Típicamente, todo el tráfico es punto a punto, cifrado, y contiene todos los datos para una transmisión remota eficiente y el manejo de toda la experiencia del usuario con varios mecanismos de falla. Tolerancia, autenticación, e incluso soporte para múltiples monitores.

Todo esto se hace sin usar hdmi, USB, u otros cables. Sin embargo, funciona bien a través de Wi-Fi e incluso a través de la red celular si TCP/IP está disponible. Además de las ventajas, esta tecnología tiene una desventaja. porque puerto 3389 Esta abierto, Los atacantes tienen el potencial de penetrar la red directamente., pasando por alto el firewall. Por ejemplo, Supongo que estás familiarizado con el uso Servidor Citrix o Servicios de Terminal Server de Microsoft Windows. En ese caso, probablemente utilices el Protocolo de escritorio remoto todo el tiempo – y tal vez ni siquiera se dé cuenta – usando el escritorio remoto (RD) Enfoque de puerta de enlace o acceso web de RD. que comparte riesgos similares.

Casos de uso comunes del protocolo de escritorio remoto

Empresas de todos los tamaños utilizan RDP para acceder a los servidores, colaborar con otros empleados, y acceder de forma remota a los escritorios para realizar tareas similares a las que realizarían en la oficina. Los usos más comunes del Protocolo de escritorio remoto incluyen:

- Proporcionar una interfaz de escritorio virtual (VDI) a (o en) la nube usando un entorno de oficina compartido (SOE) para empleados o contratistas.

- Proporcionar una interfaz gráfica de usuario para servidores remotos., independientemente de la ubicación, para mantenimiento, configuración, y solución de problemas.

- Proporcionar acceso a las mesas de ayuda, centros de llamadas, y servicios de soporte a usuarios remotos que brindan soporte técnico.

- Permitir a los empleados, contratistas, vendedores, o el acceso de los auditores al escritorio proporciona una experiencia de usuario similar a la de la oficina.

Todos estos casos de uso son necesarios para trabajar desde cualquier ubicación.. Sin embargo, algunos de ellos pueden ser inseguros.

Explicación del ataque de fuerza bruta del RDP

Recientemente, el número de brute force attacks en conexiones RDP ha aumentado dramáticamente. Estos son ataques automatizados, y su objetivo es secuestrar el escritorio de una computadora corporativa e infiltrarse en la red corporativa a través de él.. Por ejemplo, supongamos que un ciberdelincuente logra infiltrarse en una computadora de la red corporativa a través de un escritorio remoto. En ese caso, le resulta fácil hacer todas las cosas que podría hacer un empleado legítimo, incluido el acceso a datos confidenciales y al correo electrónico corporativo. Además, El uso ilegítimo de direcciones de correo electrónico corporativas puede dar lugar a phishing attacks (phishing). Los ataques del RDP estaban generalizados incluso antes de eso.: acerca de 150,000 Se hicieron intentos a diario.. Sin embargo, desde el inicio de la cuarentena, cuando entraron en vigor en todo el mundo medidas más estrictas de cuarentena y autoaislamiento, Cada día se han intentado alrededor de un millón de ataques de fuerza bruta contra conexiones RDP..

Cómo proteger RDP?

Las sesiones de escritorio remoto funcionan a través de un canal cifrado, impedir que alguien vea su sesión escuchando a escondidas en la red. Sin embargo, Existe una vulnerabilidad en el método de cifrado de versiones anteriores de las sesiones del Protocolo de Escritorio Remoto que podría permitir el acceso no autorizado a su sesión a través de un intermediario. (MITM) ataque. Puede proteger el escritorio remoto mediante SSL/TLS. Aunque un escritorio remoto es más seguro que las herramientas de administración remota como VNC, que no cifran toda la sesión, hay riesgos every time an administrator is given remote access to the system.

Consejos de protección del protocolo de escritorio remoto

- Utilice contraseñas seguras. Antes de empezar a utilizar RDP, asegúrese de implementar strong password políticas para cuentas habilitadas para RDP.

- Utilice la autenticación de dos factores. Puedes usar especial «tercero» software para activar la autenticación de dos factores para evitar el acceso no autorizado.

- Mantenga siempre actualizado su software. Una ventaja de utilizar RDP sobre herramientas de administración remota de terceros es que todos los componentes se actualizan automáticamente con los últimos parches de seguridad de Microsoft.. Asegúrese de estar utilizando las últimas versiones del software de cliente y servidor.. Sin embargo, cuando se utilizan otras plataformas de escritorio remoto, asegúrese de que estén actualizados y admitidos y que las versiones que ha instalado estén actualizadas. Es posible que las versiones obsoletas no admitan altos niveles de cifrado y tengan otras vulnerabilidades de seguridad..

- Restringir el acceso mediante firewalls. Utilice cortafuegos (tanto software como hardware) para limitar el acceso a los puertos de escucha del escritorio remoto (tcp 3389 por defecto). Se recomienda encarecidamente utilizar la puerta de enlace RDP para limitar el acceso del protocolo de escritorio remoto a escritorios y servidores.. Como alternativa para soportar la conectividad fuera de la empresa, puedes usar un vpn.

- Habilitar la autenticación a nivel de red. Por defecto, Windows 10, Servidor de windows 2012 R2/2016/2019 proporciona autenticación a nivel de red (EXCELENTE). No descuides esta característica, ya que NLA ofrece una capa adicional de autenticación antes de establecer una conexión. La única excepción puede ser la falta de soporte NLA por parte de otras plataformas..

- Limite los usuarios que pueden iniciar sesión utilizando un escritorio remoto. Dar acceso administrativo solo a quienes lo necesiten. Supongamos que tiene más de una cuenta de administrador en su computadora.. En ese caso, vale la pena restringir el acceso remoto solo a aquellas cuentas que lo necesiten. Si el escritorio remoto no se utiliza para la administración del sistema, eliminar todo acceso administrativo a través de RDP, y permitir solo cuentas de usuario que requieran el servicio RDP. Elimine la cuenta de administrador local del acceso RDP en la dirección de los departamentos que administran muchas máquinas de forma remota y agregue un grupo técnico en su lugar..

- Establecer una política de bloqueo de cuenta. Configura tu computadora para bloquear la cuenta después de varios intentos fallidos. Por aquí, los piratas informáticos no pueden acceder mediante «fuerza bruta» usando herramientas automáticas para adivinar contraseñas.

Consejos para disminuir la posibilidad de piratería del protocolo de escritorio remoto

Denegar el acceso RDP directo a clientes o servidores fuera de la empresa. Apertura del PDR (puerto 3389) a redes fuera de la empresa se desaconseja porque es un vector conocido para muchos ataques. En cambio, después de configurar la puerta de enlace RDP, configurar los nodos debe permitir conexiones RDP solo desde el nodo de puerta de enlace o las subredes en la organización que lo necesita.

Utilice puertas de enlace RDP (mejores prácticas). Se recomienda encarecidamente el uso de una puerta de enlace del Protocolo de escritorio remoto. Permite un acceso estricto a puertos de escritorio remoto mientras mantiene conexiones remotas a través de un único «Puerta» servidor. Cuando se utiliza el servidor de puerta de enlace de Escritorio remoto, debe restringir todos los servicios de escritorio remoto en las estaciones de trabajo para permitir el acceso solo desde la puerta de enlace de escritorio remoto. El servidor de puerta de enlace de Escritorio remoto escucha las solicitudes de escritorio remoto a través de HTTPS (puerto 443). Entonces, conecta el cliente al servicio de escritorio remoto en la computadora de destino.

Cambiar el puerto de escucha predeterminado para el escritorio remoto. Cambiar el puerto de escucha ayudará «esconder» el escritorio remoto de los piratas informáticos que escanean la red en busca de computadoras que escuchen en el puerto de escritorio remoto predeterminado (tcp 3389). Esto proporciona una protección eficaz contra los últimos gusanos RDP, como Fallecido. (IMPORTANTE: No intente esto si no está familiarizado con el registro de Windows y TCP/IP.).

Utilice conexiones de túnel al escritorio remoto a través de IPSec o SSH. Si es imposible utilizar una puerta de enlace de escritorio remoto, puede agregar una capa de autenticación y cifrado canalizando sesiones de escritorio remoto a través de IPSec o SSH. IPSec apareció en todas las versiones de Windows desde Windows 2000, pero obtuve una actualización masiva de calidad en Windows 10. Puede utilizar el túnel SSH para conexiones de escritorio remoto si hay un servidor SSH disponible.