A medida que la tecnología evoluciona, Los piratas informáticos se vuelven cada vez más sofisticados., El trabajo remoto se ha convertido en algo común en los últimos años., y la seguridad de los datos y la infraestructura se ha convertido en un tema candente. Los equipos de ciberseguridad deben proteger diariamente muchos más puntos finales y un área más amplia con trabajadores remotos. De este modo, Muchos grupos están cambiando sus procesos y tecnologías para adoptar un enfoque de confianza cero.. Las empresas están añadiendo un Borde del servicio de acceso seguro (SEIS) para hacer su trabajo más flexible y seguro. Entonces, ¿qué es SASE?, y ¿cómo encaja con la confianza cero?? Vayamos al fondo de esto.

Trasfondo

Cada segundo, El enorme daño que los piratas informáticos intentan infligir a las organizaciones hace que las organizaciones y los ciberdelincuentes compitan constantemente con quienes quieren tener éxito hackeando o proteger datos confidenciales. Compañías, por otro lado, están gastando miles de millones en medidas de seguridad. Incluso comparado con 2021, la inversión ha casi se duplicó a alrededor $460 mil millones por 2025. Las prioridades relacionadas con la gestión de riesgos son claras, como muestra la investigación realizada por Gartner y KPMG.

Las respuestas recopiladas de los directores ejecutivos y CIO indican un cambio sustancial en el enfoque en las soluciones de seguridad y los servicios en la nube., arriba 61% y 53%, respectivamente, ya que el riesgo de ciberseguridad se considera la mayor amenaza para las organizaciones en los próximos años. Las organizaciones parecen haber reconocido este problema y van en la dirección correcta. Sin embargo, Cyber Security Ventures estima que 2025, Los piratas informáticos podrían estar desviando $10.5 billones anualmente de empresas. Este recuento global incluye cualquier empresa, grande o pequeño, independientemente de su campo de negocio. Esto se debe a que la anticuada red perimetral que se utilizaba existe desde hace tanto tiempo que los ciberdelincuentes apenas pueden superarla hoy en día.. Como resultado, Las organizaciones luchan por resistir la presión.. Pero a medida que las organizaciones siguen careciendo de soluciones efectivas a las amenazas cibernéticas causadas por errores humanos o políticas de seguridad ineficaces, Los riesgos externos e internos exponen a las organizaciones. to financial losses and reputational damage.

¿Qué es un borde de servicio de acceso seguro? (SEIS)?

SASE es una de las últimas innovaciones importantes en seguridad de redes en la nube. Cobró especial relevancia durante la pandemia.. A medida que las organizaciones sólidas y consolidadas se han convertido en puntos finales únicos en todo el mundo, Se han vuelto menos resistentes a las amenazas y mucho más difíciles de controlar y gestionar a distancia.. SASE tiene como objetivo minimizar la complejidad mediante la creación de conexiones optimizadas para que los usuarios remotos accedan a los recursos en la nube de la organización, Reemplazo de centros de datos con infraestructura de seguridad de red basada en la nube.. También apunta a maximizar la eficiencia mediante la implementación de medidas de seguridad más estratificadas pero unificadas.. También cambia la mentalidad y el enfoque de las prácticas de seguridad.. Ya no es necesario gastar mucho dinero, complicado, y equipos voluminosos to solve the cybersecurity problem.

Como funciona?

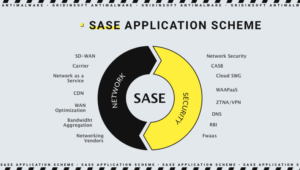

Analizaremos los cinco componentes principales de SASE., que describen su concepto. El principio es combinar los componentes de mejores prácticas de seguridad de red:

Servicio SD-WAN (SD-WAN)

Red de área amplia definida por software (SD-WAN) Las soluciones brindan a las organizaciones el beneficio adicional de utilizar una red de área extensa empresarial. (PÁLIDO) en conjunto con múltiples infraestructuras en la nube. Esto proporciona intercambio de datos de alta velocidad y rendimiento de aplicaciones en redes de borde WAN de sucursales.. Uno de los principales beneficios de este sistema es que proporciona una selección dinámica de rutas entre múltiples opciones de conectividad. (MPLS, 4G/5G, banda ancha), proporcionando así a las organizaciones un acceso rápido y fácil a aplicaciones en la nube críticas para el negocio..

Cortafuegos como servicio (FWaaS)

FWaaS es un nuevo tipo de firewall en la nube de próxima generación. No solo oculta los dispositivos de firewall físicos detrás de la nube, sino que también resuelve el problema del factor de forma del dispositivo. y hace que la seguridad de la red (filtrado de URL, IPS, SOY, NG-AM, Analítica, MDR) disponible en todas partes. Esencialmente, toda la organización está conectada a un único firewall global lógico con una única política de seguridad consciente de las aplicaciones. No en vano, Gartner destacó a FWaaS como una tecnología emergente de protección de infraestructura con una calificación de alto rendimiento..

Puerta de enlace web segura (SWG)

SWG protege a los usuarios de las amenazas web y hace cumplir y hace cumplir políticas de uso corporativo aceptables. De este modo, en lugar de conectarse directamente a un sitio web, el usuario accede al SWG, que es responsable de asegurar al usuario al sitio web deseado. También realiza filtrado de URL., Visibilidad en Internet, malicious content inspection, control de acceso a internet, y otras medidas de seguridad.

Agente de seguridad de acceso a la nube (CASB)

CASB está basado en la nube, En las instalaciones, o software basado en hardware que intermedia entre los usuarios y los proveedores de servicios en la nube. CASB puede cerrar las brechas de seguridad y se distribuye en un software como servicio (SaaS) formato. Además de dar visibilidad, permite a las organizaciones ampliar el alcance de sus políticas de seguridad desde la infraestructura local a la nube y crear nuevas políticas para el contexto de la nube..

Acceso a la red de confianza cero (ZTNA)

Utilizando los principios de confianza cero, «no confíes en nadie, verificar todo» enfoque de la ciberseguridad, que controla el acceso de los usuarios, así como el acceso a los recursos de la empresa., reducir el riesgo de amenazas internas. Además de su capacidad para operar como un servicio en la nube, SASE es lo suficientemente flexible para permitir una combinación de diferentes características de seguridad de red.

El objetivo de SASE en la red

La plataforma SASE es una solución basada en la nube que tiene como objetivo mejorar significativamente la ciberseguridad. También optimiza engorrosos, infraestructura basada en hardware, hacerlo más accesible para los trabajadores remotos. Además, proporciona escalabilidad con menos esfuerzo basado en las necesidades del negocio. Finalmente, Ayuda a gestionar las políticas de seguridad de la organización en múltiples niveles.. La infraestructura construida sobre el marco fundamental SASE requiere menos recursos de red e inversiones a largo plazo.. Contribuye a la eficiencia de la ciberseguridad al integrar la protección de datos y la seguridad de la información desde múltiples perspectivas..

¿Qué es la confianza cero??

en networking, La confianza cero es un marco de solución de seguridad. Basado en principios sobre cómo se interpretan los niveles de confianza en una organización.. La esencia del enfoque es dejar de asumir que cualquiera que una vez ingresó a la red es para siempre digno de confianza. Sin embargo, El cambio masivo hacia la operación remota y el aumento de los ciberataques han demostrado a las empresas lo vulnerable que es el modelo de seguridad obsoleto..

La confianza cero es la evaluación constante de cada conexión (y su nivel de seguridad y necesidades) al acceder a recursos dentro de la empresa. Estas conexiones incluyen empleados, socios, clientes, contratistas, u otros usuarios. También, Las conexiones pueden significar dispositivos y aplicaciones.. La confianza cero proporciona protección dinámica para cada conexión, ajustar los derechos de acceso y otros privilegios según el estado de riesgo. Utiliza medios de identificación y crea un perfil que permite determinar quién o qué puede representar un peligro.. Pero a menudo, No se trata de quién es una amenaza sino de quién no..

Por ejemplo, en el caso del trabajo remoto, Millones de empleados acceden a datos de redes domésticas en dispositivos no identificados.. Si bien es posible que ese empleado no haya representado una amenaza en la oficina, esa situación podría cambiar una vez que ese empleado se mudara a la oficina central. Una solución típica sería para bloquear el acceso a la red corporativa y aplicaciones para este usuario.

¿Cómo se construye la Confianza Cero??

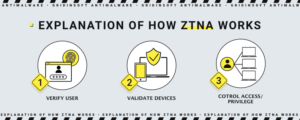

La esencia de la confianza cero es «no confíes en nadie, verificar todo» Y están surgiendo categorías de herramientas que le ayudarán a implementar de forma consistente una estrategia de seguridad de confianza cero en su arquitectura organizacional.:

Usuarios & dispositivos

La gestión de la fuerza laboral es el primer paso para poner orden en la verificación de identidad, aumentar la visibilidad de la red, y controlar la seguridad del flujo de tráfico. Herramientas como Ministerio de Asuntos Exteriores (autenticación multifactor), SSO (inicio de sesión único), o lista blanca de IP permitir un sistema de verificación de más capas para proporcionar acceso seguro con bloqueadores adicionales en caso de phishing o pérdida de credenciales.

Red & aplicaciones

Además de la falta de confianza en las conexiones., El modelo de confianza cero también analiza el entorno en el que se transmiten los datos externos e internos.. Dividir y aislar el espacio de trabajo en segmentos más pequeños e implementar ZTNA (acceso a la red de confianza cero) o 2FA (Autenticación de dos factores) permite que los requisitos de gestión y cumplimiento utilicen una gestión de riesgos más centralizada en lugar de control de acceso.

Automatización & analítica

La automatización de confianza cero es sencilla para minimizar la posibilidad de error humano y aumentar la eficiencia de las acciones tomadas.. Ayuda a los administradores a detectar amenazas entrantes., alertar oportunamente a los protocolos de seguridad y prevenir unwanted network interference. Sin embargo, El análisis en curso identifica desviaciones de los patrones estándar e indica una posible necesidad de mejora..

La combinación adecuada de herramientas ayuda al departamento de TI a realizar el trabajo de seguridad de rutina:

- Monitorear el comportamiento del usuario y del dispositivo;

- Verificar el cumplimiento de las políticas de seguridad.;

- Reducir posibles infracciones;

- Protección de datos confidenciales.

El tráfico de red se vuelve más distribuido, revisado, y los usuarios segmentados pueden acceder solo a qué y cuánto necesitan en función de sus roles definidos. De este modo, el potencial de interrupción es mínimo pero no nulo. Por lo tanto, se puede identificar y monitorear más efectivamente, ya que los registros de actividad ayudan a identificar rápidamente cualquier infracción.

El papel principal de la confianza cero en la red

Las tareas rutinarias diarias son imposibles sin otorgar acceso a la red interna de la empresa., aplicaciones, o base de conocimientos. Las soluciones de confianza cero mantienen el control de acceso y ordenan los procesos básicos validando individualmente a los usuarios., dispositivos, redes, o aplicaciones. Además, Las herramientas adecuadas y la lógica de razonamiento proporcionan un control adicional más conveniente sobre la arquitectura de seguridad general..

SASE y Zero Trust son dos partes de un mismo todo

Tanto Zero Trust como SASE son sistemas de infraestructura que se centran en la seguridad.. Fueron creados para lograr los mismos objetivos., es decir, proteger mejor a las organizaciones de las amenazas cibernéticas. Ninguna de estas arquitecturas proporciona una solución estándar como plataforma. En cambio, es la lógica de pensar en cómo modernizar las soluciones de perímetro de red heredadas y la concienciación sobre la seguridad.. Aunque estos enfoques tienen diferencias, Zero Trust y SASE se complementan y son enfoques esenciales para el futuro de la ciberseguridad.

¿Cómo se apoyan mutuamente??

SASE como infraestructura Es un modelo de seguridad considerable que requiere tiempo y recursos para integrarse correctamente.. Como consecuencia, Los elementos implementados funcionan como un mecanismo bien establecido., determinar medidas de seguridad mejoradas en toda la empresa.

El enfoque de confianza cero, por otro lado, es relativamente más fácil de implementar. Sin embargo, Requiere la participación diaria de los miembros de la organización.. Mejoras significativas en seguridad y protección. son las razones por las que las herramientas de confianza cero a menudo se consideran una parte integral de SASE. Este último se convierte en el medio para implementar la idea de confianza cero..

Beneficios de combinar SASE y Zero Trust

SASE y Zero Trust ayudan a las empresas a aplicar políticas en toda su red. Este enfoque proporciona varios beneficios importantes., incluyendo una seguridad de red más sólida, gestión de red simplificada, costos mas bajos, y una vista unificada de toda la red. SASE y ZTNA también pueden ayudar a las empresas a reducir significativamente el riesgo de violaciones de datos y la superficie de ataque. Combinando estos dos enfoques, Las empresas pueden crear un perímetro de ciberseguridad reforzado que sea difícil de penetrar para los atacantes.. Esto puede garantizar que solo los usuarios y dispositivos autorizados puedan acceder a datos y sistemas confidenciales y que los usuarios y las máquinas solo tengan acceso a los recursos que necesitan para realizar su trabajo..