Internet nos ha dado muchas cosas maravillosas: casas inteligentes, NFT, criptomoneda, y más. Sin nuestra conexión a internet, El mundo sería un lugar muy diferente hoy.. Desgraciadamente, Esta era digital también ha generado diferentes tipos de piratas informáticos que quieren arruinar nuestras experiencias de seguridad cibernética..

Hemos tenido tanto tiempo aprendiendo cómo protegernos a nosotros mismos y a nuestros dispositivos como ellos han tenido que descubrir sus métodos de piratería.. En este artículo, aprenderás sobre el diferentes tipos de piratas informáticos, como el negro, blanco, rojo, gris, azul y escritura. También sobre sus razones para hackear, y algunas formas de proteger su identidad y sus dispositivos contra la piratería.

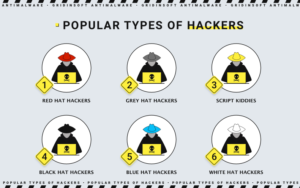

Hackers de sombrero negro

Hackers de sombrero negro son el epítome del cibercrimen. Irrumpen en dispositivos y redes personales para robar información valiosa que pueden vender para su beneficio.. Además, Los hackers de sombrero negro utilizan ciberataques nefastos, como software espía y ransomware, para adquirir sus datos específicos.

A comienzos de 2021, el equipo de baloncesto NBA Houston Rockets had their computers hacked por hackers de sombrero negro. Los piratas informáticos utilizaron ransomware para robar 500 GB de contratos, NDA, e información financiera personal. Los piratas informáticos amenazaron con revelar la información robada si no se pagaba el dinero del chantaje., que muchos creían que causó la 2021 Bloqueo de la NBA.

Hackers de sombrero blanco

las habilidades de piratas informáticos de sombrero blanco son como los de los hackers de sombrero negro. Pero la diferencia entre ellos es que utilizan el conocimiento de la piratería para ingresar a los sistemas, encontrar agujeros de seguridad y ayudar a prevenir ataques cibernéticos en lugar de dañar a las empresas.. Ayudan a los gobiernos, negocios, y la gente común mantiene su información segura.

Empresas contratan hackers blancos tras un ciberataque, o para controlar la seguridad tras la introducción de nuevo software. En lugar de actualizar toda la red, una empresa podría contratar a un pirata informático para que busque problemas potenciales que los piratas informáticos podrían explotar.

Hackers de sombrero rojo

Hackers rojos que hackear sistemas como los hackers blancos, pero ellos hacen el trabajo por sí mismos, no para clientes gubernamentales o comerciales. Los Red Hats cazan a los hackers que atacan con fines de lucro – eso es, sombreros negros. Lo hacen para devolver el botín a las víctimas.

Hackers de sombrero gris

Algunos hackers sólo piratean por diversión, y se llaman piratas informáticos grises. Estos piratas informáticos disfrutan encontrando brechas de seguridad en las redes e incluso podrían informar a la red que encontraron una brecha.. Algunas personas encuentran frustrantes a los hackers grises porque piratean redes privadas sin que se les permita hacerlo..

Más que 100,000 Los enrutadores privados fueron pirateados. 2018 por un hacker de sombrero gris de habla rusa. Aunque mucha gente pensó que no estaban tramando nada bueno, Se reveló que estaban reparando vulnerabilidades de seguridad en los enrutadores para proteger los dispositivos de otros piratas informáticos y amenazas cibernéticas., como los piratas informáticos criptográficos.

Hackers de sombrero azul

Hackers de sombrero azul son muy similares a los hackers de sombrero blanco. Aún, en lugar de piratear sistemas o software que la empresa ya está utilizando, Las empresas dan acceso al software a los piratas informáticos de sombrero azul con antelación para revisar las configuraciones de seguridad.. Esto permite a las organizaciones reducir los riesgos potenciales.. Para entender completamente cómo funciona, Imagine una empresa que quiere lanzar un nuevo software.. Antes de hacerlo, contrata a un hacker para probar el sistema y evitar un posible ataque. Entonces, el programa se ejecuta para su uso si el resultado final de la prueba es positivo.

Niños de guión

Los hackers de scripts siempre intentan tomar el script de pirateo de alguien para no crear el suyo propio. Este tipo de hackers tampoco tiene las mismas habilidades que los hackers de sombrero negro.. Sin embargo, en lugar de aprender a crear su malware, Copiarán los existentes ya creados por hackers más experimentados..

En 2015, Un caso similar ocurrió en Irlanda con un joven de 15 años arrestado por la policía por violar la propiedad privada de la empresa.. Entonces el tipo violó la ley de negligencia informática.. Además, Este pequeño estafador retuvo datos personales para obtener un rescate y utilizó esos datos confidenciales con software malicioso..

Cómo prevenir a los piratas informáticos

Dado que no todos los piratas informáticos actúan contra el usuario, aún necesitas conocer las reglas sobre protección contra piratería.

- Mantenga la información personal segura. De la lista anterior, quedó claro que algunos piratas informáticos atacan datos confidenciales con fines maliciosos. Puedes complicar la tarea del atacante al no incluir tu información personal en los perfiles en línea.. Si necesitas enviar tus datos a alguien, asegurarse de que el destinatario sea legítimo.

- Evite el Wi-Fi público. Algunos hackers utilizan public Wi-Fi networks para infectar dispositivos con varios malware. Así que si estás fuera de casa, utilizar una red segura. Para hacer esto, buscar «http» en la URL y varias señales de seguridad. Esta será una buena señal de que su sitio es seguro..

- Considere usar una VPN. Usando una VPN te ayudará a cifrar tus archivos. Esto dificulta que un atacante rastree el historial de su página y dirección IP. También es una buena forma de evitar el spyware o el adware..

- Utilice contraseñas seguras. La primera defensa contra cyber attacks is passwords. Desgraciadamente, La pulverización de contraseñas o el volcado de credenciales es un método común para capturar datos del usuario.. Aquí sería útil elegir una contraseña más sólida con diferentes caracteres., letras, y combinaciones de números.

- Habilitar la autenticación de dos factores. Para garantizar un nivel adicional de seguridad, usar autenticación de dos factores. Tiene una tecnología biométrica que puede proteger sus credenciales con diversas tecnologías.. Como las huellas dactilares, reconocimiento facial, e identificaciones adicionales.

- Descargar software antivirus. No olvides instalar antivirus software. Protegerá tus dispositivos y datos.. De este modo, Los piratas informáticos tendrán menos posibilidades de realizar un ataque exitoso..