Según se informa, una reciente campaña de correo no deseado por correo electrónico difunde malware de robo de información bajo la apariencia de Adobe Reader Installer.. Dentro de un documento PDF falsificado, hay una solicitud para instalar la aplicación Adobe Reader, que desencadena la descarga e instalación de malware. Considerando el idioma de dichos documentos, esta actividad maliciosa apunta principalmente a Portugal y Brasil.

Infostealer se propaga en instaladores falsos de Adobe Reader

La reciente campaña de ataques detectado por el Centro de Inteligencia de ASEC comienza con spam de correo electrónico. Los mensajes tienen un archivo PDF adjunto., con sus contenidos en portugués. Esto reduce seriamente la lista de países a los que se dirige la campaña: Brasil y Portugal.. Dentro del archivo, hay un mensaje emergente para instalar Adobe Reader, que supuestamente se requiere para abrir el documento. Breve nota al margen: los navegadores web modernos pueden manejar archivos PDF de cualquier complejidad con facilidad.

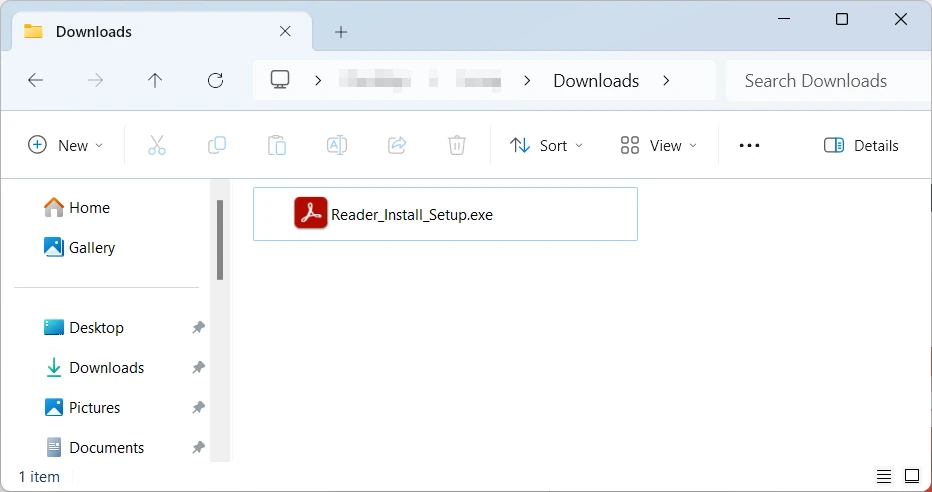

Seguir las instrucciones de un documento desencadena la descarga de un archivo llamado Reader_Install_Setup.exe, que obviamente imita un archivo de instalación legítimo del programa. Incluso repite el icono., lo que hace que el fraude sea aún más difícil de entender en esta etapa. ejecutando la cosa, que de hecho es un cargador, inicia la ejecución del malware.

Sin embargo, no sucede instantáneamente: el malware realiza una serie de acciones para extraer el secuestro de DLL y ejecutar la carga útil final con los máximos privilegios posibles. Primero, genera un archivo ejecutable y coloca una DLL que contiene la carga útil real y ejecuta el proceso msdt.exe. Esta última es una herramienta de diagnóstico genuina de Windows que el malware utiliza para solicitar un servicio subordinado..

C:\Windows\SysWOW64\msdt.exe" -path "C:\WINDOWS\diagnotics\index\BluetoothDiagnostic.xml" -skip yes – código utilizado para solicitar MSDT, específicamente su herramienta de diagnóstico Bluetooth

En consecuencia, este servicio cargará una DLL maliciosa que mencioné anteriormente.. La biblioteca, a su vez, ejecuta dicho archivo ejecutable, legitimar al ladrón de información y proporcionarle privilegios máximos.

Análisis de malware ladrón

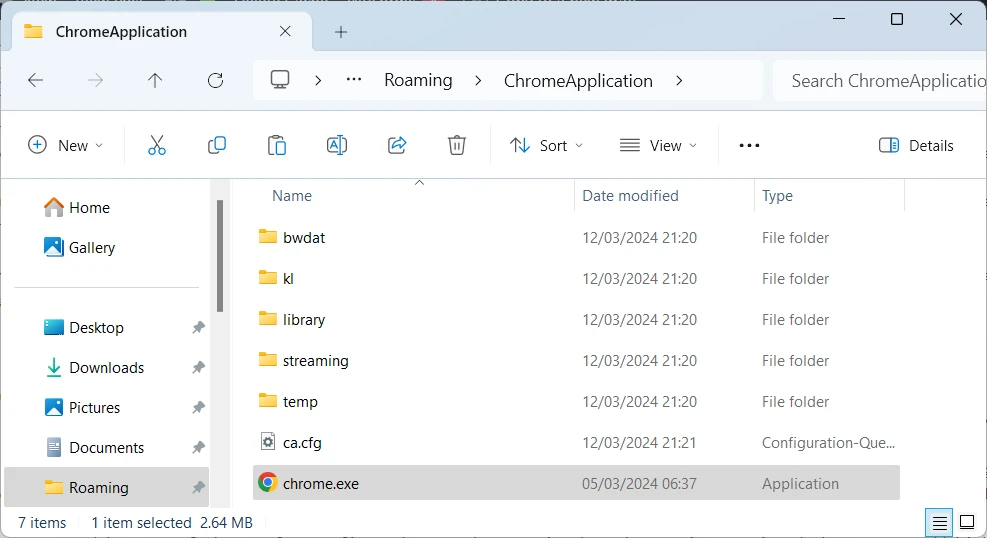

Aunque el malware utilizado en la campaña parece ser único y no pertenece a ninguna de las familias de malware conocidas, su funcionalidad apenas puede calificarse de inusual. Este ladrón de información recopila información básica sobre el sistema., lo envía al servidor de comandos y luego crea un directorio para almacenar los datos recopilados. El malware añade este último a la lista de exclusiones de Microsoft Defender, para que no interrumpa sus operaciones. También, imita la carpeta legítima de Chrome agregando un archivo ejecutable falso y también algunos de los archivos típicos de una carpeta de navegador genuina.

Los servidores C2 utilizados por algunas de las muestras confirman las hipótesis de ataque que mencioné anteriormente.. hxps://thinkforce.com[.]br/ y hxxps://culpafade.com[.]br/ recibir los datos de Autocompletar de todos los navegadores. Si bien esto es menos de lo que los ladrones de información modernos suelen reunir, sigue siendo sensato: los navegadores conservan casi todas nuestras contraseñas.

Cómo protegerse contra el malware de robo de información?

Los ladrones de información nunca fueron los menos favorecidos en el mundo del malware, y siguen siendo una amenaza potente independientemente de las circunstancias. Sin embargo, a pesar de que sus muestras pueden incluir excelentes trucos anti-detección, todavía necesitan entrar. Y aquí es donde puedes evitarlos. con máxima eficiencia.

Cuidado con los correos electrónicos. El spam por correo electrónico probablemente será la forma de distribución de malware más extendida en esta década.. Los usuarios tienden a creer en su contenido o simplemente ignorar los riesgos relacionados., lo que inevitablemente conduce a una infección de malware. Ver una oferta tan incompleta para instalar una aplicación olvidada hace tiempo o realizar una acción que normalmente no es necesaria con este tipo de documentos debería despertar sospechas.. Al mismo tiempo, texts of such messages puede ser lo suficientemente ridículo como para hacer evidente el fraude.

Utilice fuentes de software oficiales. Sucede que ciertos archivos requieren un software específico, pero trate de usar solo distribuciones oficiales de una. Ir al sitio del desarrollador y descargar uno no lleva mucho tiempo en comparación con hacer clic en un enlace..

Tenga a mano un software antimalware decente. El malware encuentra nuevas formas de propagación prácticamente todos los días. Para evitar ser víctima del ejemplo más complicado, Es esencial un software que no le permita entrar.. GridinSoft Anti-Malware es un programa que te brindará protección en tiempo real y filtros de red con actualizaciones cada hora. Esta herramienta de seguridad se asegurará de que el malware ni siquiera se inicie en primer lugar..