Los expertos en ciberseguridad han descubierto un sofisticada campaña de ciberespionaje apuntando a un destacado estadounidense. organización aeroespacial. El actor de amenazas, identificado como AeroBlade, ejecutó un ataque de phishing, planteando serias dudas sobre la preparación general en materia de ciberseguridad dentro de industrias críticas.

AeroBlade ataca a una empresa aeroespacial estadounidense

Según los expertos en ciberseguridad, the spear phishing attack incluido el envío del archivo malicioso por correo electrónico. El documento, llamado [redacted].docx, empleó una técnica de inyección de plantilla remota y un código de macro VBA malicioso. La infraestructura de red del atacante entró en funcionamiento alrededor de septiembre. 2022, con la fase ofensiva ocurriendo en julio 2023, según lo evaluado por BlackBerry con «confianza media a alta.»

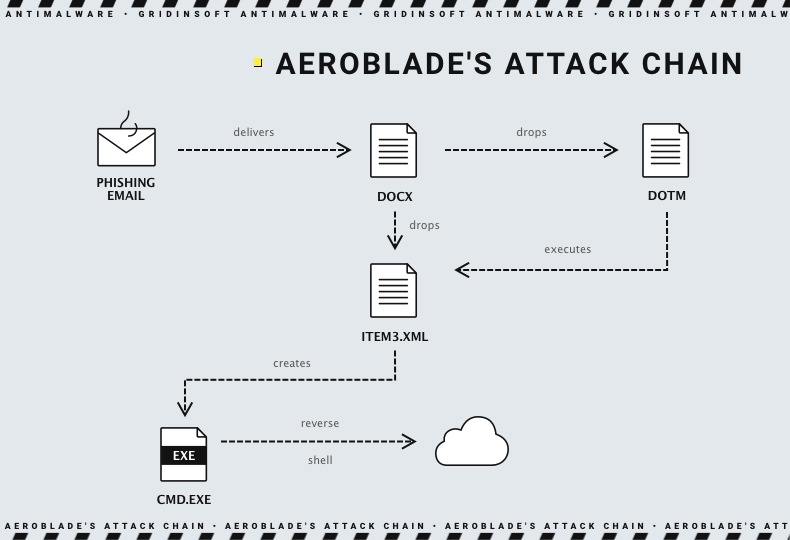

El ataque se desarrolló de la siguiente manera:

- El documento malicioso de Word se entrega mediante phishing por correo electrónico, Atraer a los usuarios a ejecutar manualmente el archivo..

- El documento ejecutado empleó una inyección de plantilla remota para descargar un archivo de segunda etapa., «

[redacted].dotm.» - El archivo de la segunda etapa ejecutado. «

item3.xml,» creando una capa inversa que se conecta a «redactado[.]redactado[.]com» sobre el puerto 443.

La sofisticación del ataque radica en la uso de una técnica de inyección de plantilla remota, un método más avanzado que el phishing tradicional. Recuperando una carga útil de un servidor remoto, Los atacantes pueden eludir algunas medidas de seguridad. que a menudo detectan archivos adjuntos maliciosos más sencillos. El ataque implicó implementar una DLL como shell inverso., otorgar control sobre el sistema de la víctima.

Actor de amenazas AeroBlade: ¿Esto es en serio??

Callie Guenther, gerente senior de investigación de amenazas cibernéticas en Critical Start, sugirió el participación de grupos criminales patrocinados por el estado o altamente organizados por el nivel de compromiso y recursos demostrados. Dado que las empresas de la industria aeroespacial tienden a ser de gran tamaño y tener sistemas de seguridad bien construidos, Hackearlos nunca es una tarea trivial. Tales acciones requieren compromiso, profesionalismo y comprensión de los riesgos.

Los analistas de BlackBerry suponen el carácter comercial del grupo AeroBlade. En todos los episodios detectados de su actividad estuvo dirigida a la misma empresa. La complejidad tanto del enfoque de ataque como de las herramientas utilizadas aumentó significativamente, especialmente en áreas que apuntan a la filtración de información. Aunque, como sugieren otros analistas, nada les impide cambiar a una extorsión de ransomware más “clásica” en el futuro.

Prevenir ataques de phishing

La prevención de ataques de phishing requiere un enfoque de varios pasos que combine soluciones tecnológicas, educación del usuario, y políticas organizacionales. Aquí hay pasos esenciales:

- Realizar regularmente capacitaciones sobre concientización sobre phishing. para que los empleados los eduquen sobre los distintos tipos de ataques de phishing, señales de advertencia, y prácticas seguras en línea. Enseñar a los usuarios cómo reconocer correos electrónicos de phishing, incluida la verificación de las direcciones de correo electrónico del remitente. También, examinar el contenido del correo electrónico en busca de errores gramaticales o enlaces sospechosos, y verificar archivos adjuntos inesperados.

- Implementar soluciones sólidas de filtrado de correo electrónico para detectar y poner en cuarentena automáticamente los correos electrónicos de phishing antes de que lleguen a los usuarios’ bandejas de entrada. Utilice protocolos de autenticación de correo electrónico para verificar la autenticidad de los correos electrónicos entrantes y reducir la probabilidad de suplantación de correo electrónico.. También, considere implementar sistemas CDR: simplemente eliminarán cualquier contenido que pueda dañar el sistema.

- Implementar herramientas de filtrado web que bloqueen el acceso a sitios web maliciosos conocidos. y URL asociadas con campañas de phishing. Utilice servicios de escaneo de URL para analizar y categorizar enlaces a sitios web, ayudar a los usuarios a evitar hacer clic en URL potencialmente dañinas.

- Mantener todo el software, incluyendo sistemas operativos, navegadores, y software de seguridad, actualizado con los últimos parches. Los ciberdelincuentes suelen aprovechar las vulnerabilidades del software obsoleto para lanzar ataques de phishing.. Esté atento a las últimas novedades en ciberseguridad para estar al tanto de nuevas vulnerabilidades.