Expertos de la Universidad Ben-Gurion de Israel han demostrado la Ataque AIR-FI, que convierte la RAM en Wi-Fi. De hecho, Este es un nuevo método para extraer datos de máquinas que están físicamente aisladas de cualquier red y periféricos potencialmente peligrosos.. Este tipo de computadoras se encuentran a menudo en sistemas gubernamentales y redes corporativas., almacenan documentos secretos, así como información clasificada y confidencial.

Esta vez, los investigadores propusieron convertir la RAM en un emisor inalámbrico improvisado para transmitir datos «por el aire.»

Dado que el Wi-Fi son ondas de radio, que está muy cerca de las ondas electromagnéticas, los investigadores escriben que, En teoria, Un hacker puede manipular la potencia de la RAM para generar ondas electromagnéticas con una frecuencia correspondiente a la frecuencia de la señal Wi-Fi. (2.4 GHz).

Los expertos muestran en su informe y en el vídeo adjunto que la RAM se controla cuidadosamente y lee / Las operaciones de escritura pueden hacer que el bus de memoria emita ondas electromagnéticas similares a una señal Wi-Fi débil..

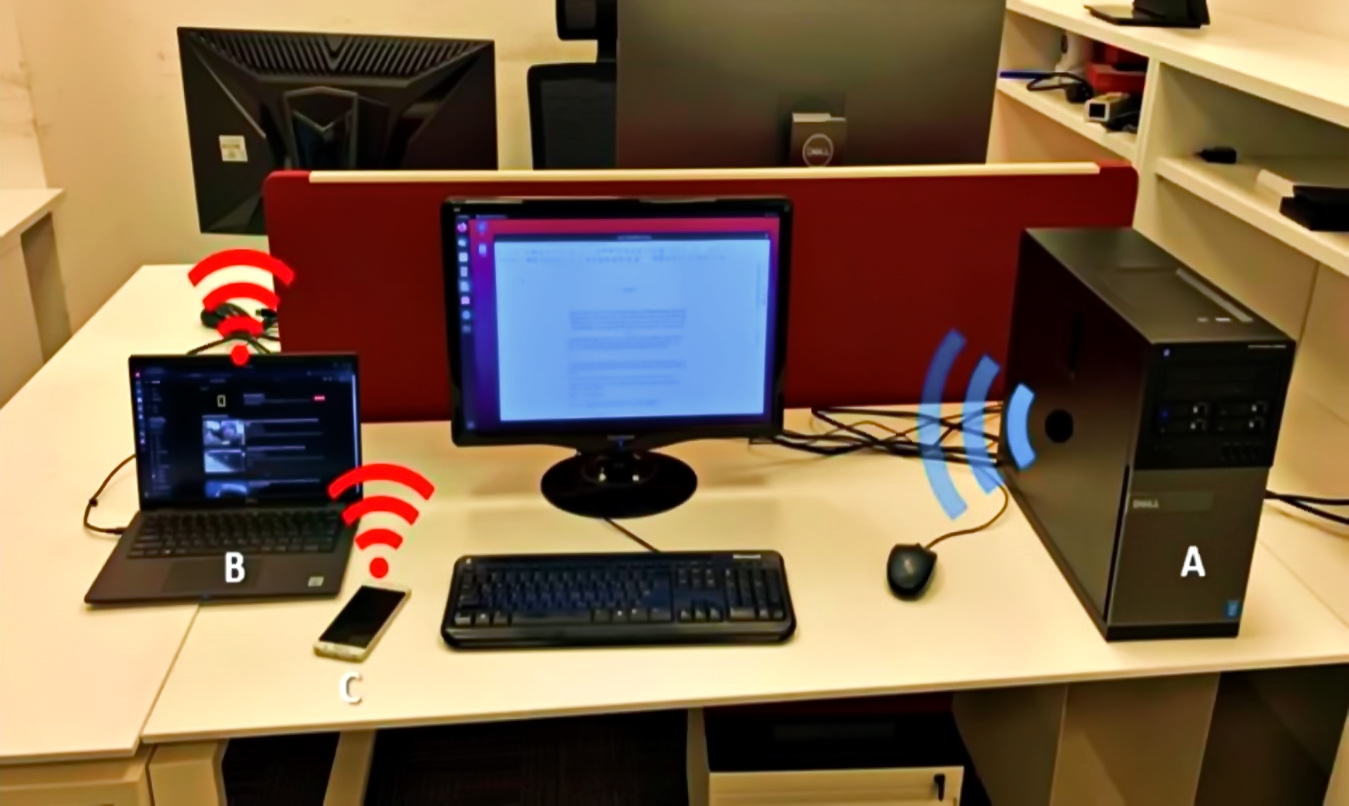

Esta señal puede ser recibida por cualquier dispositivo habilitado para Wi-Fi ubicado cerca de una computadora aislada., por ejemplo, un teléfono inteligente, computadora portátil, dispositivo de iot, reloj inteligente, etcétera.

Los expertos probaron AIR-FI en varios sistemas aislados y, como resultado, pudieron transferir datos a una velocidad de hasta 100 bps a dispositivos ubicados a varios metros de distancia de la máquina comprometida.

AIR-FI no es el primer ataque exótico desarrollado por especialistas de la Universidad Ben-Gurion (A continuación se puede ver una lista de otros ataques.), pero los investigadores señalan que este método es uno de los más fáciles de implementar.

En efecto, en este caso, el atacante no necesita obtener root / derechos de administrador antes de lanzar su exploit. En esencia, esto permite que el ataque se ejecute en cualquier sistema operativo e incluso en máquinas virtuales. También se observa que la mayoría de las tiras de RAM modernas pueden emitir fácilmente señales en el 2.4 Rango de GHz, y la memoria antigua es fácil de overclockear para lograr el efecto deseado.

Otros desarrollos de científicos de la Universidad Ben-Gurion incluyen los siguientes:

- USBee: convierte casi cualquier dispositivo USB en un transmisor de RF para transferir datos desde una PC segura;

- Filtración de disco: intercepta información grabando sonidos que emite el disco duro de la computadora mientras la computadora está funcionando;

- tolva de aire: utiliza el receptor FM del teléfono móvil para analizar la radiación electromagnética que emana de la tarjeta gráfica del ordenador y convertirla en datos;

- Remitente del ventilador: regula la velocidad del refrigerador en la máquina infectada, como resultado de lo cual el tono de funcionamiento del enfriador cambia, se puede escuchar y grabar extrayendo datos;

- GSMem: transferirá datos desde la PC infectada a cualquier, Incluso el teléfono de pulsador más antiguo, usando frecuencias GSM;

- BitWhisper: Utiliza sensores térmicos y fluctuaciones de energía térmica.;

- Un ataque sin nombre que utiliza escáneres planos y bombillas inteligentes para transmitir información;

- HVACKer y aIR-Jumper: Robar datos utilizando cámaras CCTV equipadas con LED IR. (diodos emisores de luz infrarroja), así como utilizar como «puente» a redes aisladas de calefacción, sistemas de ventilación y aire acondicionado;

- MOSQUITO: Se sugiere que la extracción de datos se realice utilizando auriculares o altavoces normales.;

- martillo de poder: Se sugiere utilizar cables de alimentación normales para la extracción de datos.;

- CTRL-ALT-LED: Bloq Mayús, Los diodos Num Lock y Scroll Lock se utilizan para recuperar información;

- BRILLO: recuperar datos cambiando el brillo de la pantalla del monitor.

Y también, Permítanme recordarles que hablamos sobre el hecho de que especialistas de la Universidad Ben-Gurion del Negev (Israel) presentado un nuevo tipo de ataque ciberbiológico que puede llevar la guerra biológica a un nuevo nivel.