Los expertos en ciberseguridad han lanzado un descifrador para el ransomware Akira. Permitirá a las víctimas que sufran ataques descifrar sus archivos sin pagar un rescate..

El descifrador de ransomware Akira lanzado al público

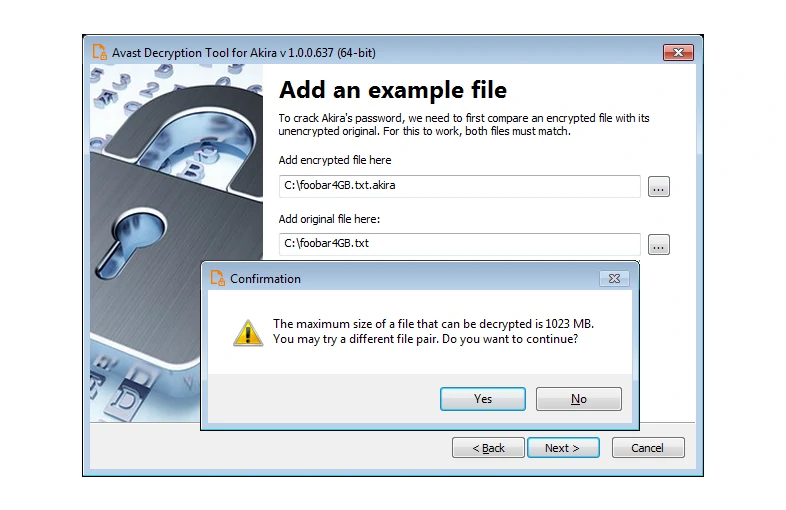

Lanzamiento reciente de la empresa de ciberseguridad Avast un descifrador gratuito para Akira ransomware. Esta herramienta puede ayudar a las víctimas recuperar sus datos sin pagar dinero a los estafadores. El descifrador tiene dos versiones., 32-bits y 64 bits. Los especialistas recomiendan utilizar este último porque el programa consume mucha memoria del sistema para descifrar contraseñas.. Para descifrar, la herramienta debe generar una clave de descifrado basada en dos archivos idénticos, uno de los cuales está cifrado. Además, elija archivos del mayor tamaño posible porque esto influirá en el tamaño máximo de los archivos descifrados.

El hecho de que se haya lanzado el descifrador muestra que Los desarrolladores de ransomware eligieron un algoritmo de cifrado vulnerable. Incluso si se trata de versiones AES-256 o RSA con un número aún mayor de claves potenciales, las fallas del proceso de cifrado pueden estropear todo. Los piratas informáticos probablemente hayan implementado el mecanismo que permite al malware acelerar el cifrado, una característica bastante sensata.. Y esto es lo que hizo posible encontrar la opción de descifrado rápido., en lugar de fuerza bruta todos los billones de claves posibles.

¿Qué es el ransomware Akira??

Akira es un ransomware para Windows y Linux que está disponible desde marzo 2023. Como recién llegado al mercado del ransomware, Akira se hizo un nombre recogiendo víctimas rápidamente. Se dirigió a organizaciones de todo el mundo en una variedad de sectores.. Vale la pena señalar que hubo otra cepa de ransomware., también conocido como akira, en 2017. Sin embargo, Actualmente no hay evidencia de que los dos estén relacionados.. Según el análisis, el malware utiliza una clave simétrica generada por CryptGenRandom. Luego se cifra con la clave pública RSA-4096 asociada y se agrega al final del archivo cifrado.. Dado que los operadores de ransomware son los únicos propietarios de la clave de descifrado privada RSA, esto debería haber restringido el descifrado de los archivos sin pagar un rescate.

Los investigadores también encontraron similitudes entre Akira y el ya desaparecido ransomware Conti v2. Sugiere que los autores utilizaron el código fuente filtrado del ransomware Conti. Las similitudes incluyen la lista de exclusión de tipos de archivos., lista de exclusión de directorio, y estructura de cola de archivo. Aunque las versiones de Windows y Linux del ransomware Akira son muy similares en la forma en que cifran los dispositivos, la versión de Linux usa la biblioteca Crypto++ en lugar de Windows CryptoAPI.

¿Debo dejar de temer al Akira Ransomware??

Indudablemente, recuperar tus archivos gratis es una buena noticia. Sin embargo, esto no significa que la amenaza haya terminado por completo.. El principal problema después de cifrar archivos es la filtración de información confidencial. Los operadores de Akira afirman que pondrán a la venta cualquier información valiosa en la Darknet si la víctima no paga. Esto podría ser código propietario., datos financieros internos, o información corporativa. Además, Todavía hay una carrera armamentista entre los ciberdelincuentes y los servicios de seguridad.. Esto significa que Es probable que los operadores revisen el mecanismo de cifrado. tarde o temprano.

Utilice protección antimalware avanzada

Recomendamos utilizar un conjunto de medidas. que incluyen EDR, XDR, SIEM, y ELEVARSE. Estas son potentes herramientas contra el ransomware. De este modo, EDR monitorea las actividades de los terminales, y XDR amplía las capacidades de detección y respuesta. SIEM agrega registros de eventos de seguridad, y SOAR automatiza las respuestas a incidentes. Juntas, estas tecnologías proporcionan detección avanzada de amenazas. y capacidades de gestión centralizada para prevenir incidentes de ransomware.

Control sobre todos los métodos de propagación de malware.

Además de una protección integral, Es fundamental estar atento a los posibles puntos de entrada.. No importa cuán fuerte sea la ciberdefensa de una empresa, Un error humano puede poner en peligro a toda la empresa.. La ciberhigiene es la primera línea de defensa porque el error humano causa la mayoría de los incidentes. Las organizaciones deben actualizar el software periódicamente, utilizar filtrado web y utilizar medidas de seguridad de red y correo electrónico. Otro componente esencial es capacitar a los empleados sobre prácticas seguras de correo electrónico, suscribirse a inteligencia sobre amenazas, y tener un plan de respuesta a incidentes. Un enfoque de múltiples capas es crucial para minimizar el riesgo de infecciones de malware y proteger datos confidenciales..