Do you like chatting in groups of interest? Are you smiling or shivering when in a group chat from your child’s kindergarten or school class new messages arrive? You are in danger! The recently discovered dangerous vulnerability allows any member of a group chats to disable WhatsApp on the devices of all other participants using a special message.

Investigadores de Check Point descubierto esta vulnerabilidad.

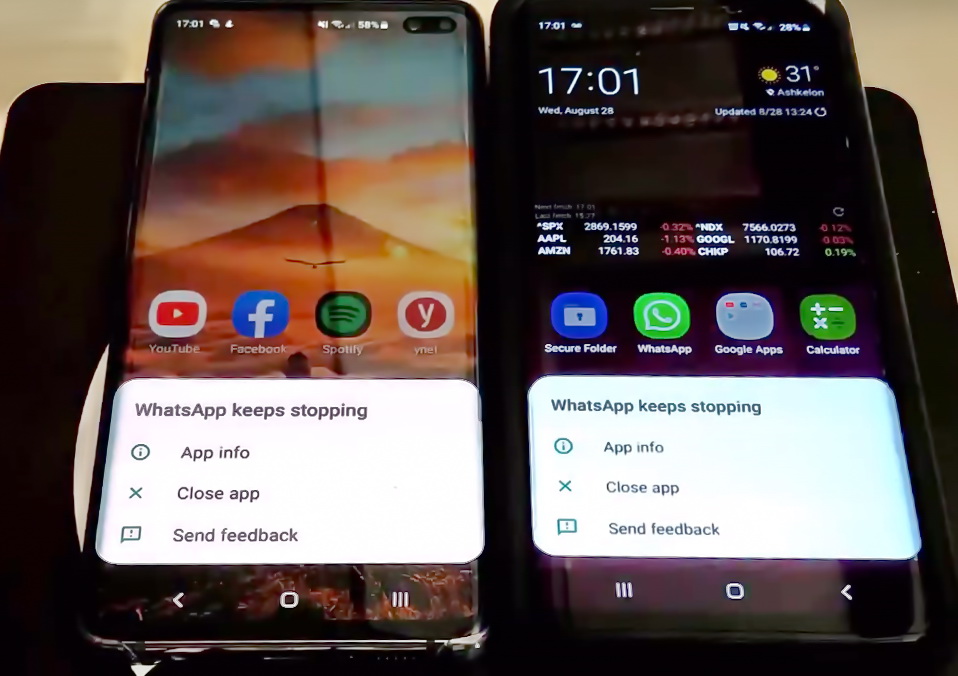

By sending a specially configured message to a group, an attacker can start a denial of service loop that makes it impossible to continue using the application.

“By sending message WhatsApp application will crash in every phone that is a member of this group. El error bloqueará la aplicación y seguirá fallando incluso después de que volvamos a abrir WhatsApp., resultando en un bucle de choque. Además, el usuario no podrá regresar al grupo y todos los datos que se escribieron y compartieron en el grupo desaparecieron para siempre.. El grupo no se puede restaurar después de que se haya producido el fallo y deberá eliminarse para detenerlo”., — escriben los investigadores de Check Point.

La única solución al problema., en este caso, es para eliminar whatsapp y reinstalarlo. Sin embargo, entonces también se eliminarán toda la correspondencia y los archivos..

Según los expertos de Check Point, la causa del problema es la implementación del protocolo XMPP de WhatsApp, que "rompe" la aplicación cuando un participante con un número de teléfono no válido envía un mensaje al chat grupal.

When sending a message where the value ‘null’ is specified as the ‘participant’ parámetro, a null pointer exception will be returned. Upon receiving an invalid phone number, the parser for the group member’s phone number will not process the input correctly. If the parser receives a phone number with a length outside the range of 5 a 20 or a non-numeric character, it will read it as ‘null’.

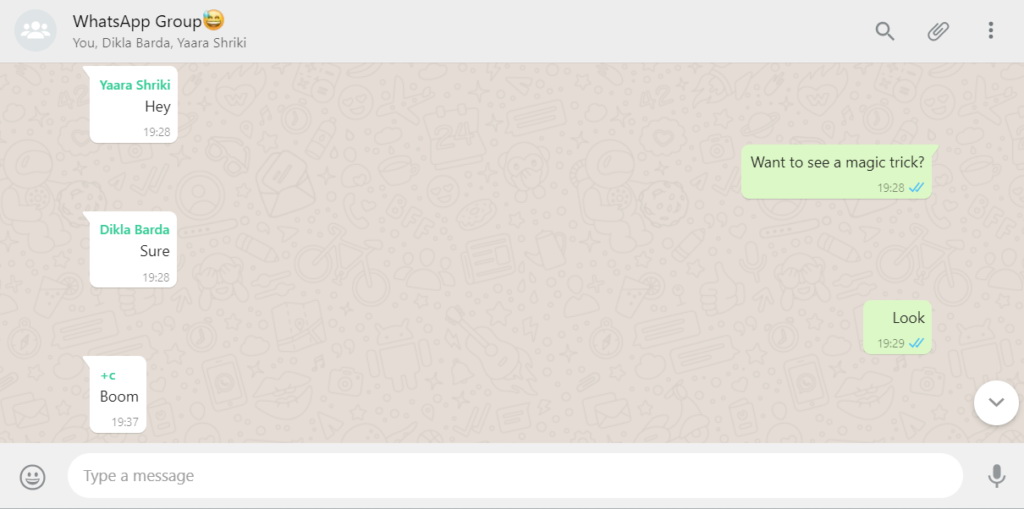

To carry out an attack, a group chat participant must manipulate other parameters associated with messages in a chat encrypted using end-to-end encryption.

Para hacer esto, an attacker can use WhatsApp Web and a tool for debugging a web browser paired with an open tool for manipulating WhatsApp from Check Point.

Now urgently need to leave all group chats?

Afortunadamente, la vulnerabilidad se ha solucionado en WhatsApp 2.19.58, actualiza tu aplicación por si acaso.