Google ha revelado que Dos vulnerabilidades de seguridad de día cero de Android han sido detectados en sus smartphones Pixel. El parche ya está disponible, como Google afirmó corregir las fallas en el reciente Boletín de actualización de Pixel. Aún peor noticia es que la falla ya está siendo explotada en ataques dirigidos..

Dos fallas de día cero de Android explotadas en ataques dirigidos

En un anuncio reciente, Google emitió un comunicado respecto a la detección de dos vulnerabilidades de seguridad de día cero en sus smartphones Pixel. La primera vulnerabilidad, CVE-2024-29745 (cvss 7.2), Es una falla de divulgación de información en el componente del gestor de arranque que podría comprometer la confidencialidad de los datos.. El otro, CVE-2024-29748, Es una falla de escalada de privilegios en el componente de firmware que puede permitir el acceso y control no autorizados sobre el dispositivo..

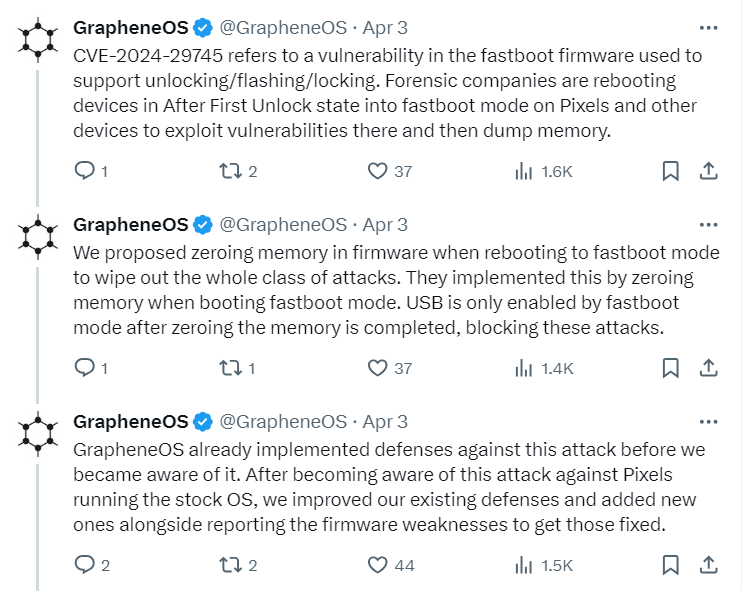

Según el aviso de Google, estas vulnerabilidades fueron arreglados en abril 2, 2024. Sin embargo, el descubrimiento original ocurrió a principios de enero. 2024, por desarrolladores de GrapheneOS. La buena noticia es que están sujetos a limitaciones, explotación dirigida, lo que significa que el riesgo de explotación generalizada es relativamente bajo. No obstante, Google insta a todos los usuarios de teléfonos inteligentes Pixel a actualizar sus dispositivos a la última versión del software lo antes posible.

Vulnerabilidades de día cero de Android explotadas en la naturaleza

Aunque Google no ha proporcionado detalles sobre los ataques, Los desarrolladores de GrapheneOS han indicado una explotación activa de esta falla. Además, CISA ha actualizado su catálogo de vulnerabilidades explotadas conocidas y estas vulnerabilidades se están explotando actualmente. CVE-2024-29745 está vinculado a una vulnerabilidad en el firmware fastboot, que admite varios estados del dispositivo, como el desbloqueo, brillante, y bloqueando. Actores de amenazas puede explotar este fallo para acceder a los dispositivos’ memoria sin privilegios ni interacción del usuario.

Por otro lado, CVE-2024-29748 presenta un riesgo diferente. Esta falla permite eludir el restablecimiento de fábrica realizado por las aplicaciones que usan la API de administración del dispositivo para esto.. Como el resultado, Los atacantes pudieron impedir que el dispositivo finalizara el restablecimiento de fábrica., aunque necesitan una interacción física con uno. Aunque Google ha abordado una parte del problema, GrapheneOS ha señalado que el reinicio aún se puede detener cortando la alimentación del dispositivo. Como resultado, GrapheneOS está trabajando en una solución más completa. Esto incluye una función de PIN/contraseña de coacción más fuerte y un seguro «toallita de pánico» acción que se puede ejecutar sin necesidad de reiniciar.

Recomendaciones de seguridad

A medida que evoluciona el panorama digital, también lo hace la sofisticación de las ciberamenazas. Para mitigar estos riesgos, Los usuarios deben verificar manualmente si sus dispositivos tener la última versión del software. Staying informed about security Las actualizaciones y las mejores prácticas son cruciales para proteger los activos digitales contra amenazas emergentes.. La divulgación de Google sirve como recordatorio de the ongoing battle for cybersecurity y la necesidad de mejora continua en los mecanismos de defensa para proteger la información personal.