El mundo cibernético se ha visto sacudido por el reciente descubrimiento de una vulnerabilidad crítica de día cero en Apache OFBiz, conocido como CVE-2023-51467. Investigadores de SonicWall revelaron este defecto, lo que representa una amenaza significativa por permitir a los atacantes eludir la autenticación y llevar a cabo una falsificación de solicitud del lado del servidor (SSRF). La vulnerabilidad es grave, con una puntuación CVSS de 9.8, y ha despertado preocupaciones en varias industrias que dependen del marco web basado en Java de Apache OFBiz..

¿Qué es Apache OFBiz??

Apache OFBiz es un parte integral de la columna vertebral digital de numerosas industrias, desde servicios financieros hasta atención médica. Esta planificación de recursos empresariales de código abierto (ERP) el sistema es un actor clave en la gestión de procesos de negocio complejos, que es esencial para las grandes empresas. Esto es lo que hace que el CVE-2023-51467 vulnerabilidad algo más que un fallo técnico. Su explotación extensiva puede ser una puerta potencial para interrupciones catastróficas en servicios e infraestructura críticos..

Vulnerabilidad de Apache OFBiz – Aspecto técnico

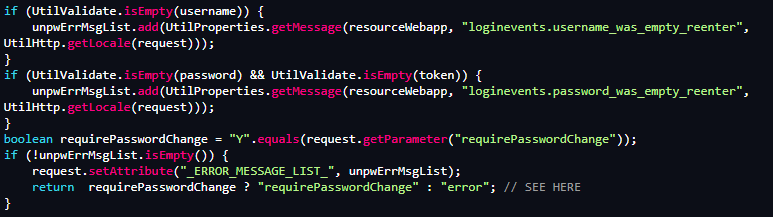

El equipo de investigación de SonicWall detectó esta vulnerabilidad crítica de día cero y lo reveló rápidamente a los mantenedores de Apache OFBiz. La raíz de esta vulnerabilidad radica en la funcionalidad de inicio de sesión de la aplicación.. Los atacantes que explotan CVE-2023-51467 pueden eludir la autenticación manipulando la función checkLogin en Apache OFBiz. Al configurar el “requirePasswordChange"parámetro a"Y" en el URI y proporcionando credenciales nulas o no válidas, la función devuelve por error un estado de éxito, permitiendo así el acceso no autorizado. La vulnerabilidad afecta específicamente al proceso de inicio de sesión de Apache OFBiz.

¿Cómo funciona el exploit??

- Manipulación de la función CheckLogin

La cuestión central radica en el “checkLogin" función. Normalmente, esta función debe validar las credenciales de un usuario antes de otorgarle acceso. Sin embargo, debido a una falla en su implementación, no realiza esta tarea correctamente bajo ciertas condiciones. - Explotación de credenciales nulas o no válidas

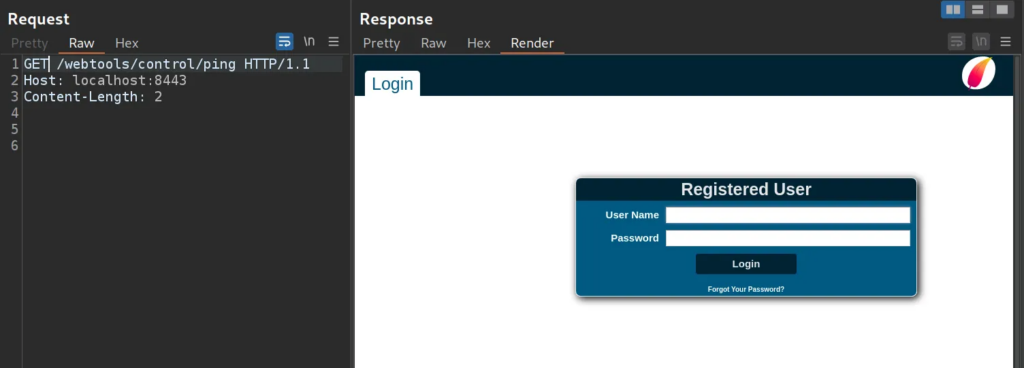

la hazaña implica enviar una solicitud HTTP diseñada donde el "USERNAME" y "PASSWORD"Los parámetros se dejan vacíos, o se proporcionan valores no válidos. Sin embargo, el exploit incluye el "requirePasswordChange=Y"parámetro en el URI. - Eludir las comprobaciones de autenticación

Debido a la lógica defectuosa en el “checkLogin" función, cuando recibe credenciales nulas o inválidas junto con el "requirePasswordChange=Y”parámetro, pasa por alto incorrectamente las comprobaciones de autenticación habituales. Específicamente, no logra ingresar el bloque condicional que verifica si el nombre de usuario y la contraseña son nulos. Como consecuencia, él devuelve erróneamente un estado de éxito, permitir que se omita el proceso de autenticación. - Potencial de falsificación de solicitudes del lado del servidor (SSRF) o Ejecución Remota de Código (ICE)

Al pasar por alto la autenticación, un atacante podría potencialmente realizar SSRF o RCE, lo que conduce al acceso no autorizado a datos confidenciales o al control del sistema.

La explotación de este defecto podría tener consecuencias nefastas.. Los atacantes podrían potencialmente obtener control sobre sistemas sensibles, compromise confidential data, e interrumpir los servicios esenciales. También, El uso generalizado de Apache OFBiz en varios sectores aumenta el riesgo de ataques a gran escala., ataques coordinados que podrían Apuntar a múltiples facetas de la sociedad simultáneamente..

Parche y recomendaciones

En respuesta a este alarmante descubrimiento, Apache lanzó una actualización de seguridad. la nueva versión, 18.12.11, aborda la vulnerabilidad y se recomienda encarecidamente su implementación inmediata. Además, Se recomienda a las organizaciones que realicen auditorías de seguridad exhaustivas y aplicar parches a todas las plataformas afectadas puntualmente.

Se recomienda encarecidamente a los usuarios de Apache OFBiz que:

- Actualice a la versión Apache OFBiz 18.12.11, que contiene la solución para esta vulnerabilidad.

- Auditar periódicamente los sistemas en busca de vulnerabilidades. y aplicar los parches necesarios.

- Esté atento a los registros del sistema y los patrones de acceso para detectar cualquier signo de intentos de explotación.

- Utilizar Soluciones XDR de forma proactiva Para prevenir ataques cibernéticos mediante el monitoreo continuo y correlacionar datos entre puntos finales, redes, y entornos de nube. La detección temprana de amenazas y la respuesta rápida son clave.