El investigador de seguridad de la información Ryan Pickren contó cómo recibió una gran recompensa de Apple por piratear la cámara y el micrófono en macOS. También descubrió vulnerabilidades en Safari y macOS que podrían usarse para piratear las cuentas en línea de un usuario..

De nuevo en 2020, Ryan Pickren recibió a $75,000 recompensa por errores de Apple porque encontró varias vulnerabilidades en Safari a la vez que podrían usarse para acceder a la cámara y el micrófono de otra persona (en dispositivos que ejecutan iOS y macOS). Para explotar esos errores, era necesario engañar al usuario para que visitara un sitio malicioso.

Después de recibir el premio, el experto continuó su investigación en esta área y el año pasado identificó otra cadena de exploits relacionados con iCloud Sharing y Safari. 15, cuyo uso podría tener consecuencias aún más desagradables. Como ahora revela Pickren en su blog, el nuevo ataque combina cuatro vulnerabilidades, dos de los cuales han recibido ID CVE: CVE-2021-30861 y CVE-2021-30975. Se reconocieron dos errores más «diseño» defectos, y no vulnerabilidades en toda regla.

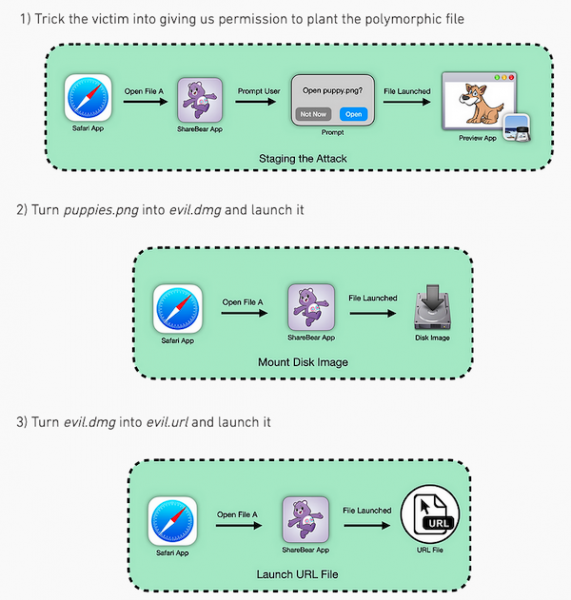

Para explotar la nueva cadena de errores., era necesario atraer a la víctima a un sitio malicioso y obligarla a hacer clic en el botón "Abrir" allí. Si el exploit fue exitoso, el atacante obtuvo acceso no solo a la cámara web y al micrófono de la víctima, sino también a todas las cuentas en todos los sitios que la víctima haya visitado alguna vez usando Safari (incluido, por ejemplo, Gmail, iCloud, facebook y paypal).

La cadena de exploits incluía una vulnerabilidad UXSS en Safari, abuso de la función para compartir predeterminada de iCloud (compartiroso), y evitando el portero.

El hecho es que cuando se usa ShareBear para compartir archivos, el usuario debe hacer clic en el «Abrir» botón solo una vez. Dicho archivo se puede ejecutar de forma remota en cualquier momento sin necesidad de volver a obtener permisos..

El investigador escribe que los problemas se encontraron en el verano de 2021, pero Apple logró eliminarlos finalmente hace poco, en Enero 2022. Como resultado, Pepinillos «ganado» $100,500 de estos errores, recibir una gran recompensa como parte del programa de recompensas por errores.

Permítanme recordarles que recientemente MI también escribió que Zerodium ofrece hasta $400,000 para exploits para Microsoft Outlook.