Los operadores de ransomware AstraLocker han anunciado que el malware está finalizando su trabajo y han subido herramientas de descifrado de datos a VirusTotal.. Los piratas informáticos dicen que no piensan volver al ransomware en el futuro, pero tengo la intención de cambiar al cryptojacking.

El Computadora que suena informes que ya ha estudiado el archivo publicado por los atacantes y confirma que los descifradores son reales y realmente ayudan a descifrar los archivos afectados.

Déjame recordarte que también dijimos que Descifrador gratuito para negrobyte ransomware fue publicado, y también eso Especialistas en ciberseguridad lanzaron un descifrador gratuito para lorenz Secuestro de datos.

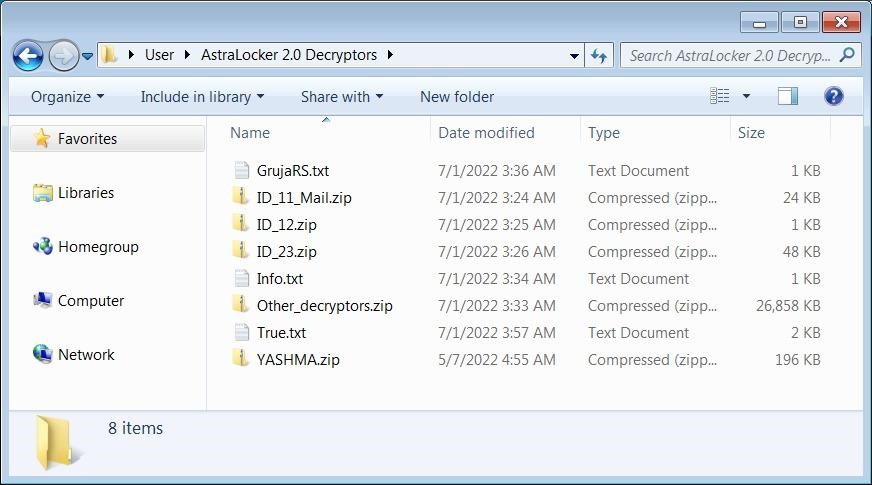

Los periodistas señalan que solo probaron un descifrador, que descifró con éxito los archivos bloqueados durante uno de los AstraLocker campañas. Los otros descifradores en el archivo. aparentemente están diseñados para descifrar archivos dañados durante campañas anteriores.

Archivar contenido

Los periodistas también consiguieron obtener un comentario de uno de los operadores de malware.:

Aunque el desarrollador del malware no dijo por qué AstraLocker dejó de funcionar repentinamente, Los periodistas creen que esto puede deberse a publicaciones recientemente publicadas. informes por expertos en seguridad que estudiaron el malware. Esto podría llamar la atención de las autoridades sobre AstraLocker.

Emsisoft, una empresa que ayuda a las víctimas de ransomware a recuperar datos, actualmente está desarrollando un descifrador universal para AstraLocker, que debería ser lanzado en un futuro próximo.

¿Qué ya no veremos en el mundo criminal??

Empresa de inteligencia de amenazas Laboratorios reversibles informó recientemente que AstraLocker utilizó un método algo inusual para cifrar a sus víctimas’ dispositivos en comparación con otras cepas de ransomware.

En lugar de comprometer primero el dispositivo (hackearlo o comprar acceso a otros atacantes), El operador de AstraLocker implementará directamente la carga útil de los archivos adjuntos de correo electrónico utilizando archivos maliciosos. Microsoft documentos de palabra.

Los honeypots utilizados en los ataques de AstroLocker son documentos que ocultan un objeto OLE con una carga útil de ransomware que se implementará después de que el objetivo haga clic. «Correr» en el cuadro de diálogo de advertencia que se muestra cuando se abre el documento.

Antes de cifrar archivos en un dispositivo comprometido, el ransomware comprobará si se está ejecutando en una máquina virtual, terminar procesos, y detener los servicios de respaldo y antivirus que podrían interferir con el proceso de cifrado.

Basado en análisis de ReversingLabs, AstraLocker se basa en el código fuente filtrado de Casillero borracho (bebé) Secuestro de datos, una cepa con errores pero aún peligrosa que salió en septiembre 2021.

También, uno de los Monero Las direcciones de billetera en la nota de rescate de AstraLocker también estaban vinculadas a los operadores del Caos Secuestro de datos.