En septiembre 2020, I habló sobre cómo el malware Shlayer pasó con éxito el proceso de certificación notarial y pudo ejecutarse en cualquier Mac con macOS Catalina y versiones posteriores. Ahora hay información de que los atacantes volvieron a engañar el proceso de certificación notarial.

Apple introdujo el mecanismo de seguridad del “proceso de notarización” en febrero de este año: cualquier software de Mac distribuido fuera de la App Store debe someterse a una procedimiento de notarización para que pueda ejecutarse en macOS Catalina y superior.

Desgraciadamente, al igual que el gorila (un sistema de seguridad automatizado que escanea aplicaciones de Android antes de cargarlas en Google Play Store), El proceso de certificación notarial de aplicaciones de Apple tampoco es perfecto. De este modo, en total, más que 40 solicitudes notariadas infectado con el troyano Shlayer y se han detectado adware BundleCore.

Ahora, El investigador Joshua Long de Intego dice que ha identificado seis aplicaciones maliciosas más que han pasado exitosamente el proceso de notarización.

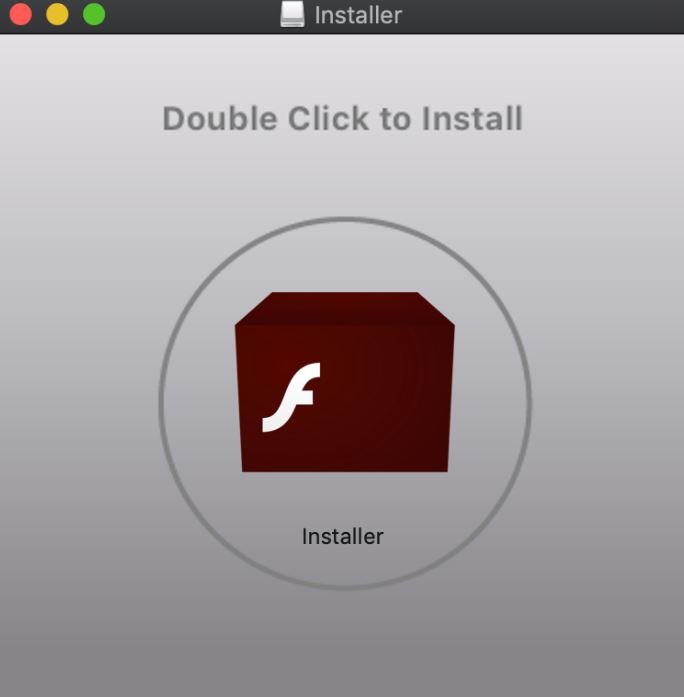

Los seis encontrados «productos» pretendían ser instaladores de Flash, pero en realidad descargó adware OSX/MacOffers a las víctimas’ máquinas, cual, En particular, interfiere con el funcionamiento del motor de búsqueda en el navegador del usuario.

El experto escribe que Apple revocó el certificado de desarrollador de estos programas maliciosos antes de que los especialistas de Intego tuvieran tiempo de terminar su investigación.. No está claro cómo Apple descubrió estas aplicaciones: quizás la empresa recibió una advertencia de otro investigador de ciberseguridad, o alguien de sus usuarios de Mac afectados notificó a la empresa lo que estaba sucediendo.

Como Adobe, junto con otras empresas, planea eliminar permanentemente el soporte Flash a última hora 2020, Long ha vuelto a instar a los usuarios a dejar de descargar instaladores Flash, que suelen ser maliciosos.