akamai ha notado que los atacantes están utilizando el poco conocido protocolo de red DCCP (Protocolo de control de congestión de datagramas) para ataques DDoS.

Este estándar de Internet fue aprobado en 2007 y ayuda a monitorear la congestión de la red para comunicaciones basadas en UDP. DCCP es especialmente eficaz para aplicaciones en las que los datos que llegan en el momento equivocado se vuelven inútiles.. Por ejemplo, transmisión, Juego en linea, y telefonía por Internet.

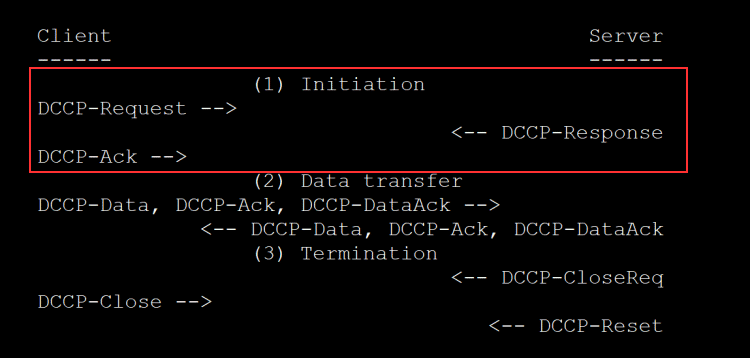

Aunque el protocolo incluye muchas características, Akamai informa que los piratas informáticos abusan del protocolo de enlace de tres vías que se produce al inicio de un DCCP + conexión UDP. De este modo, Los atacantes pueden enviar un flujo de paquetes DCCP-Request al puerto. 33 del servidor (donde funciona el protocolo DCCP), lo que obliga al servidor a gastar recursos importantes en iniciar apretones de manos de tres vías que no se completarán, y eventualmente desactivará el servidor (por falta de recursos disponibles).

Este ataque es similar a la inundación TCP SYN., un tipo bien conocido de ataque DDoS que se ha utilizado de forma similar durante más de una década.

El especialista enfatiza que incluso si se completa el protocolo de enlace de tres vías DCCP, y el servidor «sobrevivió» la avalancha de paquetes, Los atacantes aún pueden abusar de la suplantación de paquetes UDP y simplemente usar los puertos abiertos del servidor DCCP para repeler y amplificar ataques a servicios de terceros..

Afortunadamente, aunque el protocolo existe desde hace casi 14 años, muy pocos desarrolladores de sistemas operativos y aplicaciones se han molestado en admitirlo. Por ejemplo, Algunas distribuciones de Linux vienen con soporte DCCP, pero no todas las distribuciones de Linux se entregan con sockets DCCP habilitados de fábrica. Los sistemas Windows no parecen admitir este protocolo en absoluto, lo que explica la reticencia de algunos fabricantes de aplicaciones a añadirlo a su software.

Eso es, Akamai cree que este tipo de ataques no pueden suponer un daño significativo. Sin embargo, Esto puede cambiar si el protocolo se vuelve más popular en el futuro a medida que la transmisión en tiempo real se vuelva más común..

Como resultado, Siman recomienda bloquear todos los puertos 33 tráfico por si acaso, especialmente en una infraestructura donde DCCP no se utiliza pero es compatible.

Permítanme recordarles que recientemente informé que DTLS puede amplificar DDoS mediante 37 veces.