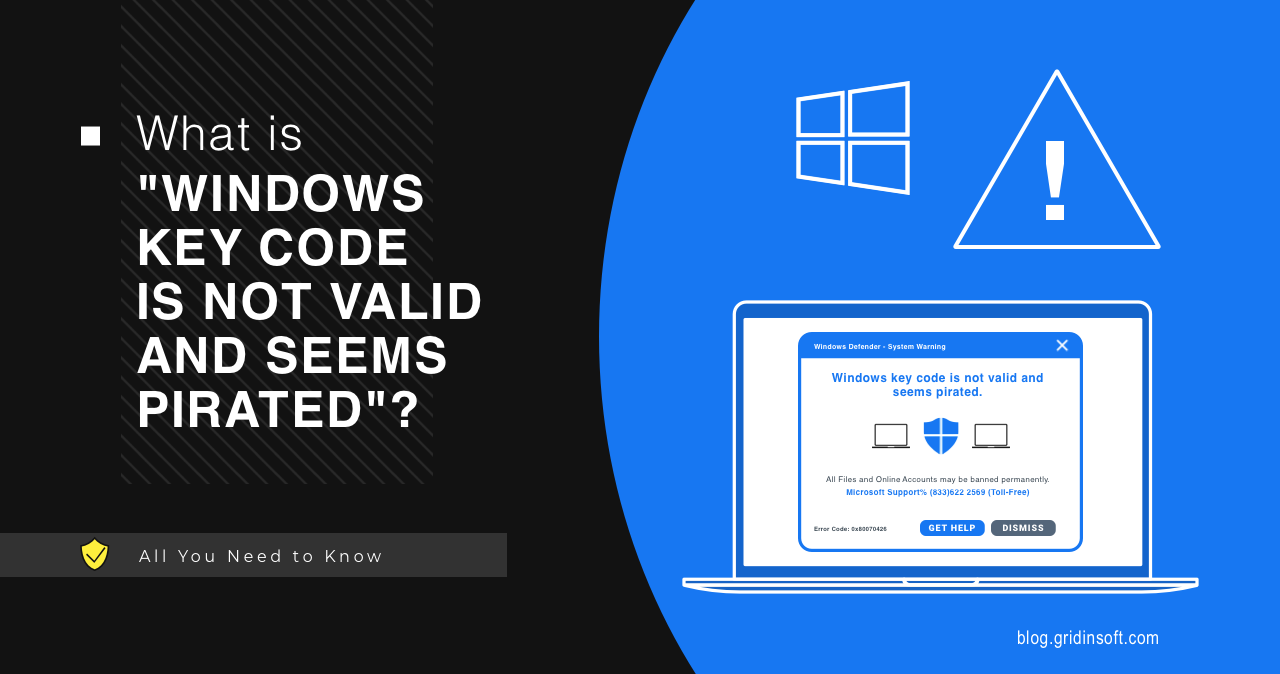

El código clave de Windows no es válido y parece pirateado parece ser un nuevo enfoque de estafa aterrador utilizado para engañar a los usuarios de Windows. Los banners con este mensaje pueden aparecer de la nada, y realmente puede asustar a los usuarios inexpertos. Déjame explicarte qué le pasa a este banner., si realmente tienes algún problema, y… Seguir leyendo Qué es «El código clave de Windows no es válido y parece pirateado»?

Autor: Stephanie Adlam

Escribo sobre cómo hacer que tu navegación por Internet sea cómoda y segura. Vale la pena formar parte del mundo digital moderno y quiero mostrarte cómo hacerlo correctamente.

Cómo vencer las amenazas internas?

En el mundo digital actual, organizations face more risks than ever due to fast-paced technological changes. Sin embargo, mientras que las amenazas cibernéticas externas, como los piratas informáticos y el malware, a menudo dominan los titulares, there is a lurking danger that often goes unnoticed and is underestimated – la amenaza interna. Insider Threat Definition An insider threat refers to harmful… Seguir leyendo Cómo vencer las amenazas internas?

ChatGPT se ha convertido en una nueva herramienta para los ciberdelincuentes en ingeniería social

Artificial intelligence has become an advanced tool in today’s digital world. Puede facilitar muchas tareas, ayudar a resolver ecuaciones complejas de varios niveles e incluso escribir una novela. Pero como en cualquier otro ámbito, Los ciberdelincuentes aquí han obtenido algunas ganancias.. Con ChatGPT, pueden engañar a un usuario de forma correcta y hábil y así robar sus datos. The key… Seguir leyendo ChatGPT se ha convertido en una nueva herramienta para los ciberdelincuentes en ingeniería social

Herencia de Conti Ransomware en 2023 – Lo que queda?

Los grupos de ransomware van y vienen, pero las personas detrás de ellos continúan usando sus habilidades de piratería y extorsión en nuevas operaciones.. Por ejemplo, former members of the now-defunct Russian-language ransomware group Conti continue to conduct their dirty business under many other «submarcas». Conti Ransomware in a nutshell Conti ransomware, liderado por actores de amenazas con sede en Rusia, apareció… Seguir leyendo Herencia de Conti Ransomware en 2023 – Lo que queda?

¿Qué es el compromiso del correo electrónico empresarial? (BEC) Ataque?

Ataque de compromiso de correo electrónico empresarial, o en breve BEC, es un vector relativamente nuevo de ciberataques. Causar daño primario al exponer información potencialmente confidencial, También permite a los piratas informáticos utilizar el correo electrónico para realizar más ataques.. La eficacia potencial de estos ataques es emocionante., y los ciberdelincuentes ya los aplican para realizar ataques en cadena. Let’s figure out a precise… Seguir leyendo ¿Qué es el compromiso del correo electrónico empresarial? (BEC) Ataque?

La vulnerabilidad de día 0 de MOVEit MFT se utiliza para robar datos corporativos

Transferencia de archivos gestionada por MOVEit (MFT) la solución parece contener una vulnerabilidad de día 0, ya explotado por hackers. Progreso, el desarrollador de la solución de software, Ya se publicó una nota y un aviso de seguridad sobre el caso.. ¿Qué es MOVEit MFT?? MOVEit is a software solution that allows convenient and secure data transfer inside the organisation. The product under… Seguir leyendo La vulnerabilidad de día 0 de MOVEit MFT se utiliza para robar datos corporativos

La nueva vulnerabilidad de iOS lo permite «Triangulación» Ataque

New iOS vulnerability allows executing a zero-click malware delivery through the built-in iMessage messenger. La infracción fue descubierta por el equipo de análisis de Kaspersky, y parece tocar a casi todos los usuarios de teléfonos inteligentes Apple. Los expertos denominaron al malware «Triangulación». iOS Exploit Allows Zero-Click Infection Probably, the worst case scenario for any target of cyberattack is the infection… Seguir leyendo La nueva vulnerabilidad de iOS lo permite «Triangulación» Ataque

Servicios de alquiler de DDoS utilizados por hacktivistas en 2023

La mayoría de la gente piensa que hay que ser un hacker para participar en ciberataques.. Sin embargo, como lo ha demostrado el año pasado, descargar software específico o pagar dinero a veces es suficiente. Además, con la llegada de DDoS de alquiler, No necesitas una PC para llevar a cabo ciberataques, ya que para este propósito se utilizan servidores remotos especialmente creados.. Pero por qué… Seguir leyendo Servicios de alquiler de DDoS utilizados por hacktivistas en 2023

El malware de Android con casi 500 millones de descargas reside en Google Play

Millones de usuarios de Android pueden estar en riesgo de sufrir un ciberataque debido al malware de Android, y múltiples modificaciones en Google Play. En una publicación de blog reciente, Dr. Web informó que el módulo troyano, “Android.Spy.SpinOk,". El módulo se distribuye a través de un kit de desarrollo de software de marketing. (SDK) en 101 Aplicaciones de Google Play, con más de 421,290,300 descargas. How does… Seguir leyendo El malware de Android con casi 500 millones de descargas reside en Google Play

El sitio de torrents RarBG está cerrado, Los administradores explican por qué

RarBG, uno de los sitios web de seguimiento de torrents más famosos del mundo, decidió cerrar voluntariamente. Lanzado en 2007, enfrentó numerosos desafíos regulatorios y escándalos a lo largo de su historia. Todo esto terminó en mayo. 31, 2023, con una breve nota explicativa de su administrador. RarBG is Shut Down RarBG is a classic torrent tracker… Seguir leyendo El sitio de torrents RarBG está cerrado, Los administradores explican por qué