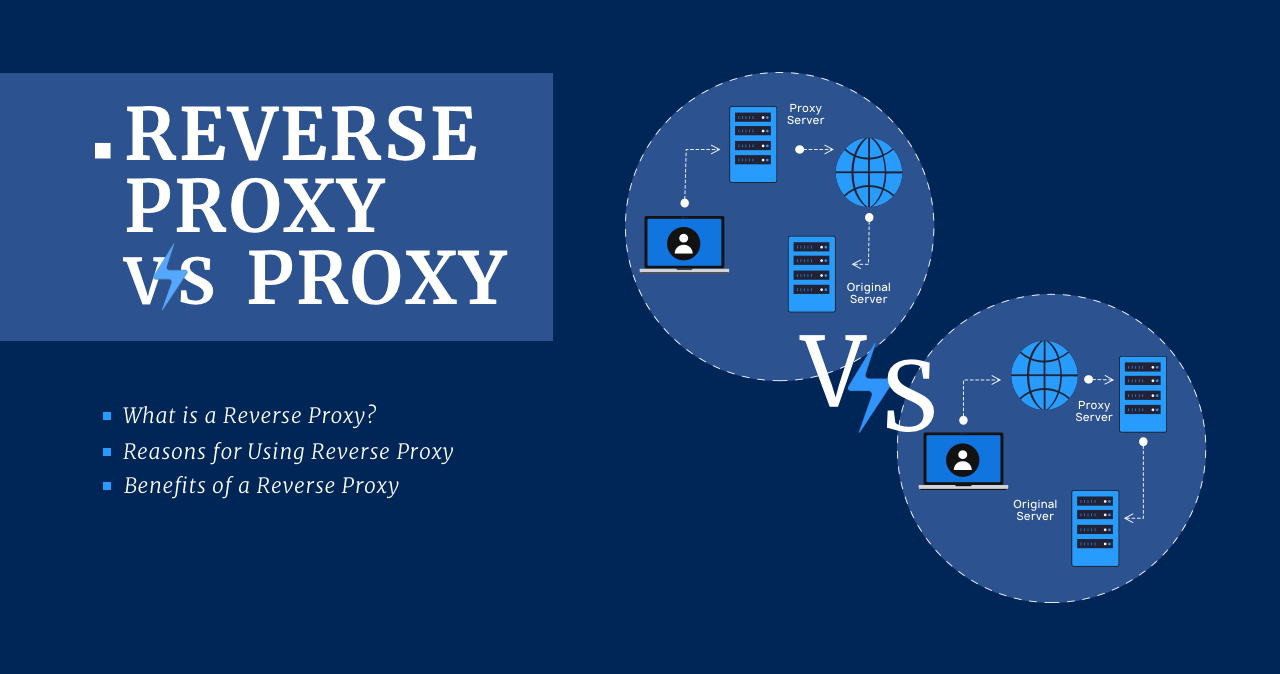

¿Qué es un proxy inverso?? Un proxy inverso es el mismo servidor pero está delante de un servidor web.. Dependiendo de su configuración, permite o rechaza la conexión externa para llegar al punto final. Los proxies inversos se utilizan para mejorar la seguridad., actuación, y confiabilidad. Para entender cómo funciona un proxy inverso y qué beneficios… Seguir leyendo Proxy inverso frente a proxy

Autor: Stephanie Adlam

Escribo sobre cómo hacer que tu navegación por Internet sea cómoda y segura. Vale la pena formar parte del mundo digital moderno y quiero mostrarte cómo hacerlo correctamente.

Adware de fuerza – ¿Qué es la aplicación de fuerza??

Adware de fuerza, un nuevo malware publicitario, comenzó a aparecer en los dispositivos de los usuarios. Aún no está claro cómo logra ingresar al sistema., pero sus efectos no son agradables. Hice una revisión de este malware y puedo decir cuán peligroso es el Strength Adware.. Strength Adware spreading The key point of this adware… Seguir leyendo Adware de fuerza – ¿Qué es la aplicación de fuerza??

Métodos que utilizan los piratas informáticos para infectarle con ransomware

El ransomware aparece en los titulares casi a diario. Y la mayoría de los incidentes tienen como objetivo grandes corporaciones con capital suficiente para justificar el ataque.. Pero a veces la gente corriente también se infecta.. Algunos atacantes eligen colecciones pequeñas pero constantes con un «rociar y rezar» acercarse. Y a la luz de los acontecimientos recientes, Podemos ver un aumento de los ataques a los consumidores.. Así que hoy, miraremos… Seguir leyendo Métodos que utilizan los piratas informáticos para infectarle con ransomware

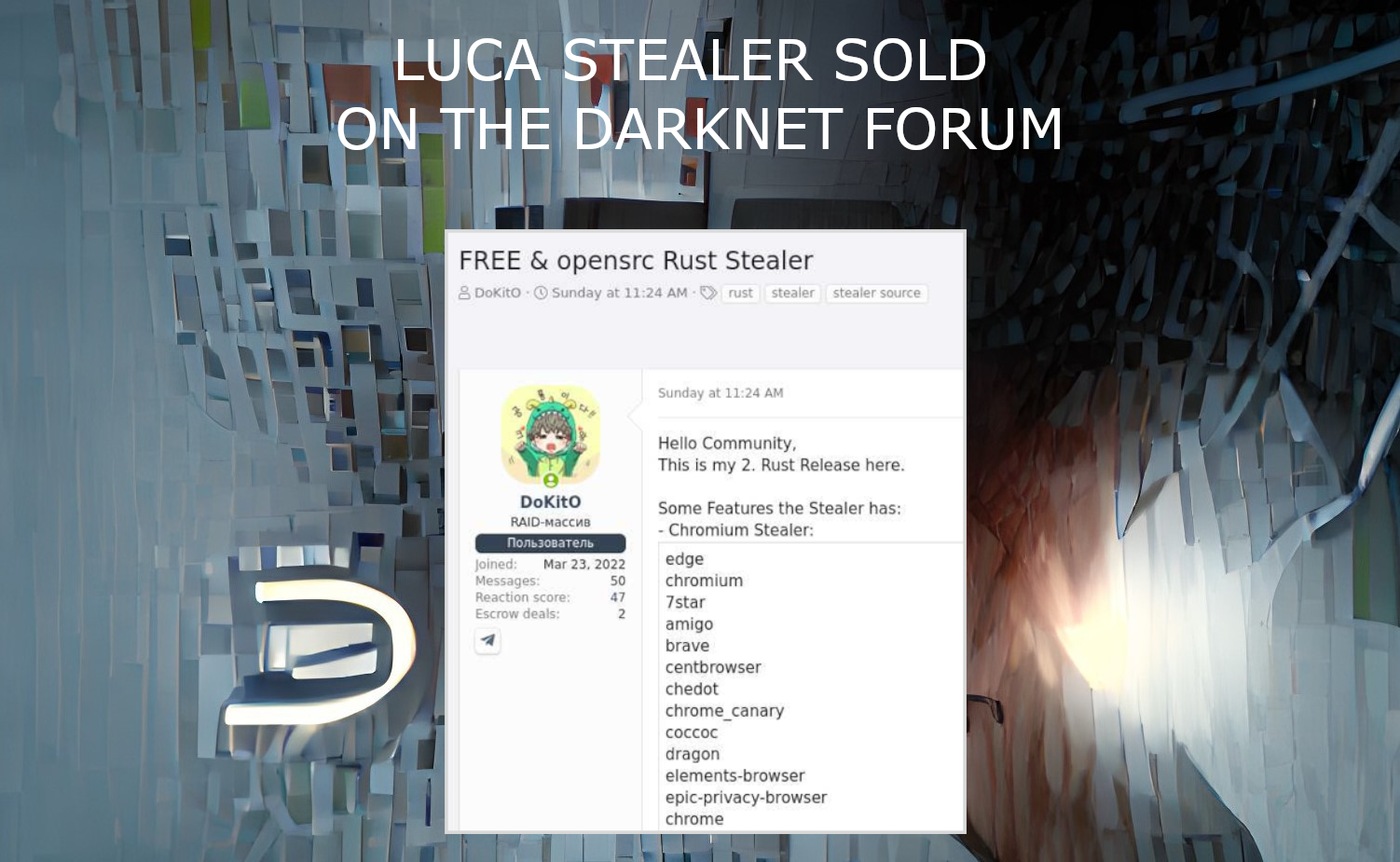

Código fuente de Luca Stealer publicado en la Darknet

luca ladrón, un malware de robo omnipropósito programado en Rust, was published on the Darknet forum in recent days. El código fuente de una herramienta de robo bien hecha ya está disponible para todos. Este ladrón generalmente apunta a navegadores web., particularmente los complementos y datos que pertenecen a billeteras de criptomonedas y banca en línea. Luca Stealer functionality As… Seguir leyendo Código fuente de Luca Stealer publicado en la Darknet

¿Alguien puede rastrear mi dispositivo cuando la configuración de ubicación está desactivada??

Cualquier teléfono inteligente ya tiene servicios de seguimiento de ubicación integrados. Al principio se creó el seguimiento de ubicación para la navegación., pero luego fue utilizado para otros fines. Esta función es muy útil en caso de pérdida o cuando olvidas dónde guardaste tu teléfono inteligente.. But there are times when you don’t want someone to see your… Seguir leyendo ¿Alguien puede rastrear mi dispositivo cuando la configuración de ubicación está desactivada??

Cómo saber si tu teléfono está pirateado?

Si su teléfono dejó de funcionar correctamente y comenzó a mostrar errores de rendimiento obvios, entonces algo anda mal. Si nota que su teléfono inteligente ha comenzado a apagarse o encenderse solo, y a veces incluso hace demasiado calor, entonces deberías considerar esto. Having outgoing calls you didn’t make is a clear sign of the problem.… Seguir leyendo Cómo saber si tu teléfono está pirateado?

Candiru Malware utiliza vulnerabilidad de día 0 en Chrome

Siguiendo a Microsoft, Google y el laboratorio ciudadano, Otra revelación vino de los investigadores de Avast.. They discovered that the Israeli spyware Candiru used a 0-day vulnerability in Google Chrome. Their main target was spying on journalists and others in the Middle East using DevilsTongue software. Después de recibir una bofetada de Citizen Lab, developer of a wide range of… Seguir leyendo Candiru Malware utiliza vulnerabilidad de día 0 en Chrome

Venganza de llamadas telefónicas no deseadas: Evite las llamadas telefónicas con riesgo de spam

Las estadísticas muestran que un promedio de 1,900 spam calls are made every second. Dadas las estadísticas recientes al respecto, está claro que es un problema más en la cabeza de los usuarios. Y muchos de ellos no intentan vengarse de este spammer.. Entonces descubriremos de dónde vino., what spam… Seguir leyendo Venganza de llamadas telefónicas no deseadas: Evite las llamadas telefónicas con riesgo de spam

Cómo detener los mensajes de texto no deseados: Consejos para lidiar con mensajes de texto falsos

The spam texts can include spam emails and spam calls. Todos estos son mensajes de texto no deseados y a menudo molestos cuyo remitente no conoces.. The purpose of such spam is to deceive the user and get his confidential information or draw you into the phishing attempt. These statements are received from a computer programmed to… Seguir leyendo Cómo detener los mensajes de texto no deseados: Consejos para lidiar con mensajes de texto falsos

«Su cuenta ha sido bloqueada»: Arriba 5 Señales de una estafa de phishing

The topic of our article will be how to understand that you have become a victim of a phishing attack. Abajo, aprenderás lo que se comenta en nuestro lema principal. Probablemente te sorprenda el nombre., y tal vez no. Pero en todo caso, we will give a clear definition of phishing attacks and further… Seguir leyendo «Su cuenta ha sido bloqueada»: Arriba 5 Señales de una estafa de phishing