Los operadores de Conti cerraron los restos de la infraestructura pública. Dos servidores de la red Tor que se utilizaron para publicar víctimas’ los datos y la negociación de rescates están caídos. El panel de administración del sitio web de Conti News y el almacenamiento de información robada se cerraron hace un mes, and the list of non-payers has not been updated all this… Seguir leyendo Apagado de Conti Ransomware, Sitio deshabilitado

Autor: Stephanie Adlam

Escribo sobre cómo hacer que tu navegación por Internet sea cómoda y segura. Vale la pena formar parte del mundo digital moderno y quiero mostrarte cómo hacerlo correctamente.

Reclamaciones de derechos de autor utilizadas como cebo por LockBit 2.0 Afiliados en Corea

A new type of email-bait has been invented by the affiliates of LockBit 2.0. Specialists at AhnLab Inc, una empresa de software de seguridad de Corea del Sur, He notado que LockBit 2.0 affiliates began spreading their encrypting pests via emails that pretend to be copyright infringement messages. Teniendo en cuenta que las víctimas del ransomware suelen ser empresas., no individuos, es… Seguir leyendo Reclamaciones de derechos de autor utilizadas como cebo por LockBit 2.0 Afiliados en Corea

Cómo prevenir ataques de crimeware: Guía del usuario

Puede que te encuentres con el término «software criminal» y es comprensible que se confunda, ya que probablemente pensó antes que sólo malware o virus son las palabras para definir cualquier malware de mala intención. El término «software criminal» doesn’t mean another synonym for malware or viruses but rather it is a standalone word for specific kind of malware which… Seguir leyendo Cómo prevenir ataques de crimeware: Guía del usuario

Mayo del Grupo NCC 2022 El informe de amenazas refleja el fin de Conti

NCC Group’s monthly report on cyber threats features some curious news, a saber, el supuesto cierre del grupo de ransomware Conti y el fortalecimiento de Lockbit 2.0 pandilla. conti, a notorious Russian ransomware gang responsible for the attack on Irish medical institutions last year, is believed to be disbanded after the internal correspondence of the gang… Seguir leyendo Mayo del Grupo NCC 2022 El informe de amenazas refleja el fin de Conti

Tokens de acceso a privacidad para reemplazar CAPTCHA muy pronto

CAPTCHA, una prueba muy conocida para que los visitantes de un sitio web demuestren que son humanos, no robots, rápidamente se vuelve obsoleto. Hay formas de romper o eludir CAPTCHA, Y existen inconvenientes obvios que estas pruebas traen a los clientes cuando se implementan en sitios web.. Afortunadamente, el progreso no cesará, y viene el remplazo. Estamos hablando del Pase de Privacidad –… Seguir leyendo Tokens de acceso a privacidad para reemplazar CAPTCHA muy pronto

8 Síntomas del software publicitario: Cómo evitarlo

¿Qué significa el software publicitario?? Es un software agresivo cuyo objetivo es recopilar información de marketing sobre el usuario cargándolo con una avalancha de anuncios., a menudo en forma de ventanas emergentes, enlaces de texto, o pancartas. Los usuarios pueden descargar este tipo de programa sin saberlo cuando viene junto con otros usuarios de paquetes de software.… Seguir leyendo 8 Síntomas del software publicitario: Cómo evitarlo

Google informa sobre empresas que crean software espía móvil para gobiernos

Google Reveals An Italian Company to Sell Android and iOS Spyware to Governments In its blog, Google has published a report revealing that multiple companies have been crafting and selling spyware exploiting mobile devices’ zero-day vulnerabilities discovered by Google specialists last year. La publicación incluye fragmentos de código del malware en disputa.. Encima 30 companies turned… Seguir leyendo Google informa sobre empresas que crean software espía móvil para gobiernos

El hackeo de WiFi por parte de vecinos está muy extendido en el Reino Unido, La investigación dice

El hackeo de WiFi por parte de vecinos está muy extendido en el Reino Unido, Research Says The research by a broadband Internet provider Konnect showed that more than 4 million Brits possess the experience of hacking their neighbors’ enrutadores inalámbricos para reducir sus gastos. Acerca de 2000 respondents took part in the research, que demostró que un hacker, de media, used their… Seguir leyendo El hackeo de WiFi por parte de vecinos está muy extendido en el Reino Unido, La investigación dice

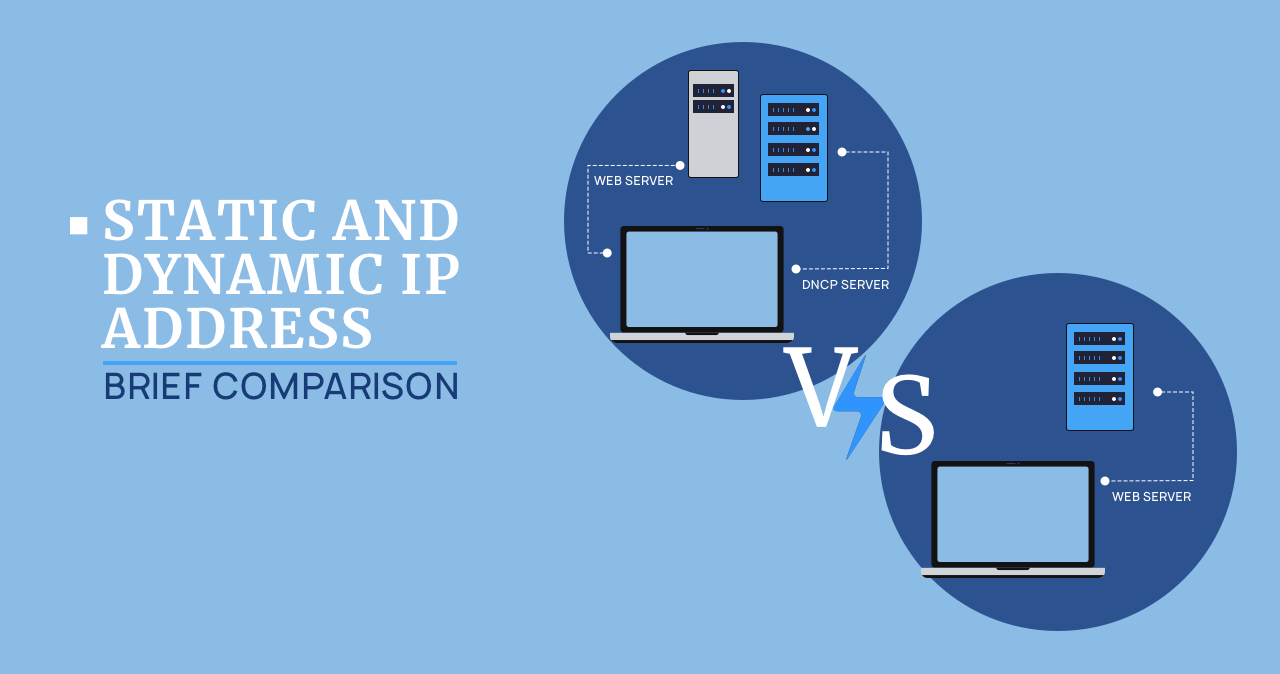

Dirección IP estática y dinámica: Breve comparación

Internet se basa en direcciones IP. Se dividen en dinámicos y estáticos.. Today we will look at the features of static and dynamic IP addresses and find out which type of IP address is more suitable for which tasks. ¿Qué es una dirección IP?? An IP address is a unique number that is… Seguir leyendo Dirección IP estática y dinámica: Breve comparación

Envenenamiento de caché de DNS y suplantación de DNS

El envenenamiento y la suplantación de DNS es un ciberataque que aprovecha las vulnerabilidades de los servidores DNS para redirigir el tráfico de servidores legítimos a servidores falsos.. Una vez expuesto a una página falsa, Es posible que no sepa cómo solucionar el problema., aunque eres el único que puede hacerlo. Por lo tanto, necesitas saber exactamente cómo… Seguir leyendo Envenenamiento de caché de DNS y suplantación de DNS