En Junio 15, Microsoft finalmente finalizará el soporte para Internet Explorer en varias versiones de Windows, casi 27 years after its launch on August 24, 1995. La versión de escritorio de IE se desactivará y se reemplazará con el nuevo Microsoft Edge, con los usuarios redirigidos automáticamente a Edge cuando inician Internet Explorer 11. explorador de Internet… Seguir leyendo Apagado de Internet Explorer. El epitafio

Autor: Stephanie Adlam

Escribo sobre cómo hacer que tu navegación por Internet sea cómoda y segura. Vale la pena formar parte del mundo digital moderno y quiero mostrarte cómo hacerlo correctamente.

La vida del equipo Xecuter. Cómo se van los piratas informáticos después del arresto?

Gary Bowser, el hacker de nintendo, parece ser un cibercriminal muy feliz. A pesar de una pena de prisión y otro arresto, El francés de 50 años disfruta de la vida.. También lo hace su «colega» – Max Louarn, el jefe de la pandilla Team Xecuter. The Nintendo Hacker keeps going As reported by SecurityLab in February of this year, Gary Bowser was… Seguir leyendo La vida del equipo Xecuter. Cómo se van los piratas informáticos después del arresto?

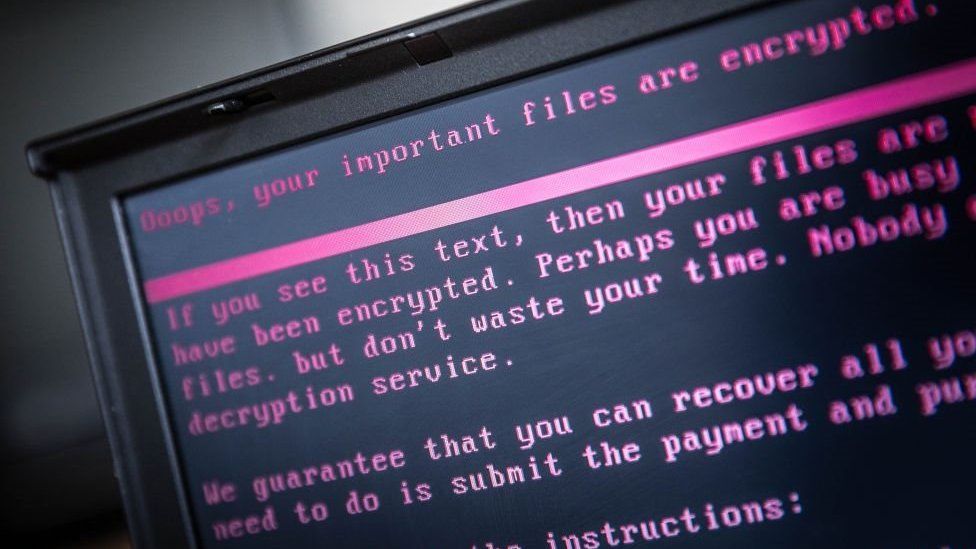

Las empresas logran negociar con los mafiosos del ransomware

Revelations of the Ransom-Negotiator In May, the racketeer-bargaining specialist (El Negociador) en una productora europea recibió un mensaje de chat inesperado de un malhechor que había pirateado al cliente del especialista. Negociaciones de rescate, destinado a reducir las exigencias de los mafiosos, son el ámbito totalmente dominado por los abogados, consultante, and information security companies who know the… Seguir leyendo Las empresas logran negociar con los mafiosos del ransomware

El Departamento de Justicia de EE.UU. informa sobre el desmantelamiento de una botnet rusa

RSOCKS Russian Botnet Is No More as a Result of a Joint Operation According to the June 16 report by the US Department of Justice, the activity of a Russian botnet RSOCKS has been stopped in a joint operation by the US, Alemán, Holandés, y las agencias policiales británicas. RSOCKS is responsible for hacking millions… Seguir leyendo El Departamento de Justicia de EE.UU. informa sobre el desmantelamiento de una botnet rusa

10 Tipos de ataques de ciberseguridad en IoT

En un mundo donde el progreso de la información se está desarrollando rápidamente, es imposible prescindir de IoT. Probablemente no sepas de lo que estás hablando, así que echemos un vistazo rápido a este acrónimo. IoT(Internet de las Cosas) – es una gran cantidad de cosas de Internet que interactúan entre sí. En otras palabras, it’s data transfer… Seguir leyendo 10 Tipos de ataques de ciberseguridad en IoT

Pruebas de penetración: Etapas y métodos

¿Qué es la prueba de penetración?? Penetration testing is a method by which the security of computer systems and networks can be assessed by simulating a hacker’s attack. Es posible intentar descifrar sistemas y aplicaciones mediante pruebas de penetración.. Permite identificar vulnerabilidades en aplicaciones.’ interfaces, interfaces de programación de aplicaciones, o en cualquier otro lugar del sistema. If such… Seguir leyendo Pruebas de penetración: Etapas y métodos

Alrededor 2000 Personas arrestadas por Interpol por estafas en Internet

Operación «Primera luz» La guerra contra el cibercrimen continúa. A medida que se desarrolla su próxima ronda en 2022, Interpol detiene en dos meses a cientos de sospechosos de fraude en Internet. The operation in question got dubbed First Light and concentrated on raiding illegal call centers in different countries, con los fondos incautados que ascienden a $50 million in assets. These offices… Seguir leyendo Alrededor 2000 Personas arrestadas por Interpol por estafas en Internet

vpn, Apoderado, o Tor: Diferencias, Significado

Probablemente hayas escuchado las palabras VPN, Apoderado, y tor. Incluso puede utilizar estas tecnologías con regularidad para permanecer en el anonimato., evitar bloqueos, ver contenido bloqueado en tu región, o simplemente acceda a su red corporativa. Pero, ¿cómo funcionan exactamente estas tecnologías?, y en que se diferencian? Hoy hablaremos sobre cómo protegerse a usted y a su… Seguir leyendo vpn, Apoderado, o Tor: Diferencias, Significado

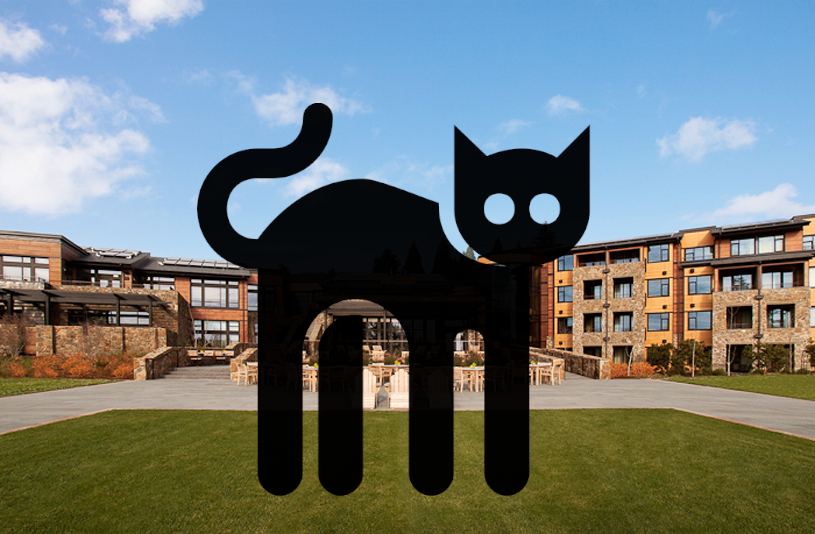

La banda de ransomware BlackCat publica información filtrada en el sitio web transparente

El grupo BlackCat/ALPHV anunció recientemente en su sitio web de extorsión y vergüenza a las víctimas que había pirateado un spa y resort de lujo en el oeste de los Estados Unidos.. En un momento del último 24 horas, ALPHV publicó un sitio web con el mismo nombre de víctima en el dominio y su logotipo en la página principal.. El ALPHV… Seguir leyendo La banda de ransomware BlackCat publica información filtrada en el sitio web transparente

War in Ukraine triggered a Stream of amateurish ransomware

Russia has provoked hackers around the world to focus their attacks on the servers of the largest companies, TV channels, banks, and government agencies. According to the statistics given by ESET, Russia has entered the list of the most attacked countries, which was not relevant earlier. More and more amateur hackers appeared after February, 24… Seguir leyendo War in Ukraine triggered a Stream of amateurish ransomware