Malware polimórfico y metamórfico: the Comparison In this article, consideramos dos tipos de plagas: polymorphic and metamorphic viruses, que fueron diseñados para destruir la integridad del sistema operativo y dañar al usuario. Antes de descubrir cuál es la diferencia entre virus polimórficos y metamórficos, let’s figure out what is virus in general… Seguir leyendo Diferencia entre virus polimórficos y metamórficos

Autor: Stephanie Adlam

Escribo sobre cómo hacer que tu navegación por Internet sea cómoda y segura. Vale la pena formar parte del mundo digital moderno y quiero mostrarte cómo hacerlo correctamente.

Estados Unidos introducirá un ejército cibernético en sus unidades militares

Por 2030 Estados Unidos planea duplicar el tamaño de sus unidades cibernéticas militares. El Pentágono se prepara para futuras batallas que implicarán operaciones militares en el campo cibernético. Los planes incluyen el aumento de grupos de fuerzas de misión cibernética hasta 6,000 personas y el número de empleados de las unidades del ejército, reservists and the National… Seguir leyendo Estados Unidos introducirá un ejército cibernético en sus unidades militares

Operación iraní de phishing apunta a altos ejecutivos estadounidenses e israelíes

A raíz del aumento de las tensiones entre Israel e Irán, investigadores de Check Point Research (RCP) discovered numerous attempts of spear phishing attacks from the supposedly Iranian Phosphorus APT group. Los investigadores también suponen que la actividad podría haberse realizado antes., pero hasta ahora lo rastrearon al menos hasta diciembre. 2021. Es… Seguir leyendo Operación iraní de phishing apunta a altos ejecutivos estadounidenses e israelíes

PRINCIPALES tipos de ataques DNS

¿Qué es un DNS? (Servidor de nombres de dominio) Ataque? A DNS attack is the situation when an attacker either attempts to compromise a DNS network or uses its inherent attributes to conduct a broader attack. Un ataque DNS bien orquestado puede causar graves daños a una organización. DNS es la principal forma de comunicación.. It receives domains… Seguir leyendo PRINCIPALES tipos de ataques DNS

BlackCat Ransomware ataca a la universidad italiana

BlackCat afectó a una universidad italiana esta semana. Los hackers exigen una $4.5 millón de rescate. BlackCat es un nuevo, pero muy potente grupo de ransomware que tiene varias características distintivas que hacen que sea más difícil de detectar y prevenir.. About BlackCat ransomware BlackCat ransomware is not a newbie on the ransomware scene, sin embargo, it is far… Seguir leyendo BlackCat Ransomware ataca a la universidad italiana

Diferencia entre phishing y pharming

Los intrusos intentan mantenerse al día con el desarrollo del mundo digital. La tecnología busca dotar a los usuarios de recursos más eficaces, pero los atacantes, a su vez, intentan idear métodos de ciberataque aún más sofisticados.. The two types of attack are Phishing and Pharming. Here we consider their characteristics and the difference… Seguir leyendo Diferencia entre phishing y pharming

Smishing y vishing: Diferencias que debe conocer sobre los ataques de phishing

Se puede decir que se ha vuelto mucho más fácil para varios delincuentes llegar a sus víctimas y atacarlas con diferentes esquemas.. Y todo gracias a la omnipresente Internet de hoy en día.. You’ve probably heard the word ‘phishing‘. Today not only specialists from the cybersecurity field are actively talking about it but also ordinary users often… Seguir leyendo Smishing y vishing: Diferencias que debe conocer sobre los ataques de phishing

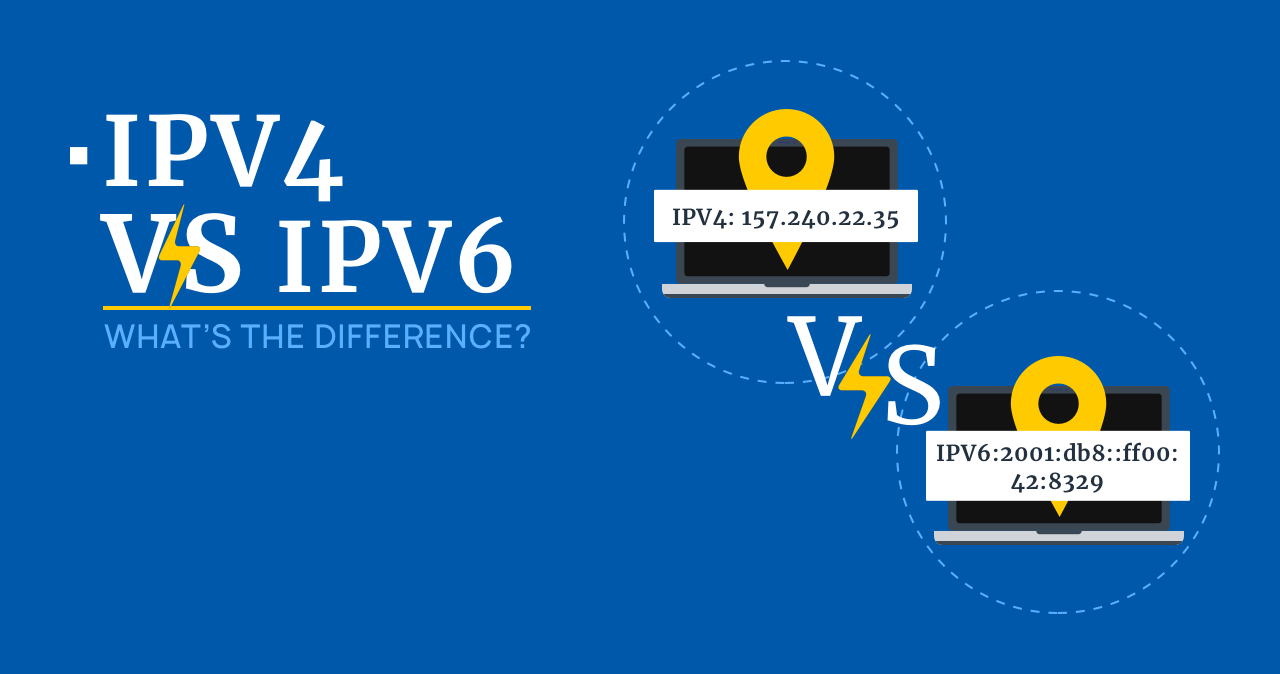

IPv4 frente a IPv6: Cual es la diferencia?

¿Qué es IPv4 e IPv6?? Las direcciones IP permiten que las computadoras y dispositivos se comuniquen a través de Internet.. Sin ellas, nadie sabría quién está diciendo qué y a quién. But there are two types of IP addresses, y las diferencias entre IPv4 e IPv6 son significativas. So keep reading to understand IPv4 and IPv6 and… Seguir leyendo IPv4 frente a IPv6: Cual es la diferencia?

Consejos para que reconozcas el hackeo falso

Fake hacking is a provocation or hacking that presupposes and notifies that someone has hacked the system. El objetivo de este ataque es engañar al usuario y obtener dinero mediante extorsión.. Los piratas informáticos falsos utilizan varios métodos para piratear. Un tipo común de piratas informáticos es un sitio web que afirma que el usuario fue pirateado.. There are still… Seguir leyendo Consejos para que reconozcas el hackeo falso

¿Es seguro utilizar un administrador de contraseñas en 2022?

¿Cuál es la idea detrás de los administradores de contraseñas?? En el mundo de la ciberseguridad, todo el mundo sabe que las contraseñas son reales. Sólo en las películas los hackers pueden desviar o piratear contraseñas sin esfuerzo. Una contraseña segura proporciona una protección de datos decente. Dado que hoy en día un usuario medio de Internet tiene muchas cuentas en diferentes servicios en línea, recordar contraseñas se convierte en una grave molestia. Usando… Seguir leyendo ¿Es seguro utilizar un administrador de contraseñas en 2022?