Microsoft dice que descubrió un ataque destructivo contra usuarios ucranianos utilizando el limpiador WhisperGate, que intentó hacerse pasar por un ransomware, pero en realidad no proporcionó a las víctimas opciones de recuperación de datos. De hecho, la amenaza detectada es un limpiador clásico, eso es, malware diseñado para destruir deliberadamente datos en un host infectado. Limpiaparabrisas WhisperGate… Seguir leyendo Microsoft descubrió el limpiador WhisperGate que atacaba a usuarios ucranianos

Autor: Vladimir Krasnogolovy

Vladimir es un especialista técnico al que le encanta dar consejos y sugerencias cualificados sobre los productos de GridinSoft. Está disponible las 24 horas del día, los 7 días de la semana para ayudarte con cualquier pregunta relacionada con la seguridad en Internet.

Lo más probable es que piratas informáticos rusos hayan desfigurado sitios web del gobierno ucraniano

Los piratas informáticos desfiguraron varios sitios web del gobierno ucraniano: El ataque ocurrió la noche de enero. 13-14 y afectó los sitios web del Ministerio de Asuntos Exteriores de Ucrania, el Ministerio de Educación y Ciencia, el Ministerio de Defensa, el Servicio de Emergencia del Estado, el sitio web del Gabinete de Ministros, etcétera. The Record notes that all resources have… Seguir leyendo Lo más probable es que piratas informáticos rusos hayan desfigurado sitios web del gobierno ucraniano

Adolescente obtiene acceso remoto a 25 autos tesla

19-David Colombo, de un año, dijo en Twitter que tiene acceso remoto a 25 Coches Tesla en 13 países alrededor del mundo. De acuerdo con él, el problema no estaba en la infraestructura del fabricante de automóviles, pero con software de terceros sin nombre que utilizan algunos propietarios de automóviles. Colombo dice que puede ejecutar comandos de forma remota en los coches que tiene a su disposición… Seguir leyendo Adolescente obtiene acceso remoto a 25 autos tesla

Vulnerabilidad crítica en Office solucionada, pero la actualización de macOS está retrasada

Como parte del martes de parches de enero, Los ingenieros de Microsoft solucionaron una vulnerabilidad crítica en Office que podría permitir a los atacantes ejecutar de forma remota código malicioso en sistemas vulnerables.. La vulnerabilidad RCE identificada como CVE-2022-21840 puede explotarse en dispositivos de destino incluso con los privilegios más bajos y en ataques simples que requieren la interacción del usuario.. Básicamente, el usuario… Seguir leyendo Vulnerabilidad crítica en Office solucionada, pero la actualización de macOS está retrasada

Una vulnerabilidad en macOS conduce a una fuga de datos

Microsoft dijo que los atacantes podrían usar una vulnerabilidad de macOS para eludir Transparencia, Consentir, y control (TCC) tecnología y obtener acceso a datos protegidos del usuario. En el verano de 2021, un grupo de investigación informó a los desarrolladores de Apple sobre una vulnerabilidad denominada powerdir (CVE-2021-30970). El error está relacionado con la tecnología TCC., que está diseñado para bloquear… Seguir leyendo Una vulnerabilidad en macOS conduce a una fuga de datos

El método de espionaje NoReboot permite simular el apagado del iPhone y husmear en la cámara

El método espía NoReboot permite interceptar el proceso de reinicio y apagado del iPhone y evitar que sucedan.. ZecOps has developed a new method to simulate restarting or shutting down the iPhone and thereby prevent the removal of malware from it, with which hackers can secretly track the victim through the microphone and phone camera.… Seguir leyendo El método de espionaje NoReboot permite simular el apagado del iPhone y husmear en la cámara

El grupo de piratería chino Aquatic Panda explota Log4Shell para piratear instituciones educativas

Los especialistas de la empresa de seguridad de la información CrowdStrike advierten: El grupo chino de ciberespionaje Aquatic Panda aprovecha las vulnerabilidades de Log4Shell, con la ayuda del cual una gran institución educativa fue comprometida. Let me remind you that the CVE-2021-44228 vulnerability, también llamado Log4Shell y LogJam, was discovered in the popular Log4j logging library in early December. Los investigadores… Seguir leyendo El grupo de piratería chino Aquatic Panda explota Log4Shell para piratear instituciones educativas

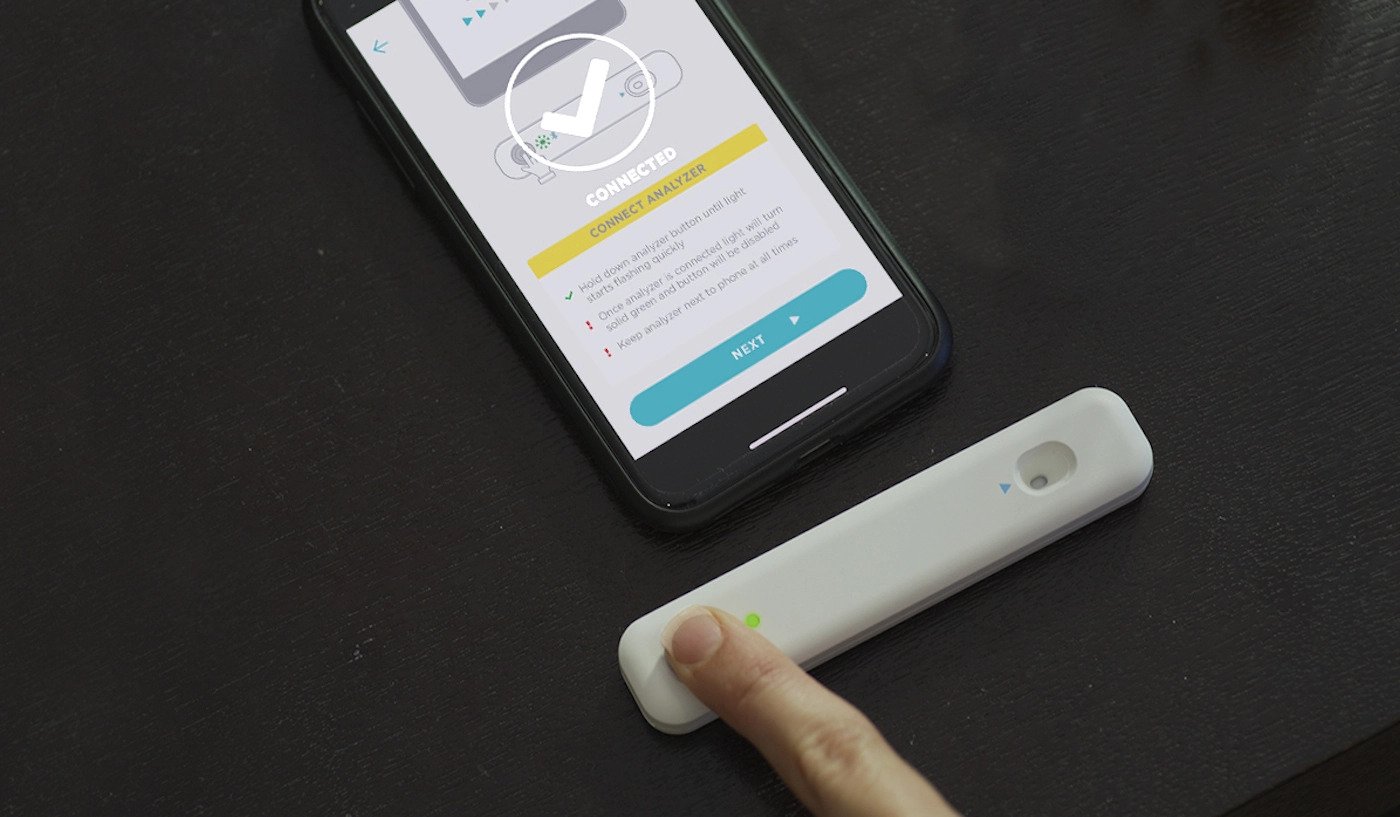

Expertos piratearon prueba de Bluetooth para detectar COVID-19

Los investigadores de F-Secure piratearon una prueba casera de Bluetooth COVID-19 y pudieron falsificar el resultado de la prueba.. Para las pruebas, the experts took the Ellume COVID-19 Home Test device, que utiliza un analizador que se conecta a un teléfono inteligente a través de Bluetooth y funciona en conjunto con la aplicación complementaria correspondiente. Durante las pruebas, researchers noticed activity com.ellumehealth.homecovid.android/com.gsk.itreat.activities.BluetoothDebugActivity. Él… Seguir leyendo Expertos piratearon prueba de Bluetooth para detectar COVID-19

La plataforma comercial 2easy está ganando popularidad en la red oscura

Los analistas de KELA dicen que la plataforma comercial 2easy está ganando popularidad en la red oscura, convirtiéndose gradualmente en un actor importante en la venta de datos robados. The company’s report states that the stolen information was collected from approximately 600,000 dispositivos infectados con malware. 2easy vende principalmente los llamados troncos, which are archives of data stolen by malware… Seguir leyendo La plataforma comercial 2easy está ganando popularidad en la red oscura

Otra vulnerabilidad encontrada en Log4j, esta vez es una denegación de servicio

Log4Shell, descubierto recientemente en la popular biblioteca de registro Log4j, que es parte del Proyecto Apache Logging, sigue empeorando, ya que se ha encontrado otra vulnerabilidad. Esta vez le toca el turno a una vulnerabilidad de “denegación de servicio”. The problem was originally discovered while catching bugs on Minecraft servers, but the Log4j library is present in… Seguir leyendo Otra vulnerabilidad encontrada en Log4j, esta vez es una denegación de servicio