AdaptiveMobile specialists have published a report on new bugs in the 5G protocol, gracias a lo cual es posible desactivar segmentos de red (Del) y robar datos de usuario, incluyendo información de ubicación. The issues identified are related to the 5G network partitioning mechanism that allows operators to split their infrastructure into smaller blocks dedicated to specific… Seguir leyendo Los expertos han descubierto errores en el protocolo 5G que permiten rastrear la ubicación y organizar ataques DoS

Autor: Vladimir Krasnogolovy

Vladimir es un especialista técnico al que le encanta dar consejos y sugerencias cualificados sobre los productos de GridinSoft. Está disponible las 24 horas del día, los 7 días de la semana para ayudarte con cualquier pregunta relacionada con la seguridad en Internet.

La nueva característica de Slack Connect DM generó un aluvión de críticas

This week Slack Messenger developers announced a new Connect DM feature that allows sending messages directly to any Slack user in any organization. Los desarrolladores lo posicionaron como una forma nueva y conveniente de comunicarse con socios comerciales.. Sin embargo, A usuarios y expertos en ciberseguridad no les gustó la nueva funcionalidad incluida por defecto. The fact is… Seguir leyendo La nueva característica de Slack Connect DM generó un aluvión de críticas

Atacantes que utilizan el protocolo DCCP para ataques DDoS

Akamai has noticed that attackers are using the little-known DCCP network protocol (Protocolo de control de congestión de datagramas) para ataques DDoS. Este estándar de Internet fue aprobado en 2007 y ayuda a monitorear la congestión de la red para comunicaciones basadas en UDP. DCCP es especialmente eficaz para aplicaciones en las que los datos que llegan en el momento equivocado se vuelven inútiles.. Por ejemplo, transmisión, Juego en linea, y… Seguir leyendo Atacantes que utilizan el protocolo DCCP para ataques DDoS

Punto de control: Los buscadores de empleo desesperados están listos para trabajar para los ciberdelincuentes

CheckPoint experts found that the number of job search ads on the darknet and on hacker forums is growing – Los solicitantes de empleo que estaban desesperados por encontrar trabajo ahora están listos para trabajar para los ciberdelincuentes.. Check Point informa que ha surgido una nueva tendencia a principios de 2021: not hackers do not post… Seguir leyendo Punto de control: Los buscadores de empleo desesperados están listos para trabajar para los ciberdelincuentes

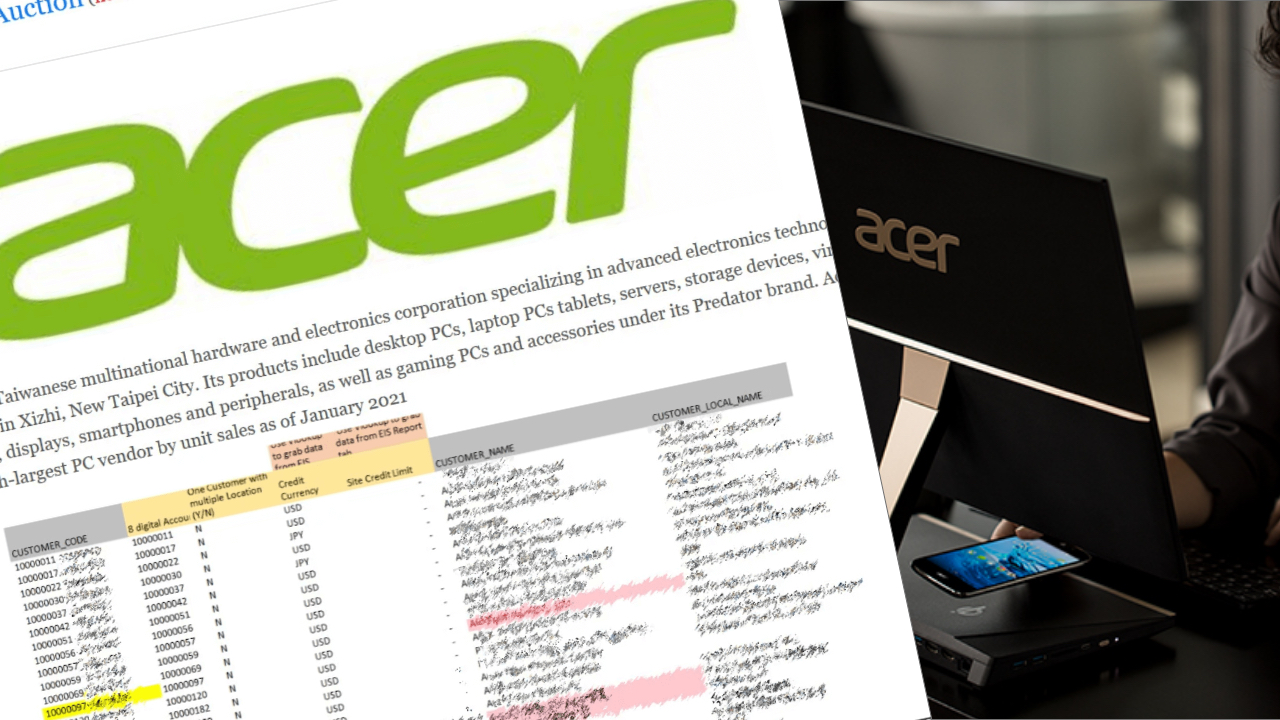

Los operadores de ransomware REvil atacaron a Acer y exigen $50,000,000

El ransomware REvil atacó a la empresa taiwanesa Acer (el sexto mayor fabricante de ordenadores del mundo, contabilizando aproximadamente 6% de todas las ventas). Los ciberdelincuentes exigen al fabricante $50,000,000, cuál es el rescate más grande de la historia. A finales de la semana pasada, Los piratas informáticos publicaron un mensaje en su sitio web de que habían pirateado Acer.,… Seguir leyendo Los operadores de ransomware REvil atacaron a Acer y exigen $50,000,000

El ruso que intentó hackear Tesla fue declarado culpable

El ruso, quien ofreció un especialista en Tesla $1,000,000 por instalar malware en la red de la empresa en Reno, Nevada, fue declarado culpable. En agosto 2020, we talked about the arrest of a Russian citizen Yegor Igorevich Kryuchkov, que vino a los Estados Unidos con una visa de turista. He was accused of collaborating with a group of… Seguir leyendo El ruso que intentó hackear Tesla fue declarado culpable

DTLS puede amplificar DDoS mediante 37 veces

Netscout warns that using of the DTLS vector allows hackers to amplify DDoS attacks by 37 veces. Los investigadores descubrieron que los delincuentes están utilizando un vector relativamente nuevo para amplificar los ataques DDoS.: la seguridad de la capa de transporte de datagramas (DTL) protocolo, que proporciona seguridad de conexión para protocolos que utilizan datagramas. DTL, como otros protocolos basados en UDP, is susceptible to… Seguir leyendo DTLS puede amplificar DDoS mediante 37 veces

El portavoz de REvil se jacta de que los piratas informáticos tienen acceso a los sistemas de lanzamiento de misiles balísticos

Un representante de Revil bajo el seudónimo Desconocido, afirma que los hackers, socios en el uso de malware, tener acceso a sistemas de lanzamiento de misiles balísticos. El grupo cibercriminal REvil opera con el modelo de negocio de ransomware como servicio RaaS, en el que los atacantes ofrecen malware a socios que lo utilizan para bloquear dispositivos y cifrar organizaciones’ datos. A REvil spokesperson under… Seguir leyendo El portavoz de REvil se jacta de que los piratas informáticos tienen acceso a los sistemas de lanzamiento de misiles balísticos

Microsoft presenta la herramienta de reparación ProxyLogon con un clic

Los desarrolladores de Microsoft han lanzado una herramienta llamada EOMT (Herramienta de mitigación local de Exchange) diseñado para instalar actualizaciones en servidores Microsoft Exchange y corregir vulnerabilidades de ProxyLogon con un solo clic. The utility is already available for download on the company’s GitHub. A principios de marzo 2021, Microsoft engineers released unscheduled patches for four vulnerabilities in the Exchange mail server, which the… Seguir leyendo Microsoft presenta la herramienta de reparación ProxyLogon con un clic

Los expertos de Google publicaron un exploit PoC para Spectre dirigido a navegadores

Google engineers published a PoC exploit to demonstrate the effectiveness of using the Specter vulnerability in browsers to access information in memory. Se informa que este exploit PoC funciona con una amplia gama de arquitecturas, sistemas operativos, y generaciones de hardware. Demuestra en la práctica que los mecanismos de protección que los desarrolladores han agregado a sus navegadores… Seguir leyendo Los expertos de Google publicaron un exploit PoC para Spectre dirigido a navegadores