Los expertos de Sophos contaron sobre un caso interesante en el que un fabricante de autopartes anónimo fue atacado por tres ransomware diferentes seguidos, en solo dos semanas.

Déjame recordarte que también escribimos eso. Nueva alerta roja El ransomware apunta a Windows y Linux VMware Servidores ESXi, y también eso Hackers lanzados BloquearBit 3.0 y Recompensa de errores Secuestro de datos.

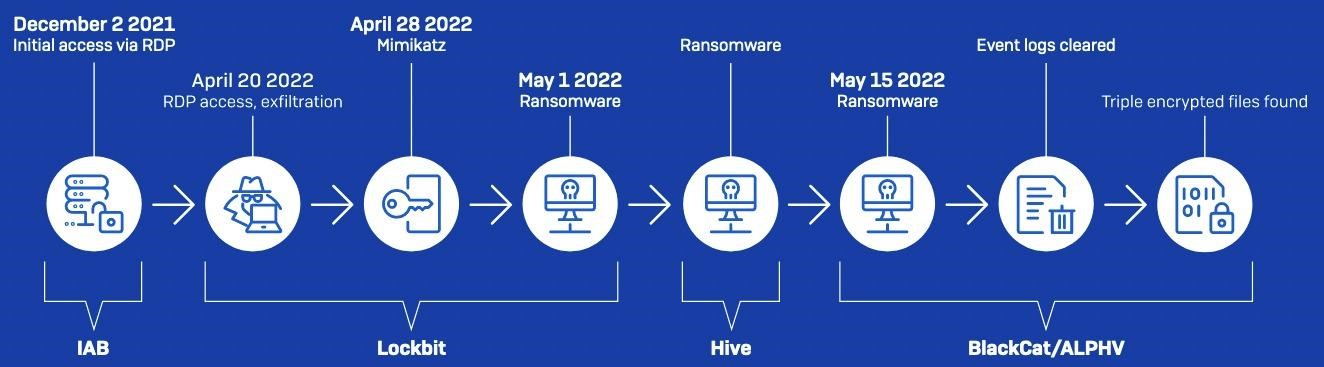

Hackers de LockBit, Colmena y ALPHV (Gato negro) grupos obtuvieron acceso a la red de la víctima en abril 20, Puede 1 y puede 15 este año.

Los investigadores escriben que todo empezó en diciembre 2021, cuando la red de la empresa fue comprometida por un hacker, aparentemente un corredor de acceso inicial. Un atacante utilizó un firewall mal configurado para piratear un servidor de controlador de dominio usando PDR.

Aparentemente, después, el hacker vendió el acceso a la red de la víctima a otros atacantes, desde que tres ataques seguidos afectaron a la empresa en la primavera.

En mayo 1, 2022, Las cargas útiles de LockBit y Hive ransomware se propagan casi simultáneamente por la red de la víctima utilizando legítimos PsExec y Implementación de PDQ herramientas, y más de una docena de sistemas fueron cifrados como resultado de cada uno de los ataques. Previamente, en abril, Los operadores de LockBit lograron robar los datos de la empresa y los subieron al Mega almacenamiento en la nube.

Sólo dos semanas después, en mayo 15, 2022, mientras el equipo de TI de la empresa afectada restauraba los sistemas cifrados, piratas informáticos del BlackCat (también conocido como ALPHV) grupo también conectado al servidor, previamente comprometido por sus "colegas" de LockBit y Hive.

Usar una herramienta legítima de acceso remoto (Atera Agent), Se afianzaron en la red y robaron datos de la empresa.. Media hora despues, Los operadores de BlackCat entregaron una carga útil de ransomware a la red de la víctima utilizando PsExec y cifraron seis máquinas después de atravesar la red de lado usando credenciales comprometidas..

Además, al final, Los atacantes de BlackCat eliminaron todas las instantáneas y borraron los registros de eventos en los sistemas comprometidos., lo que complicó significativamente los intentos de recuperación y las investigaciones de incidentes realizadas por Sofos expertos.

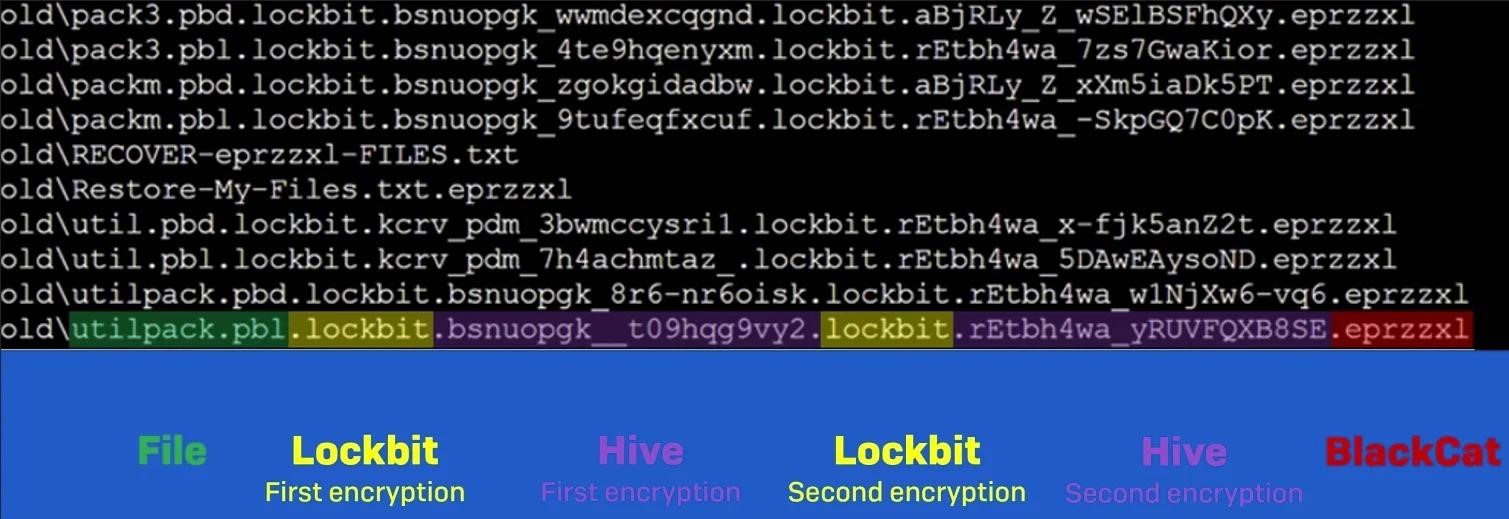

Y aunque los últimos piratas informáticos destruyeron muchas pruebas, Los especialistas de Sophos finalmente encontraron archivos en los sistemas afectados que estaban cifrados tres veces con Lockbit., Colmena y Gato Negro, así como tres notas de rescate diferentes.