De nuevo en 2015, expertos de Pen Test Partners habló sobre una forma de hackear redes Wi-Fi a través del iKettle, creado por más inteligente, y luego descubierto Esa cafetera más inteligente, creado por el mismo fabricante, también supone una amenaza para la seguridad de los usuarios. Incluso se puede enseñar a rescatar dinero..

Dos años después de la publicación de estos estudios, Versión iKettle lanzada más inteligente 3 y versión Cafetera 2. Los productos actualizados utilizaron un nuevo conjunto de chips que no se vio afectado por los problemas encontrados por Pen Test Partners., aunque los expertos de la compañía enfatizaron que Smarter no había aceptado los ID CVE de vulnerabilidades encontradas anteriormente y no alertó a los clientes sobre los problemas..

Ahora especialista en Avast Martín Hron decidió estudiar productos más inteligentes. En un enorme artículo que Chron dedicó a hackear una máquina de café, cuenta cómo logró encender la calefacción y el suministro de agua, activar el molinillo de café, e incluso mostrar un mensaje exigiendo un rescate en la pantalla del dispositivo (Todo esto fue acompañado por un chirrido continuo de una señal sonora.) sin el conocimiento del usuario. Cabe señalar que el experto hizo todo esto con una de las antiguas cafeteras de la empresa., habiéndolo reconstruido especialmente para las pruebas.

“Me pidieron que probara el mito de que la amenaza a los dispositivos IoT no radica sólo en el hecho de que se puede acceder a ellos a través de un enrutador vulnerable e Internet., pero también en el hecho de que el dispositivo en sí es vulnerable y puede verse comprometido sin penetrar la red y sin piratear el enrutador.. Es posible. Y lo hice para demostrar que esto puede suceder con otros dispositivos del Internet de las Cosas”, — dice el investigador.

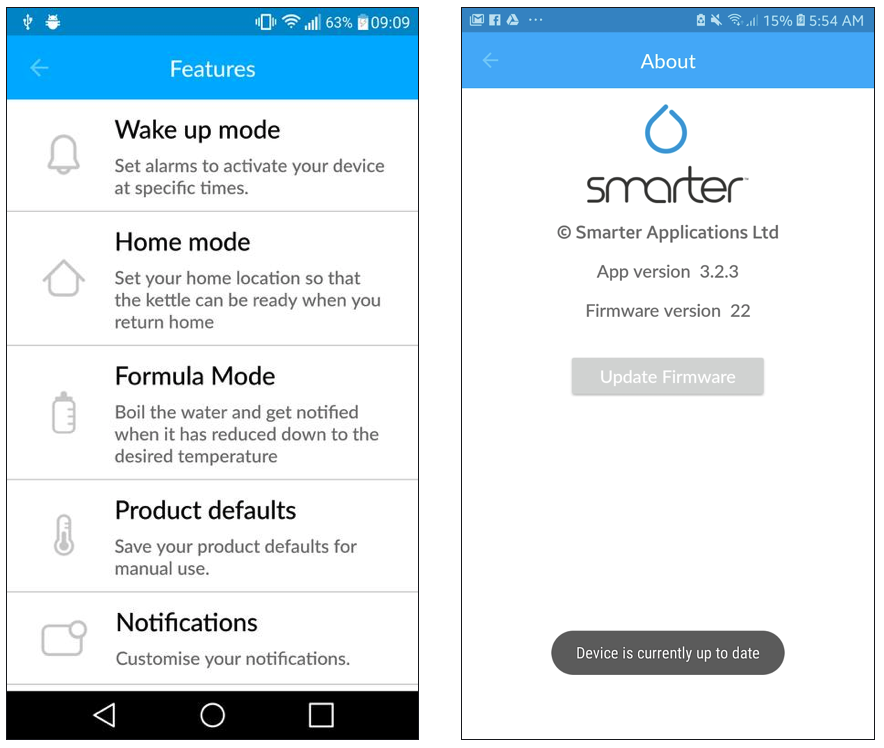

Así que, casi inmediatamente, el experto descubrió que después de encender la máquina de café funciona como punto de acceso Wi-Fi, usar una conexión no segura para comunicarse con un teléfono inteligente y una aplicación especial.

Esta aplicación, a su vez, Se utiliza para configurar el dispositivo y permite conectarlo a la red Wi-Fi doméstica.. En ausencia de cifrado, El investigador no tuvo problemas para estudiar cómo exactamente el teléfono inteligente controla la máquina de café.. Como tampoco hubo autenticación, También se podría utilizar una aplicación falsa para este fin..

Sin embargo, no fue posible encontrar nada peligroso en la aplicación, y luego Chron pasó a investigar el mecanismo que utiliza la máquina de café para recibir actualizaciones de firmware. Resultó que el dispositivo también los recibe a través de un teléfono inteligente., y también sin cifrado, autenticación y firma de código.

Desde que la última versión del firmware se almacenó dentro de la aplicación de Android, el experto pudo transferirlo a una computadora y revertirlo usando IDA. Casi inmediatamente, encontró líneas legibles y concluyó que aquí tampoco había cifrado.

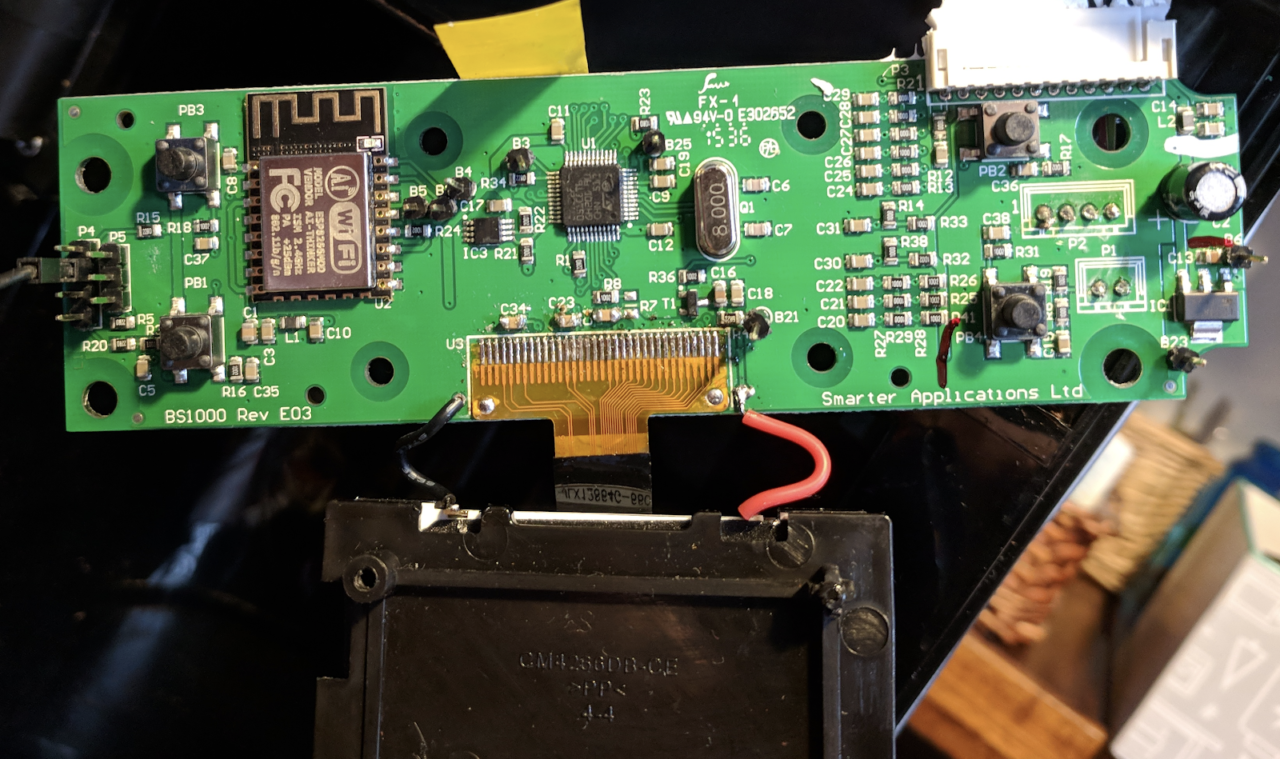

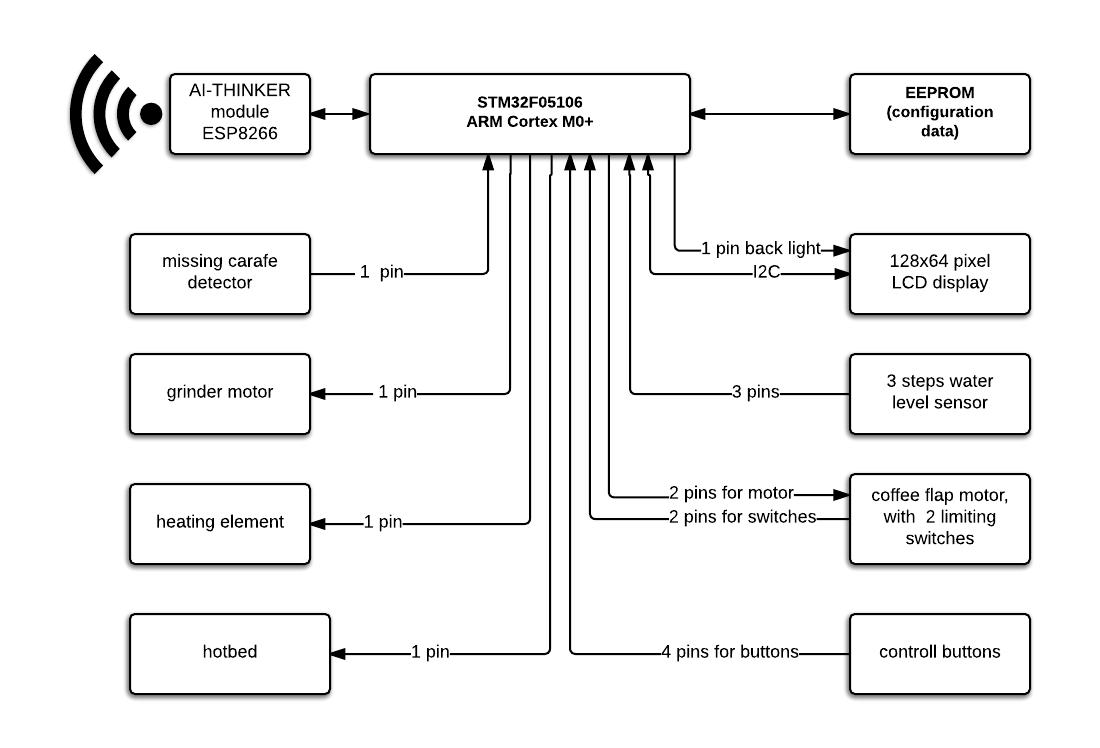

Excitado con la idea de crear firmware malicioso para Smarter, Hron se vio obligado a desmontar el dispositivo y descubrir qué hardware utiliza..

Habiendo tratado con el hardware., Hron pasó a estudiar el firmware en sí y pudo resaltar las funciones más importantes para la piratería., por ejemplo, comprobar si la cafetera está sobre un elemento calefactor, o encontrar una manera de hacer que el dispositivo emita una señal de sonido. Más importante, el investigador descubrió cómo obligar al dispositivo a instalar una actualización maliciosa.

Al final, Hron obtuvo suficiente información para escribir un script en Python que imita el proceso de actualización.. Después de probar una versión ligeramente modificada del firmware, descubrió que funcionó bien.

Inicialmente, el experto quería obligar al dispositivo a extraer la criptomoneda Monero, pero esto sería extremadamente ineficiente y casi no tendría sentido, dado el procesador y la arquitectura más inteligente. Por lo tanto, al final, decidió detenerse en una modificación ransomware del firmware, que requeriría un rescate, para que el dispositivo dejara de comportarse como se muestra en el vídeo de arriba.

“Un ataque de ransomware es lo mínimo que puede hacer un atacante. Así que, si un hacker se esfuerza más, él puede forzar la cafetera (y probablemente otros dispositivos de Smarter) atacar el enrutador, computadoras u otros dispositivos conectados a la misma red”, – dijo Martín Hron.

Afortunadamente, debido a una serie de limitaciones, Es poco probable que un ataque de este tipo represente una amenaza inmediata para los usuarios reales., sino más bien un experimento interesante.

Chron señala que saltarse estas restricciones permitirá hackear el router Wi-Fi, que puede servir de trampolín para un ataque a la máquina de café. Un ataque de este tipo ya se puede realizar de forma remota, pero si un atacante comprometió un enrutador, entonces es poco probable que una máquina de café defectuosa sea exactamente lo que deba preocupar al propietario de una red comprometida.

En general, Los empleados de Avast normalmente no parecen acercarse al «levantamiento de las maquinas» – Recientemente escribimos que los expertos de Avast accidentalmente Obtuve el código fuente para el exploit GhostDNS..