Los expertos en ciberseguridad se han topado con el malware Azorult de ocho años. Este malware roba información y recopila datos confidenciales, y ha estado caído desde tarde 2021. ¿Pero el viejo perro se mantendrá al día con los nuevos trucos??

El malware Azorult resurge después 2 Años

Un reciente investigación en el panorama de las amenazas cibernéticas ha sacado a la luz noticias preocupantes sobre el malware Azorult. Identificado por primera vez en 2016, this malware gained quite an image back in the days>. Entre sus campañas más destacadas está la de difundir juntos con STOP/Djvu ransomware. Sin embargo, su actividad estaba disminuyendo desde principios 2020, con curva de actividad plana al final 2021.

Ser un ladrón de malware desde mediados de los 10, Originalmente tenía una funcionalidad que se adaptaba a la época.. Azorult se especializa en robar información sensible. Incluye cosas como el historial de navegación., galletas, y credenciales de inicio de sesión. Sin billeteras criptográficas, sin sesión y tokens 2FA: esos no eran tan valiosos en el pasado.

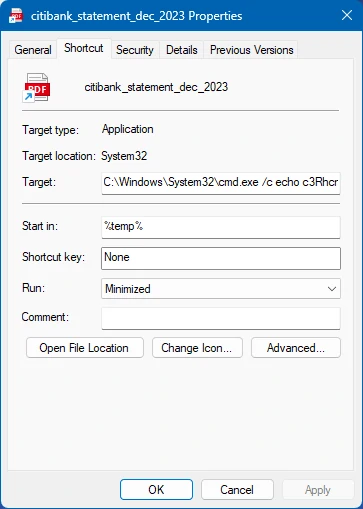

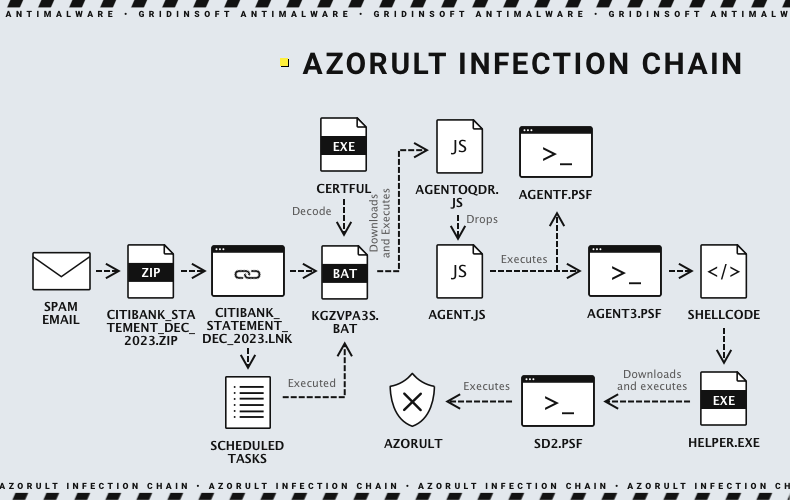

Entre las novedades clave de la versión resurgida se encuentran métodos más sofisticados y sigilosos., lo que podría hacer que sea muy difícil detectar. También utiliza una nueva cadena de infección y utiliza RAM como trampolín para implementar y ejecutar toda la carga útil.. Los investigadores tropezaron con archivos de acceso directo disfrazados de archivos PDF, eventualmente llevando a Azorult a infectar el dispositivo. En cuanto al método de distribución., los expertos sugieren utilizar medios clásicos como phishing por correo electrónico.

¿Qué es el malware Azorult??

El malware Azorult es un software espía que puede robar varios tipos de datos, incluyendo credenciales para aplicaciones y criptomonedas. Es conocido por sus capacidades para recopilar datos confidenciales de sistemas infectados.. Azorult también puede descargar y ejecutar cargas útiles adicionales, aumentando su amenaza a los sistemas comprometidos.

En su última variante, Usos de Azorult proceso de inyección y «Vivir de la tierra» (muchol) técnicas para evadir la detección por herramientas de seguridad y se vende principalmente en foros clandestinos de hackers rusos.. Los datos robados con Azorult también se venden en los mercados rusos de la Dark Web. Además de robar información, >the malware captured data for a service that sells ready-made virtual identities. Esto incluía tantos datos detallados como fuera posible sobre el comportamiento en línea de los usuarios.: historial de visitas al sitio web, información sobre el sistema operativo, navegador, complementos instalados, etc..

En particular, Los investigadores encontraron que 90% de todas las huellas digitales proporcionadas en un infame Mercado Génesis estaban asociadas con Azorult. Sin embargo, en febrero 2020, Google lanzó una actualización de Chrome que impuso el uso de AES-256 para el cifrado de contraseñas. Esto afectó la capacidad de Azorult para recuperar contraseñas de Chrome. Como se interrumpió el desarrollo de AZORult en 2018, este lanzamiento fue considerado un «muerte» de AZORult, impacting Genesis’s business as well.

Azorult utiliza spam de correo electrónico y archivos LNK

El ejemplo analizado de Azorult, como mencioné arriba, vino como un archivo .lnk disfrazado de documento PDF a través de trucos de doble extensión. Un archivo llamado citibank_statement_dec_2023.lnk desencadena una secuencia de eventos que descarga y ejecuta un archivo JavaScript desde un servidor remoto. El archivo JavaScript descarga dos scripts de PowerShell., uno de los cuales recupera un archivo ejecutable e inicia un nuevo hilo para ejecutar el código inyectado. El archivo de carga finaliza si el código de idioma del usuario coincide con códigos específicos vinculados a Rusia, la región más probable de sus desarrolladores.. La carga útil final es, obviamente, el ladrón de información de Azorult.

Tras la ejecución, genera un identificador único para la víctima y recopila información del sistema, incluyendo carteras criptográficas. Azorult finaliza la ejecución si se cumplen ciertas condiciones, como la presencia de un mutex o un archivo llamado «contraseña.txt» en el escritorio. También busca nombres de máquinas y nombres de usuario específicos en el sistema de la víctima.. Si alguno de los controles resulta verdadero, el binario termina. Azorult realiza capturas de pantalla y apunta a múltiples aplicaciones. Los datos están comprimidos., cifrado, y enviado a un servidor remoto.

Recomendaciones de seguridad

Dado que el error humano es el mayor culpable, la recomendación más importante es tener cuidado con el phishing. Elaborar, los siguientes puntos serán útiles:

- Correos electrónicos no solicitados. Sea siempre escéptico y cauteloso con los correos electrónicos de fuentes desconocidas.. Especialmente aquellos que solicitan información personal o le instan a hacer clic en un enlace..

- Verificar fuentes de correo electrónico. Antes de responder o hacer clic en cualquier enlace, verificar la dirección de correo electrónico del remitente y asegurarse de que sea legítima. No haga clic en enlaces en correos electrónicos, especialmente si parecen sospechosos o demasiado buenos para ser verdad.

- Edúcate tu mismo. Manténgase informado sobre los métodos de phishing y diversas técnicas de estafa basadas en phishing.