La puerta trasera y la carcasa inversa son muy similares, lo que puede llevarte a creer que son lo mismo. Pero tómate tu tiempo para sacar conclusiones sobre este punto.; te hemos dado lo siguiente Orientación sobre la diferencia entre los dos mecanismos..

¿Qué es la Backdoor?

Las puertas traseras son métodos de eludir las medidas de seguridad de una computadora que no son perceptibles. Por ejemplo, una puerta trasera troyana podría proporcionar acceso a una computadora, red, o software por un usuario no autorizado. A diferencia de otros virus, backdoors penetrate the OS bajo la apariencia de un controlador u otro programa que se ejecuta en un nivel deficiente. Según el sistema jerárquico de anillos., Las puertas traseras residen en Ring 2 y ejecutar con la misma prioridad que el núcleo del sistema operativo. Cualquier cosa funcionando Anillo 2 puede controlar todos los procesos en Ring 3 y 4. De esto, Vemos que la integración a un nivel tan profundo permite que un atacante acceda a todo el sistema..

¿Cómo funciona la puerta trasera??

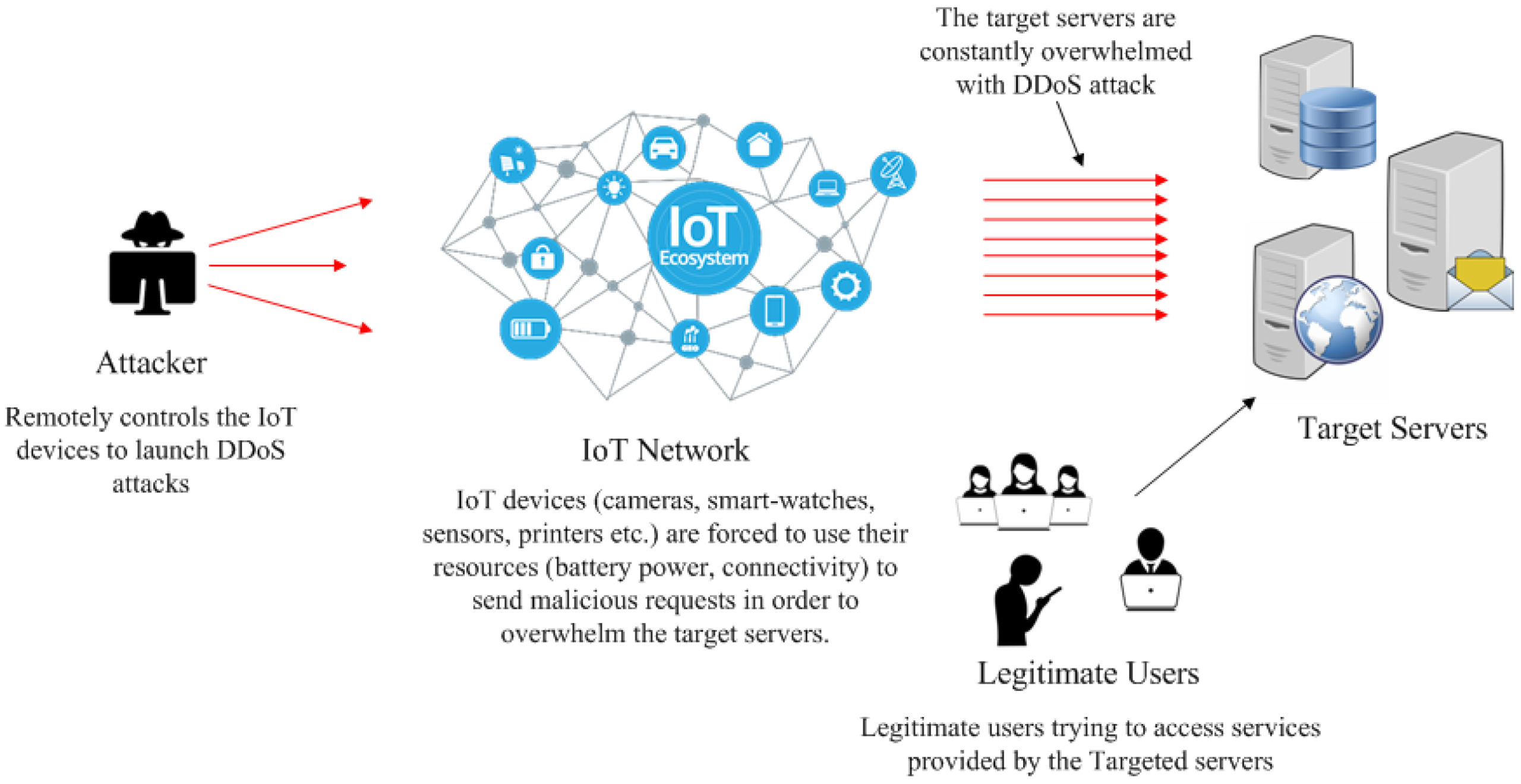

Computadoras botnet a menudo se convierten «zombis» cuando se infecta con una puerta trasera. Las máquinas controladas por la botnet continúan funcionando normalmente hasta que reciben un comando del servidor de control.. Una vez que se abre una puerta trasera, A menudo surgen variantes ligeras de las puertas traseras para ayudar a expandir la botnet.. Máquinas que se hacen pasar por sus verdaderos dueños launch DDoS attacks y spam para lograr el anonimato. Cuando esto pasa, Es posible que te prohíban el acceso a sitios que nunca has visitado.. Pero esta es sólo una manera cómo funcionan las puertas traseras. Pero la mayoría de las veces, envía spam consigo mismo en un archivo adjunto o enlace a través de una PC infectada.

Por los programas que pueden instalar con una computadora., Los ciberdelincuentes suelen utilizar puertas traseras activas para introducir malware adicional en las víctimas’ sistemas. Esto no siempre conduce a nuevas inyecciones de virus.; sin embargo, es posible cada vez que alguien usa una puerta trasera.

¿Qué es la concha inversa??

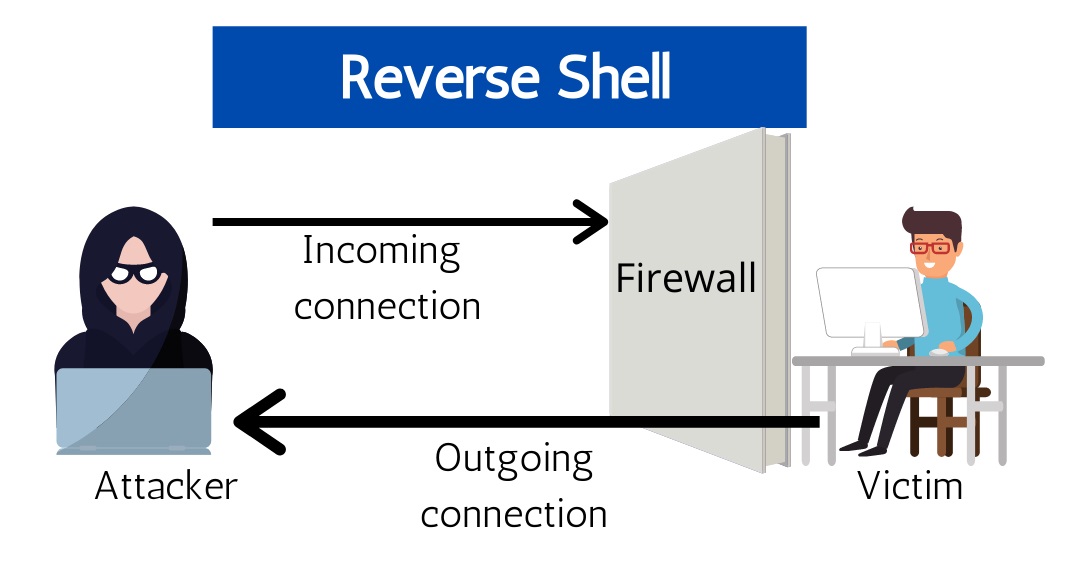

Los atacantes toman el control de un sistema que ha sido comprometido al obtener acceso a la información del sistema operativo. símbolo del sistema con comandos arbitrarios para su ejecución. Luego utilizan este acceso para obtener mayores privilegios y apoderarse completamente del sistema operativo.. Los caparazones inversos permiten a los delincuentes conectarse a un computadora remota a través de un firewall cuando los métodos convencionales son imposibles. Sin embargo, la mayoría de los firewalls y conexiones de shell remotas son difíciles de eludir.

¿Cómo funciona Shell inverso??

Para configurar un shell remoto típico, un La computadora controlada por el atacante se conecta a un host de red remoto. y solicita una sesión de shell — esto se llama shell de enlace. Pero, ¿qué pasa si no se puede acceder directamente al host remoto?, por ejemplo, porque no tiene una IP pública o está protegido por un firewall? En este caso, se puede utilizar un caparazón inverso, donde la computadora de destino inicia una conexión saliente a un host de red de escucha y establece una sesión de shell.

Los caparazones inversos son a menudo la única manera para administrar hosts detrás de un NAT de forma remota, por lo que tienen fines administrativos legítimos. Sin embargo, Los ciberdelincuentes también pueden usarlos para ejecutar comandos del sistema operativo en hosts protegidos por conexiones entrantes desde firewalls u otros sistemas de seguridad de red.. Por ejemplo, El malware instalado en las estaciones de trabajo locales. via phishing emails o los sitios web maliciosos pueden iniciar conexiones salientes a servidores de comando y proporcionar a los piratas informáticos capacidades de shell inverso. Sin embargo, Los cortafuegos filtran el tráfico entrante., por lo que las conexiones salientes a los servidores de escucha suelen tener éxito.

¿Cuáles son las diferencias entre puerta trasera y shell inverso??

Puerta trasera es un término más general.. Por ejemplo, la capacidad de iniciar sesión en un sistema con una contraseña predeterminada es una puerta trasera. Aún, solo le da acceso no autorizado al sistema, no ejecución remota real de código o shell remoto (a menos que el sistema proporcione dicha capacidad). El código especial que filtra datos secretos del sistema de destino también es una puerta trasera, pero no le permite ejecutar comandos en el sistema de destino..

Un shell inverso ejecuta un comando de forma remota, y un La puerta trasera es un código shell o exploits. colocas en tu dispositivo para hacer posible una carcasa inversa. La puerta trasera también da acceso., pero de otra manera. También se utiliza como un malware en toda regla, que puede aumentar la infección o modificar el sistema según sea necesario. Y el shell inverso ya no da acceso al sistema infectado en la red.. Es uno de los mecanismos que utilizan los hackers.