Backdoor:Win32/Bladabindi!ml es un nombre de detección genérico utilizado por Microsoft Defender. Se refiere específicamente a una malware de puerta trasera conocido como njRAT, capaz de piratear y controlar a las víctimas’ ordenadores. En qué casos se trata de un troyano peligroso y en qué casos se trata de una detección de falso positivo, lo entenderemos en este artículo.

¿Qué es la Backdoor:Win32/Bladabindi!ml?

Backdoor:Win32/Bladabindi!ml es la detección de Windows Defender para software malicioso njRAT, que está categorizado como puerta trasera. «Bladabindi» es uno de los muchos nombres utilizados por las empresas de antivirus para categorizar e identificar diversos programas maliciosos, incluyendo njRAT.

NjRAT es un troyano y se puede instalar en una computadora sin el conocimiento del usuario. Actúa como una puerta trasera, dando a los atacantes acceso y control remotos sobre el sistema infectado. Una vez instalada, njRAT puede realizar diversas actividades que incluyen collecting sensitive information, grabar pulsaciones de teclas, robando contraseñas, interceptar el tráfico, e incluso controlar la cámara web y el micrófono de la computadora.

Bladabindi!ml se puede transmitir de varias maneras. Esto incluye archivos adjuntos de correo electrónico o enlaces maliciosos., descargas a través de sitios web maliciosos, explotación de vulnerabilidades de software, o ingeniería social. También puede autopropagarse infectando unidades USB conectadas a una computadora infectada.. Los ciberdelincuentes pueden utilizar varios métodos para engañar a los usuarios para que instalen njRAT en sus computadoras.

Análisis de amenazas de Backdoor Bladabindi

NjRAT presenta varias versiones, detectado en diferentes ataques. No obstante, No son muy diferentes en términos de sus capacidades y efectos.. Echemos un vistazo a los peligros que conlleva una muestra típica de Bladabindi para el sistema..

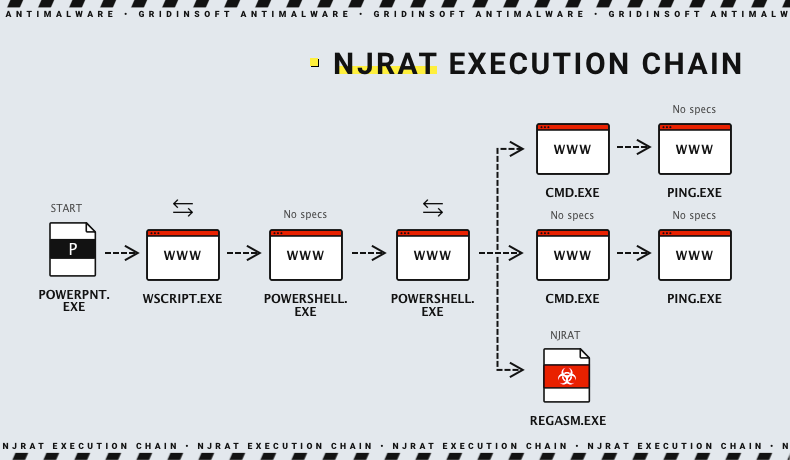

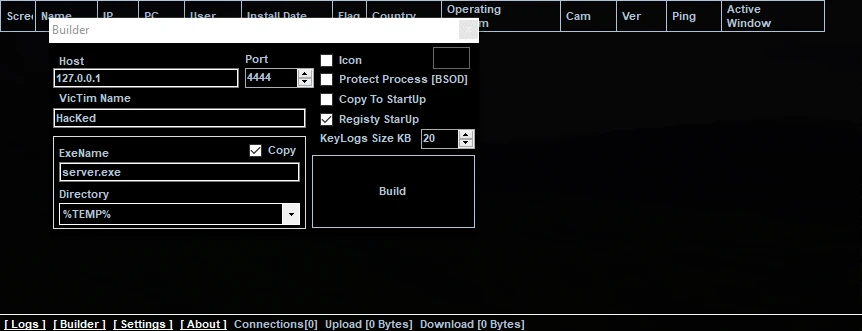

Evasión de lanzamiento y detección

Bladabindi emplea varias técnicas para evadir la detección durante el lanzamiento.. Viene con su propio constructor., y antes de atacar, permite a los piratas informáticos preconfigurar la carga útil a sus necesidades antes de que sea entregado a la computadora de la víctima. Esto incluye el nombre del archivo ejecutable., creación de clave de inicio en el registro, Ubicación del directorio dentro del sistema de destino., dirección IP del host, y puerto de red, entre otros.

Esta personalización permite a njRAT eludir muchas comprobaciones estáticas realizadas para evitar la detección de antivirus.. Además, el malware utiliza múltiples .ofuscadores NET, haciendo que su código sea difícil de analizar tanto para humanos como para sistemas automatizados. Estas características hacen de njRAT un hueso difícil de analizar y detectar y, obviamente, representan su éxito..

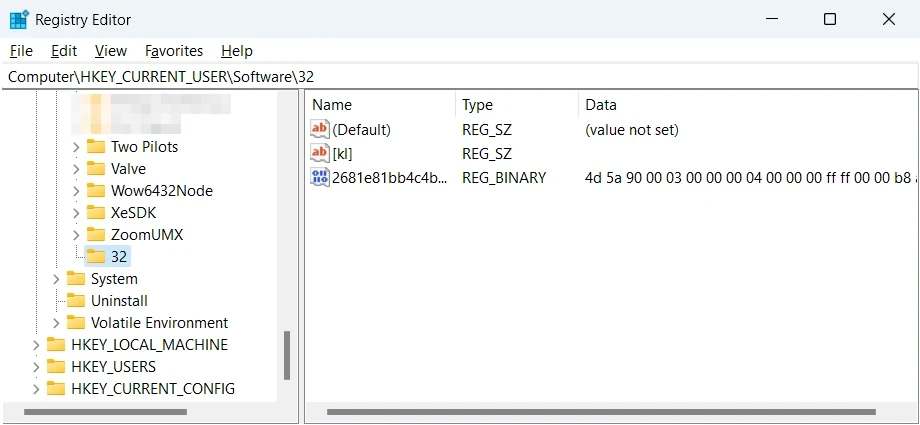

Estableciendo persistencia

Después de las comprobaciones iniciales del sistema, La puerta trasera Bladabindi garantiza su persistencia dentro del sistema infectado mediante la creación de una instancia de inicio., típicamente en el «C:\Datos de programaMicrosoftWindowsMenú InicioProgramasInicio» directorio. También manipula el registro de Windows creando una clave con un nombre único y un conjunto aleatorio de caracteres y dígitos bajo el «HKEY_CURRENT_USERSoftware32» colmena. Estas acciones garantizan que el malware se ejecuta cada vez que se inicia el sistema. Mantienen un punto de apoyo dentro de la máquina infectada incluso después de reiniciar.

Recopilación de datos & Otra funcionalidad

Después de finalizar los preparativos, njRAT, también conocido como Bladabindi, realiza algunas llamadas básicas al servidor de comando. Dependiendo de la respuesta, el malware puede pasar al modo inactivo, comience a recopilar datos del usuario o extraiga la carga útil adicional del servidor remoto. La lista general de acciones que puede realizar es la siguiente:

- Ejecutar comandos de shell remotos

- Descarga y carga de archivos

- Capturando capturas de pantalla

- Registrar pulsaciones de teclas

- Acceso a cámara y micrófono.

- Robar credenciales de navegadores web y aplicaciones criptográficas de escritorio

¿Es Win32/Bladabindi?!ml falso positivo?

Algunos programas pueden tener características o comportamientos que el software antivirus puede considerar sospechosos por error.. Como resultado, Windows Defender muestra un falso positivo detección. Esto puede deberse al uso de ciertas API., solicitudes de red, o cifrado de datos que puede ser característico del malware pero que también está presente en aplicaciones legítimas.

También vale la pena señalar que el antivirus suele añadir «!ml» hasta el final de su nombre – para indicar el uso del sistema de detección de IA. A pesar de esto es un método muy eficaz, sin la confirmación de otros sistemas de detección, es fácil hacer que genere detecciones de falsos positivos.

Cómo quitar la Backdoor:Win32/Bladabindi!mililitros de virus?

La forma más confiable de eliminar Backdoor:Win32/Bladabindi!ml es utilizar un programa antivirus confiable con bases de datos de virus actualizadas. Recomiendo un antivirus como GridinSoft Anti-Malware, lo mejor es detectar y eliminar incluso el malware sofisticado como Bladabindi/njRAT.

Después de eliminar Win32/Bladabindi!ml, se recomienda realizar análisis adicionales del sistema para asegurarse de que todas las amenazas se hayan eliminado con éxito. Y en el futuro, Esté atento al navegar por Internet y descargar archivos.. Evite visitar sitios web sospechosos y abrir archivos adjuntos de fuentes no confiables.