Los operadores del ransomware BlackCat (también conocido como ALPHV) han publicado capturas de pantalla de los correos electrónicos internos y videoconferencias de Western Digital. Los piratas informáticos parecen haber mantenido el acceso a los sistemas de la empresa incluso después de que Western Digital descubriera y respondiera al ataque..

Déjame recordarte también que escribimos eso. Gato negro Dice que atacó a Creos Luxemburgo, Operador Europeo de Gasoductos, y también eso Expertos vinculados BlackCat (ALPHV) ransomware para Materia Negra y Lado oscuro grupos.

Occidente digital fue hackeado a finales de marzo 2023. Luego los atacantes comprometieron la red interna y robaron los datos de la empresa.. Al mismo tiempo, El ransomware no se implementó en la red Western Digital., y los archivos no estaban cifrados.

Como resultado de este ataque, los servicios en la nube de la empresa, incluyendo la nube, Mi casa en la nube, Mi nube hogar dúo, Mi sistema operativo en la nube 5, Cargador inalámbrico SanDisk ibi y SanDisk Ixpand, asi como movil, aplicaciones de escritorio y web relacionadas con ellos, no funcionó durante casi dos semanas.

Déjame recordarte que los medios escribieron eso. Western Digital My Cloud OS corrige una vulnerabilidad crítica.

El hecho de que lo más probable es que el incidente esté relacionado con un ataque de ransomware fue reportado por primera vez por TechCrunch. Según los periodistas, los atacantes lograron robar 10 TB de datos de la empresa. Los piratas informáticos compartieron muestras de datos robados con TechCrunch, incluidos archivos firmados con claves Western Digital robadas, Los números de teléfono de la empresa no están disponibles públicamente., y capturas de pantalla de otros datos internos.

La primera declaración de los hackers sobre el ataque a WD

Aunque los atacantes luego afirmaron que no estaban asociados con el grupo ALPHV, Pronto apareció un mensaje en el sitio web del grupo de hackers que decía que los datos de Western Digital se publicarían en el dominio público si la empresa no pagaba el rescate..

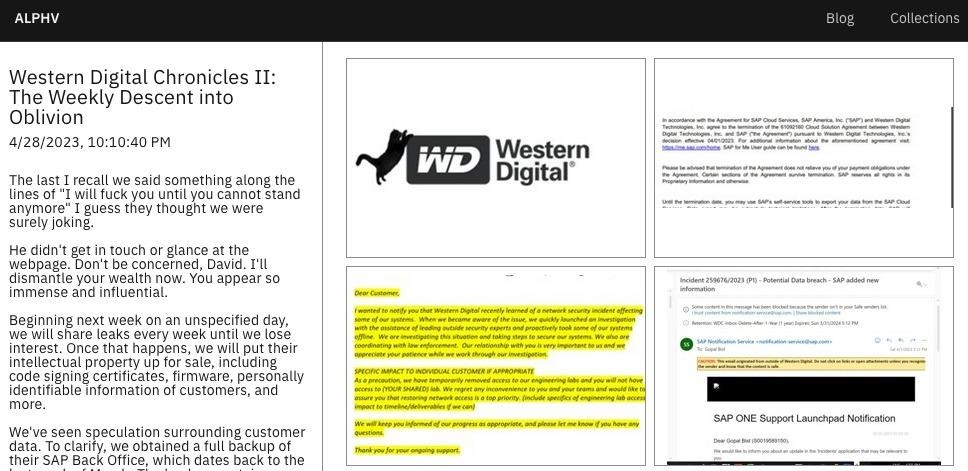

Como investigador de seguridad de la información Dominic Alvieri ahora informa, en un esfuerzo por presionar a la empresa afectada, los hackers liberados 29 capturas de pantalla que contiene correos electrónicos, Documentos y videoconferencias relacionados con la respuesta de Western Digital a este ataque.. De este modo, Los atacantes insinuaron que conservaron el acceso a algunos sistemas de Western Digital incluso después de que se descubrió el hack. (probablemente hasta abril 1, 2023).

Así que, una captura de pantalla incluye una "declaración de retención de medios", y la otra es una carta sobre empleados que “filtran” información sobre el ataque a periodistas.

A este drenaje también se adjunta un nuevo mensaje de los atacantes., en el que afirman que tienen información personal de los clientes de la empresa y una copia de seguridad completa de Oficina administrativa de SAP.

Los hackers dicen que si Western Digital no paga el rescate, liberarán los archivos robados cada semana. También amenazan con vender en el mercado negro la propiedad intelectual robada de la empresa, incluido el firmware, certificados de firma de código, y clientes’ informacion personal.