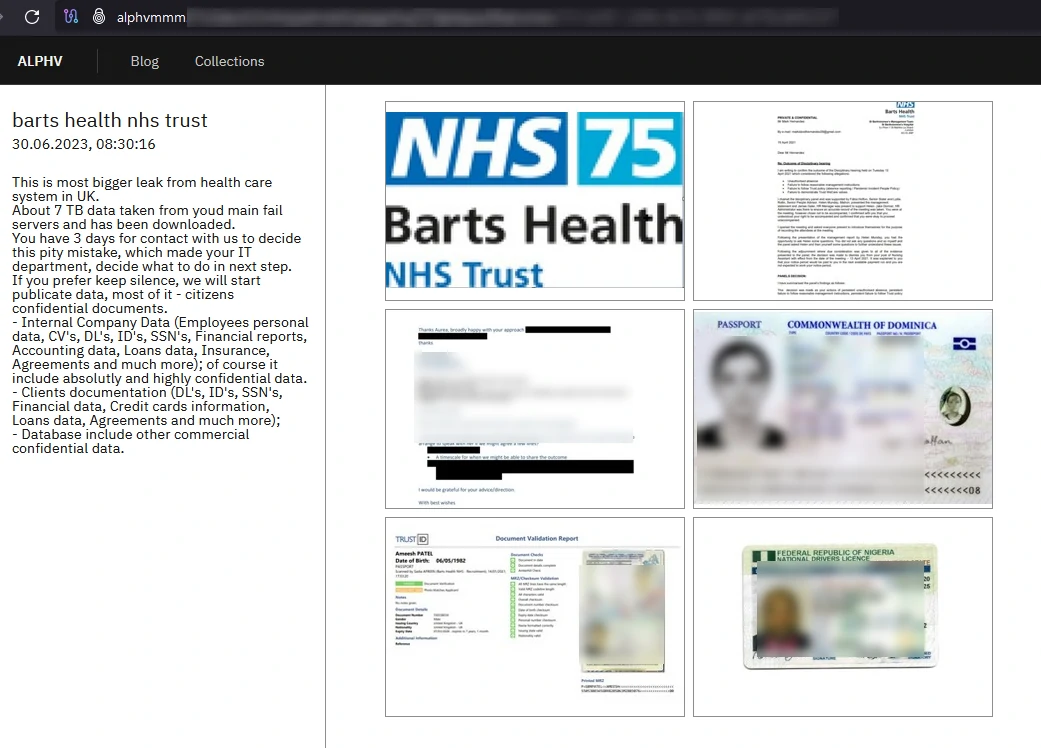

Una banda cibercriminal rusa, BlackCat, afirma haber pirateado uno de los grupos hospitalarios más destacados de Gran Bretaña y amenaza con revelar gran parte de sus datos confidenciales.

Barts NHS Trust atacado por ALPHV/BlackCat

En Junio 30, Russian extortionist group BlackCat, también conocido como ALPHV, afirmó han pirateado Barts Health NHS Trust, uno de los fideicomisos hospitalarios más destacados de Inglaterra. El grupo afirma que robaron siete terabytes de datos confidenciales, que podría revelar datos sobre 2.5 millones de pacientes. Estos incluyen información del pasaporte., Información de tarjeta de crédito, y estados financieros. Además, BlackCat amenazó con liberar a los ciudadanos’ datos confidenciales si Barts Trust no se puso en contacto con la pandilla dentro de los tres días sobre el ciberataque y el robo de datos. Aunque el grupo reveló cierta información robada., incluyendo empleados’ pasaportes y licencias, los atacantes no mencionaron la clave de cifrado. Esto sugiere que probablemente no usó un programa ransomware.

¿Qué es Barts NHS Trust??

Barts NHS Trust es el NHS Trust más grande del Reino Unido. Opera cinco hospitales en Londres, servicio encima 2.6 millones de personas en un área diversa. Utilizan un sistema de información clínica para mejorar la eficiencia y la atención al paciente. El sistema ha ayudado con el almacenamiento de registros., reserva de cita, y comunicación con el paciente. En 2016, BARTS implementó un sistema de notificación de control de infecciones para reducir el riesgo de transmisión de infecciones.. También utilizan SNOMED CT para identificar a los pacientes fumadores y derivarlos a un programa para dejar de fumar.. Entonces como puedes ver, una organización así no es una broma, y los atacantes son valientes y confiados. ¿O debería decir "locura"??

Unas palabras o dos sobre BlackCat Ransomware

Como se mencionó, Gato negro (ALPHV o Noberus) es un ransomware muy avanzado y peligroso detectado por primera vez en noviembre 2021. Si bien ha sido una amenaza importante en 2021 y 2022, su impacto ha disminuido. Esto se evidencia por un 28 caída porcentual en las infecciones registradas a finales 2022. BlackCat es el primer malware importante escrito en Rust, un lenguaje de programación que está ganando popularidad debido a su alto rendimiento y seguridad de la memoria. Una característica adicional de BlackCat es su capacidad para comprometer ambas ventanas- y sistemas operativos basados en Linux. El ransomware como servicio (RaaS) es operado por un grupo de ciberdelincuentes de habla rusa llamado ALPHV.

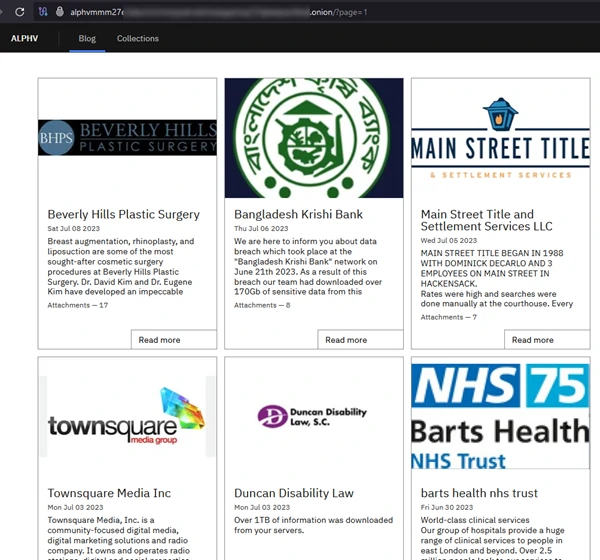

Las campañas de BlackCat suelen utilizar una táctica de triple extorsión, Exigir rescate por descifrar archivos infectados., no publicar datos robados, y no lanzar denegación de servicio (Del) ataques. BlackCat se ha dirigido a aproximadamente 200 organizaciones empresariales a partir de noviembre 2021 a septiembre 2022. Se centran en las finanzas., fabricación, legal, y empresas de servicios profesionales. Sin embargo, también ha afectado a otras industrias. BlackCat es más activo en 2023 que en 2022. Ellos tienen ya comprometido 209 víctimas en la primera mitad de 2023, ligeramente menos que el 215 víctimas que reclamaron en 2022.

Curiosamente, Muchas de estas víctimas pertenecen a la industria de la salud., con 21 víctimas en 2023 comparado con solo 8 en 2022. Mientras que BlackCat/ALPHV tiene más víctimas sanitarias que Cl0p o Lockbit 3.0, Todos los ataques de ransomware implican dos elementos distintos.: un operador y un afiliado. Los operadores mantienen la plataforma de ransomware, mientras que los afiliados lo utilizan para atacar objetivos adecuados y dividir las ganancias con los operadores. Por lo tanto, El foco en las víctimas de la atención sanitaria no puede atribuirse únicamente a los operadores de RaaS.. Además, Los actores del ransomware son oportunistas. y explotará a las víctimas si se considera rentable.