El ransomware BlackCat continúa causando revuelo a nivel mundial por segundo año consecutivo, dirigidos a diversos sectores. La mayor parte del tiempo, va a cuidado de la salud, gobierno, educación, fabricación, y hospitalidad. El grupo mejora constantemente sus operaciones., Automatizar la filtración de datos y lanzar nuevas versiones de ransomware con capacidades mejoradas..

¿Qué es el ransomware BlackCat??

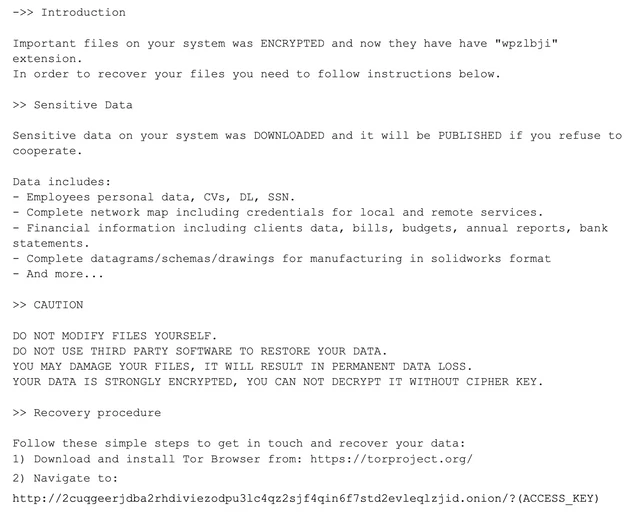

Los ciberdelincuentes utilizan ALPHV (Gato negro), un sofisticado programa de tipo ransomware escrito en el lenguaje de programación Rust, para sus operaciones. esta distribuido como ransomware como servicio (RaaS) modelo, cifra datos bloqueando archivos, y exige activamente el pago por el descifrado. En la mayoría de los casos, Los actores maliciosos responsables de este tipo de malware cambian el nombre de los archivos cifrados agregándoles extensiones específicas.. Dado que el software se distribuye como un servicio., el nombre de las extensiones de archivos bloqueadas depende de los atacantes actuales.

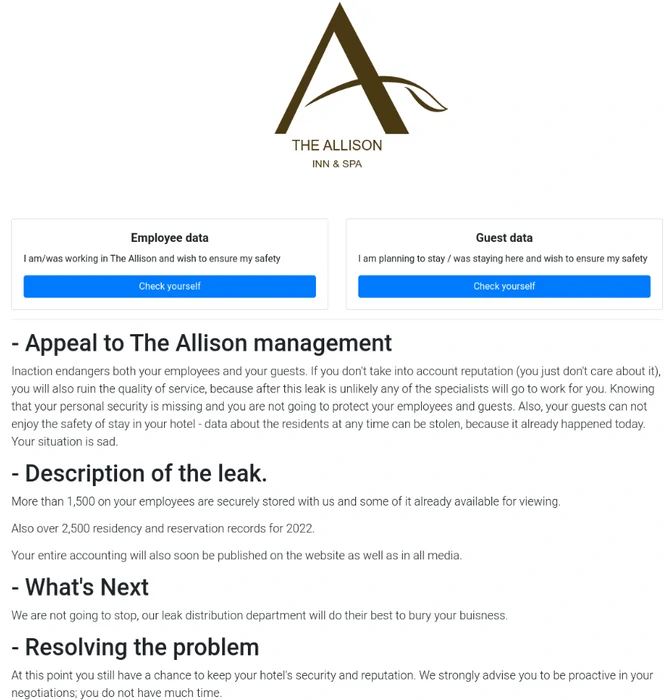

Aunque, Estos detalles son bastante triviales para cualquier grupo de ransomware moderno exitoso.. Detalles más interesantes sobre BlackCat incluyen su enfoque único hacia los métodos de difusión y su comportamiento rudo cuando se trata de la publicación de datos.. Este último, de hecho, is done on a clear web site, en lugar de una página Darknet más normal. Además, Estos piratas informáticos fueron de los primeros en utilizar la llamada triple extorsión: pedir dinero adicional para mantener el ataque en secreto..

Subida de nivel de BlackCat

BlackCat ganó notoriedad casi inmediatamente después de su lanzamiento en noviembre. 2021. Estuvo regularmente en la cima de los grupos de ransomware más activos. and was associated con el ya desaparecido BlackMatter. /ransomware lado oscuro. Además, en 2022 BlackCat cambió al lenguaje de programación Rust. Esto proporcionó la personalización proporcionada por este lenguaje y la capacidad de evitar la detección y el análisis de malware.. Sin embargo, incluso después de un año y medio, No hay indicios de que la carrera de BlackCat esté llegando a su fin..

Durante los últimos seis meses, BlackCat ha estado mejorando constantemente sus herramientas.. Han abusado de la funcionalidad de los objetos de política de grupo para implementar herramientas e interferir con las medidas de seguridad.. Por ejemplo, Los atacantes pueden intentar aumentar la velocidad de sus operaciones cambiando el tiempo predeterminado de actualización de la Política de grupo., de este modo acortar el tiempo entre que los cambios entran en vigor y los defensores pueden reaccionar.

Además, Los operadores de ransomware BlackCat están implementando un esquema de doble extorsión, Usar herramientas tanto para el cifrado como para el robo de datos.. Una herramienta, ex materia, se utilizó para exfiltrar múltiples terabytes de datos de las víctimas a los atacantes’ infraestructura. Un afiliado de BlackCat utiliza exclusivamente esta herramienta, rastreado por Microsoft como DEV-0504. Los atacantes publican con frecuencia datos robados en su sitio oficial de filtración.. Lo hacen por una razón. – para presionar a sus víctimas de extorsión.

Nueva versión de BlackCat

Una nueva versión de BlackCat, llamado esfinge, También fue observado por IBM X-Force. Fue anunciado en febrero. 2023 y tiene capacidades actualizadas que hacen que sea más difícil de detectar. Sphynx se diferencia significativamente de las variantes anteriores. Por ejemplo, reelaborar los argumentos de la línea de comando y usar estructuras sin formato en lugar de formato JSON para datos de configuración. Esto hace que sea más difícil detectar y analizar el ransomware.. El grupo BlackCat ha afirmado que se trataba de una actualización global y que se hizo para optimizar detección por AV/EDR. En breve, BlackCat Sphynx Loader es un cargador ofuscado que descifra cadenas y cargas útiles durante la ejecución.. Realiza actividades de descubrimiento de redes y crea una nota de rescate en archivos cifrados.. La muestra de ransomware BlackCat también puede funcionar como un conjunto de herramientas basado en herramientas de Impacket.

Como funciona?

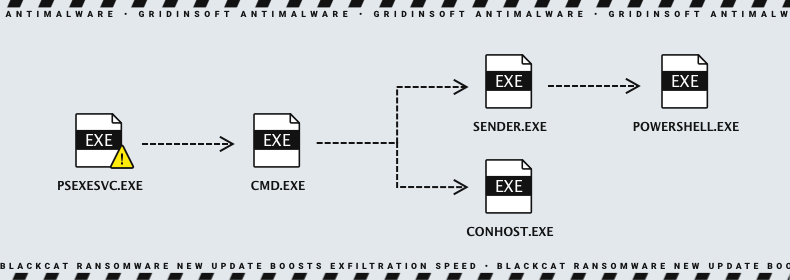

Acceso inicial y escalada de privilegios

Los investigadores tienden a creer que los atacantes utilizaron credenciales válidas obtenidas a través de mapache y ladrones de vidar en las primeras etapas. Después de penetrar con éxito en una red, Los atacantes usan PowerShell y la línea de comando para recopilar información.. En particular, están interesados en información sobre cuentas de usuario, computadoras de dominio, y permisos. Como resultado, utilizan el código de PowerShell asociado con «PowerSploit» para obtener credenciales de administrador de dominio.

Evasión de defensa y movimiento lateral

Próximo, los atacantes use Remote Desktop Protocol (PDR) para moverse por la red. Usar credenciales para cuentas con privilegios administrativos, se autentican en los controladores de dominio. Eventualmente, modifican el objeto de política de grupo de dominio predeterminado (GPO). Estas acciones les permiten desactivar los controles de seguridad., Microsoft defensor, monitoreo del sistema, seguridad, y notificaciones. Además, Los atacantes editan la configuración de política de grupo de dominio predeterminada..

Exfiltración y autodestrucción

Como se ha mencionado más arriba – BlackCat extrae datos usando ExMatter antes de lanzar el ransomware. Este malware se instala como un servicio en la sección de registro del sistema en la siguiente clave. Entonces, un protocolo seguro de transferencia de archivos y WebDAV envían los datos robados a la infraestructura del atacante. Después de extraer los datos, Exmatter lanza un proceso específico para eliminar todos sus rastros.

Gato Negro vs.. linux

Además de atacar sistemas Windows, Los afiliados de BlackCat pueden atacar sistemas Unix. En este caso, la carga útil se implementa en hosts ESXIi con máquinas virtuales que utilizan WinSCP. Luego, los atacantes acceden a los hosts utilizando PuTTY para ejecutar el ransomware.. El lanzamiento de versiones de malware adaptadas para atacar sistemas Linux parece ser una nueva tendencia entre los ciberdelincuentes, y no debe ignorarse.

Cómo protegerse contra los ataques de BlackCat Ransomware

- Educar a los empleados. Educar a los empleados es crucial para protegerse contra ransomware como BlackCat. Capacitarlos sobre cómo identificar correos electrónicos de phishing, evitando enlaces y archivos adjuntos sospechosos, mantener el software actualizado, e informar cualquier actividad sospechosa al personal de TI o de seguridad puede reducir el riesgo de un ataque. La capacitación periódica en materia de seguridad puede informar a los empleados sobre las últimas amenazas y mejores prácticas..

- Cifrar datos confidenciales. Cifrar datos confidenciales es una forma eficaz de protegerse contra el ransomware BlackCat y otro malware. Esto implica convertir los datos en un código que requiere una clave de descifrado.. Registros financieros, informacion personal, y los archivos importantes siempre deben estar cifrados. También se deben implementar controles de acceso para restringir quién puede ver o modificar los datos.. Cifrando datos confidenciales e implementando controles de acceso., Las empresas pueden reducir significativamente el riesgo de ataque y el impacto potencial..

- Los datos de copia de seguridad. Hacer una copia de seguridad y almacenar sus datos sin conexión es la mejor manera de conservar y proteger sus archivos contra cualquier ransomware y otro malware.. Recomendamos almacenar una copia de los archivos esenciales en una ubicación separada.. Por ejemplo, puedes usar un almacenamiento externo o en la nube. Si está infectado, puedes borrar archivos y restaurar datos desde la copia de seguridad. Mantenga las copias de seguridad seguras almacenándolas en una ubicación físicamente separada de su computadora o utilizando un servicio de almacenamiento en la nube confiable con seguridad y cifrado sólidos..

Estas fueron las principales formas de prevenir consecuencias negativas.. pero además, es esencial utilizar la autenticación multifactor, usar contraseñas seguras, Instalar actualizaciones, Monitorear el tráfico de la red, y Supervisar la actividad de archivos y carpetas.