El código fuente del kit de arranque UEFI BlackLotus, que anteriormente se vendía en la web oscura por $5,000, ha sido descubierto por analistas de Binarly en GitHub. Los investigadores dicen que las fuentes filtradas no están del todo completas y contienen principalmente un rootkit y un bootkit para evitar el arranque seguro..

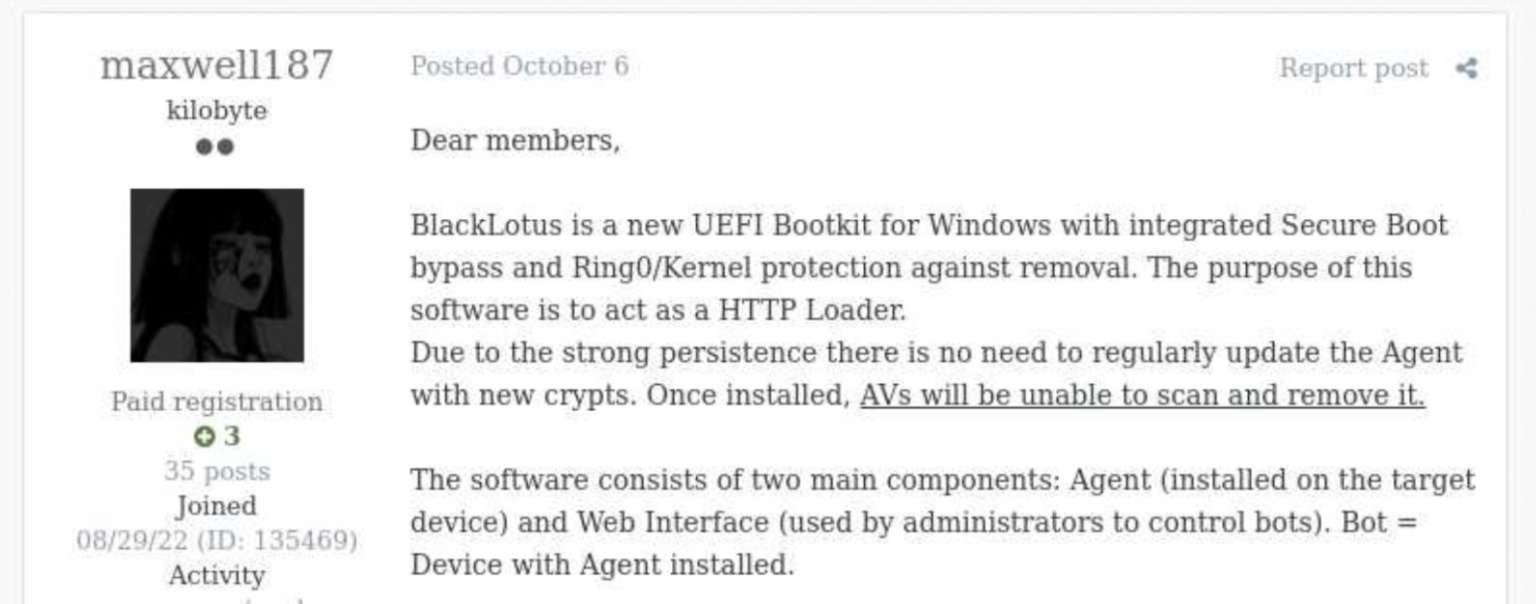

¿Qué es el kit de arranque BlackLotus??

Loto negro fue visto por primera vez en octubre 2022. Su vendedor afirmó que el kit de arranque tenía un bypass de arranque seguro incorporado., protección integrada contra eliminación de Ring0/Kernel, y también se ejecutó en modo de recuperación y modo seguro. El malware está equipado con antivirtualización., anti-depuración y ofuscación, lo que complica su detección y análisis. También, según el vendedor, el software de seguridad no puede detectar ni destruir el kit de arranque, ya que se ejecuta bajo la cuenta del SISTEMA dentro de un proceso legítimo.

Además, BlackLotus puede desactivar los mecanismos de seguridad en las máquinas de destino, incluida la integridad del código protegido por hipervisor (HVCI) y Windows Defender, así como evitar el control de cuentas de usuario (UAC). La carga útil tiene un tamaño de 80 kilobytes, está escrito en ensamblador y C, y puede determinar la geocerca de la víctima para evitar infectar máquinas en los países de la CEI.. El año pasado, el malware se puso a la venta por $5,000, con cada nueva versión con un precio diferente $200.

Más tarde, la amenaza fue estudiado por analistas de ESET. Confirmaron que el kit de arranque omite fácilmente el arranque seguro y utiliza el Caída del bastón vulnerabilidad (CVE-2022-21894) desde hace un año para hacerse un hueco en el sistema.

¿Cómo funciona el exploit??

Se destacó que Microsoft solucionó este problema en enero 2022, pero los atacantes aún pueden explotarlo porque los binarios firmados afectados no se agregaron al archivo lista de revocación. Según analistas, BlackLotus es el primer caso documentado de abuso de esta vulnerabilidad.

Más tarde, expertos en microsoft, durante el análisis de dispositivos comprometidos con BlackLotus, identificó una serie de características que permiten detectar infecciones y describió en detalle posibles indicadores de compromiso.

También descubrieron que BlackLotus explota otra vulnerabilidad, CVE-2023-24932, que también está relacionado con eludir la protección de arranque seguro. Aunque el El error se solucionó en mayo de este año., esta actualización estaba deshabilitada de forma predeterminada, y Microsoft requirió que los usuarios de Windows realizaran una instalación manual muy complicada de esta solución.

Desde la empresa prevenido que instalar el parche incorrectamente podría hacer que Windows deje de iniciarse y no se pueda restaurar ni siquiera desde los medios de instalación, Mucha gente optó por no instalar los parches., dejando los dispositivos vulnerables a los ataques.

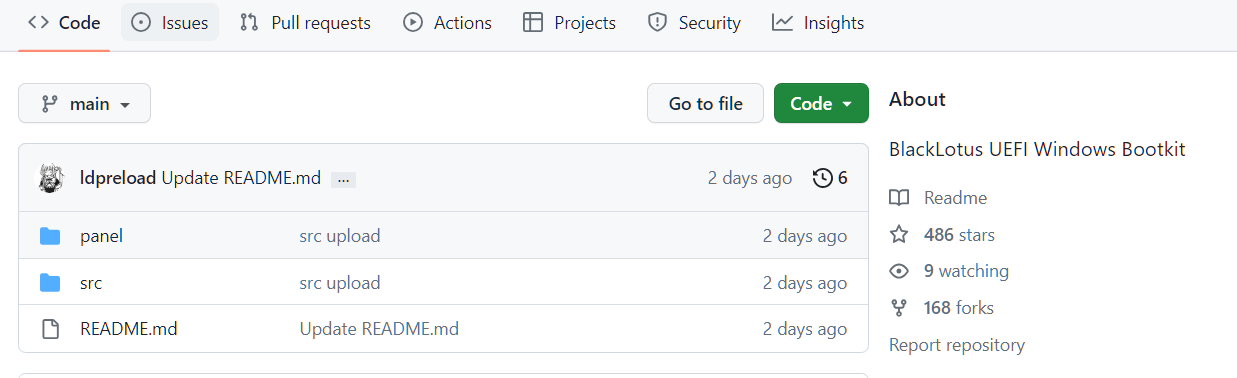

BlackLotus UEFI Bootkit filtrado a GitHub

Como binariamente Los expertos ahora dicen, el código fuente de BlackLotus se filtró a GitHub por un usuario bajo el apodo Yukari. Escribe que el código fuente ha sido cambiado y ya no explota la vulnerabilidad Baton Drop.. En cambio, BlackLotus utiliza el adulador rootkit UEFI, que se basa en la CosmicStrand, Rebote Lunar, y ESPECTRO UEFI APT rootkits.

Explica que los métodos utilizados en el bootkit ya no son nuevos., pero filtrar el código fuente permitiría a los atacantes combinar fácilmente el kit de arranque con nuevas vulnerabilidades., tanto conocidos como desconocidos.

Dado que el código fuente de BlackLotus UEFI Bootkit ahora está disponible para todos, Es posible que con su ayuda los piratas informáticos puedan crear malware más potente que pueda eludir las medidas existentes y futuras para contrarrestar dichas amenazas..