Los expertos de ESET informaron que el kit de arranque BlackLotus UEFI, que se vende en foros de hackers por aproximadamente $ 5,000, De hecho, es capaz de eludir la protección de arranque seguro..

Según los investigadores, El malware representa una amenaza incluso para máquinas completamente actualizadas que ejecutan Windows. 11 con UEFI Arranque seguro activado.

Déjame recordarte que también escribimos eso. Los expertos descubrieron ESPecter Bootkit UEFI utilizado para espionaje, y también eso El experto contó cómo hackeó una central nuclear..

Loto negro fue visto por primera vez en octubre 2022. Su vendedor afirmó que el kit de arranque tenía un bypass de arranque seguro incorporado., protección integrada contra eliminación de Ring0/Kernel, y también se ejecutó en modo de recuperación y modo seguro.

Además, el vendedor afirmó que el malware está equipado con antivirtualización, anti-depuración y ofuscación, lo que complica su detección y análisis. También, según sus declaraciones, el software de seguridad no puede detectar ni destruir el kit de arranque, ya que se ejecuta bajo la cuenta del SISTEMA dentro de un proceso legítimo.

Además, Black Lotus supuestamente es capaz de desactivar los mecanismos de seguridad en las máquinas de destino., incluida la integridad del código protegido por hipervisor (HVCI) y Windows Defender, además de eludir el control de cuentas de usuario (UAC).

Los expertos que lo descubrieron escribieron que Black Lotus tiene un tamaño de 80 kilobytes, está escrito en ensamblador y C, y puede determinar la geocerca de la víctima para evitar infectar máquinas en los países de la CEI. El malware se ofrece a la venta por $5,000, y cada nueva versión costará otra $200.

Permítanme recordarles que en ese momento los expertos admitieron que todas las características anteriores de Black Lotus no son más que un truco publicitario., y en realidad el bootkit está lejos de ser tan peligroso. Desgraciadamente, estas suposiciones no fueron confirmadas.

Como ESET expertos en seguridad de la información, que han estado estudiando el malware desde el otoño pasado, ahora informe, rumores de que el bootkit evita fácilmente el arranque seguro «ahora se han convertido en una realidad». segun ellos, el malware utiliza una vulnerabilidad de un año de antigüedad CVE-2022-21894 para evitar el arranque seguro y afianzarse en el sistema.

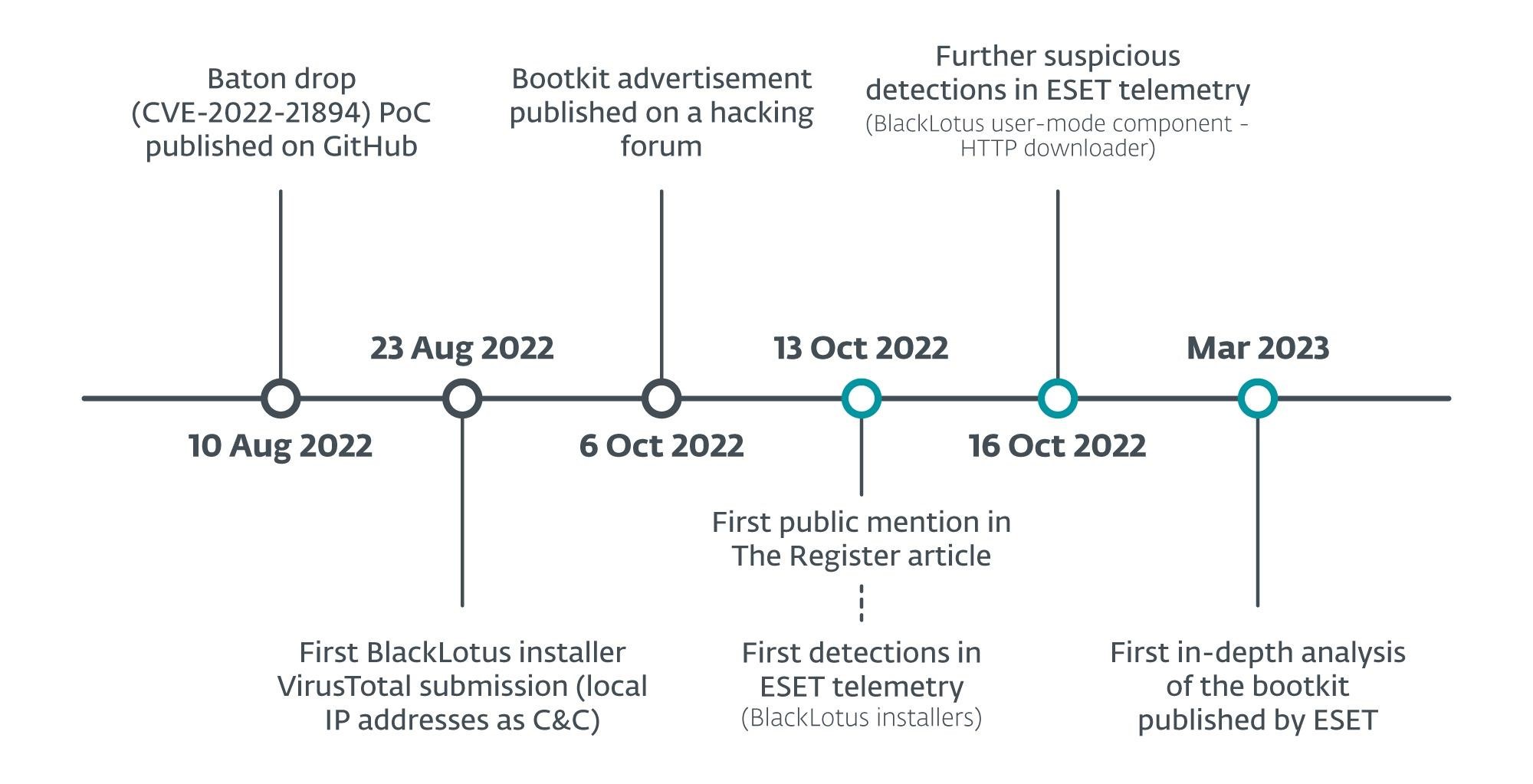

Cronología de la vulnerabilidad al bootkit

Microsoft solucionó este problema en enero 2022, pero los atacantes aún pueden explotarlo porque los binarios firmados afectados no se agregaron al archivo Lista de revocación UEFI. Según analistas, este es el primer caso documentado de abuso de esta vulnerabilidad.

Más probable, Los especialistas en seguridad de la información se refieren a ataques como BYOVD – trae tu propio conductor vulnerable.

Peor aún, el Explotación PoC para esta vulnerabilidad ha estado disponible desde agosto 2022, por lo que otros ciberdelincuentes pronto podrían aprovechar el problema.

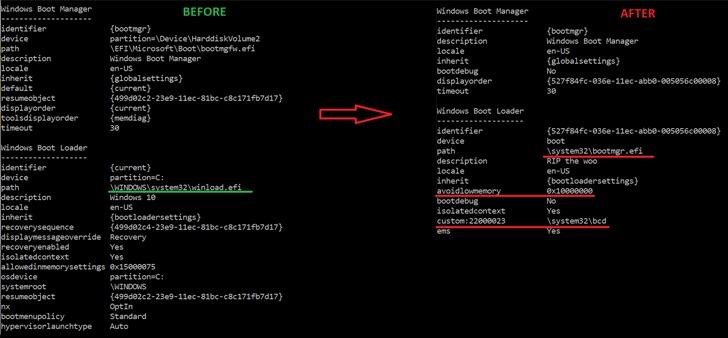

La forma exacta en que se implementa el bootkit aún no está clara, pero el ataque comienza con el componente instalador., que es responsable de escribir archivos en la partición del sistema EFI, deshabilitar HVCI y BitLocker, y luego reiniciar el host.

Los investigadores dicen que después de explotar CVE-2022-21894, Black Lotus desactiva los mecanismos de protección, implementa un controlador de kernel y un cargador HTTP. El controlador del núcleo, entre otras cosas, protege los archivos del kit de arranque contra la eliminación, mientras el gestor de arranque se comunica con el servidor de control y ejecuta la carga útil.

Si bien los investigadores no vinculan el malware con ningún grupo de hackers o gobierno en particular, señalan que los instaladores de Black Lotus que analizaron no funcionarán si la computadora infectada está ubicada en Armenia, Bielorrusia, Kazajstán, Moldavia, Rumania, Rusia, y ucrania.