Eurecom ha descubierto una serie de exploits llamados «ARRAFADOS», posando un amenaza significativa para la seguridad de las sesiones Bluetooth. Estos ataques explotan dos fallas previamente desconocidas en el estándar Bluetooth, versiones impactantes 4.2 a través de 5.4 y potencialmente poner miles de millones de dispositivos, incluidos teléfonos inteligentes y computadoras portátiles, en riesgo.

Explotaciones de BLUFFS: ¿cómo funcionan??

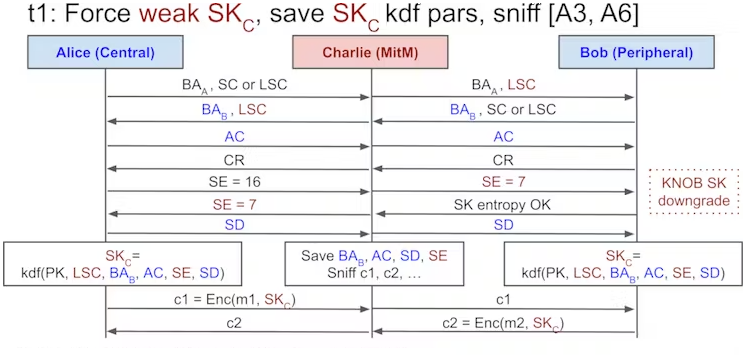

ARRAFADOS (Bluetooth de baja escucha de usuarios de sesiones de salto de frecuencia) es un serie sofisticada de ataques diseñado para comprometer el futuro y el futuro secrecy of Bluetooth sessions, comprometer la confidencialidad de las comunicaciones entre dispositivos. La metodología implica explotar fallas en el proceso de derivación de claves de sesión, forzar la generación de una clave de sesión débil y predecible (SK C). Luego, el atacante fuerza bruta la clave., permitiéndoles descifrar comunicaciones pasadas y manipular las futuras.

Para ejecutar BLUFFS, el El atacante sólo necesita estar dentro del alcance de Bluetooth. de los dispositivos objetivo. Suplantar un dispositivo, el atacante negocia una clave de sesión débil. Entonces, el otro, proponiendo la valor de entropía clave más bajo posible y utilizando un diversificador de claves de sesión constante.

Impacto en los dispositivos Bluetooth

Dada la naturaleza arquitectónica de los defectos, BLUFFS impacta en todos los dispositivos ejecutando una gama completa de versiones del protocolo Bluetooth. Las vulnerabilidades afectan la especificación principal de Bluetooth 4.2 a través de 5.4, potencialmente exponiendo una gran cantidad de dispositivos a los exploits. El impacto ha sido confirmado mediante pruebas en teléfonos inteligentes, auriculares, y portátiles ejecutando versiones de Bluetooth 4.1 a través de 5.2.

señal Bluetooth, la organización que supervisa el desarrollo del estándar Bluetooth, ha recibido el informe de Eurecom. Recomiendan implementaciones para rechazar conexiones con fortalezas discretas, utilizar «modo de seguridad 4 Nivel 4» para una mayor potencia de cifrado, y operar en «Sólo conexiones seguras» modo durante el emparejamiento.

Medidas de atenuación

Los investigadores proponen modificaciones compatibles con versiones anteriores para mejorar la derivación de claves de sesión y mitigar BLUFFS y amenazas similares. Recomendaciones, sin embargo, ofrecer sólo las correcciones de protocolo, es decir,. no están a punto de ser realizados por los usuarios. Desafortunadamente, pero en el momento, No hay mucho que puedas hacer para asegurar la conexión BT.