Los ciberdelincuentes utilizaron malware sigiloso para crear una red de bots de 400,000 servidores proxy. Aunque la empresa que proporciona los servicios de proxy afirma que los usuarios proporcionaron voluntariamente sus dispositivos, Los expertos creen lo contrario..

una red de bots de 400,000 servidores proxy

Los investigadores de ciberseguridad descubrieron recientemente una botnet con más de 400,000 nodos proxy existentes. A primera vista, los atacantes aparecen como una empresa legítima que ofrece servicios de proxy. Sin embargo, conceptos como delincuencia y honestidad son incompatibles, como los investigadores han demostrado una vez más. Hay un hecho que Los atacantes instalan de forma encubierta malware que introduce capacidades de proxy en el dispositivo infectado..

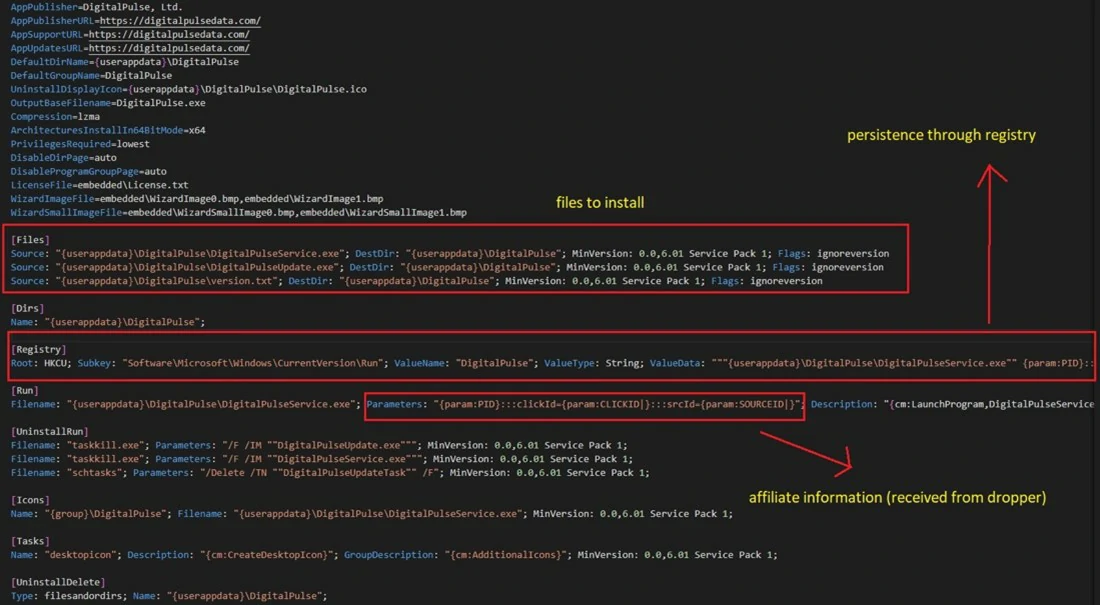

Durante la instalación del cliente proxy, el malware envía parámetros específicos que también se envían al servidor de gestión y control. Recopila continuamente información sobre el sistema infectado., como el seguimiento de procesos, uso de CPU, Uso de RAM, y estado de la batería. Esto se hace para optimizar el rendimiento y la capacidad de respuesta.. Sin embargo, este no es el único caso relacionado con la carga útil detectada. Los investigadores también vinculan este servicio con la familia de malware llamada AdLoad., que apunta a macOS. Es poco común ver malware multiplataforma, pero gracias a la elección de Golang como lenguaje de programación, es posible para este complicado proxy.

Bien Legal, Pero en realidad es ilegal

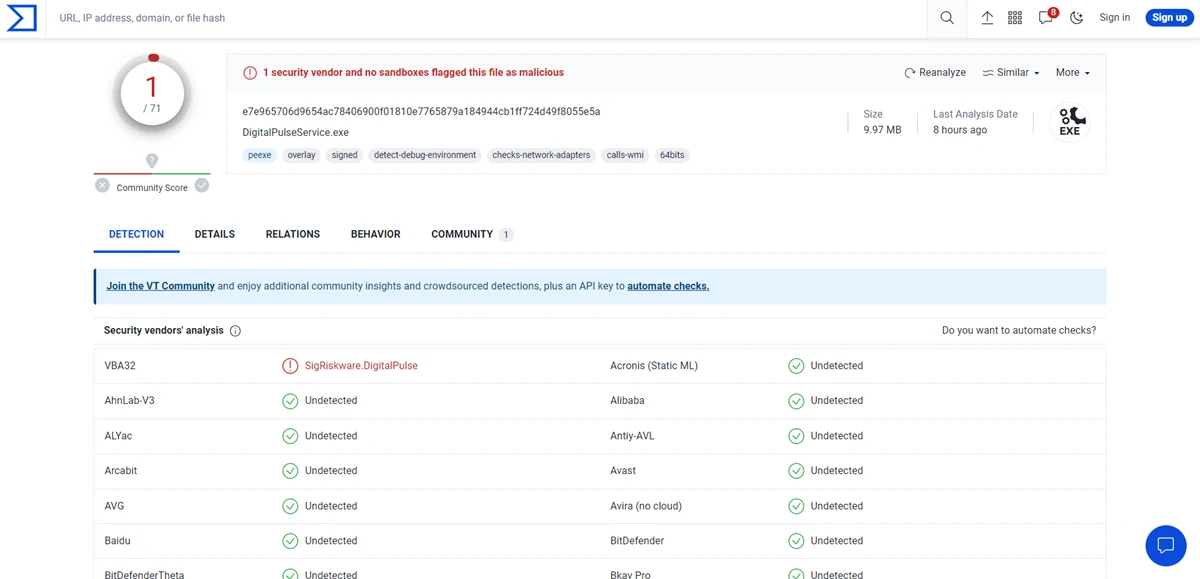

Como escribí arriba, Los estafadores distribuyen ilegalmente software que convierte el dispositivo de la víctima. en un servidor proxy. Sin embargo, las cosas no están tan claras aquí. Aunque el sitio afirma que los usuarios proporcionan sus dispositivos voluntariamente, no se muestran notificaciones ni ventanas para que el usuario acepte o rechace. Sin embargo, la organización que ofrece servicios de proxy residente es legítima, y la solicitud tiene una firma digital válida. Como consecuencia, Las herramientas antivirus de Windows no reaccionan de ninguna manera.

Por otro lado, la mayor parte del tiempo, macOS detecta muestras de este software. Además, el sitio que proporciona servicios de proxy recompensa a los usuarios que han proporcionado su dispositivo como servidor proxy. Pero como los atacantes organizan todo el proceso, ellos obtienen todas las ganancias. No es de extrañar que no hayan aprobado tal plan..

Métodos de difusión e impacto.

Los métodos de propagación son otro lugar resbaladizo. Como mencioné arriba, la parte del software que hace que el sistema infectado actúe como un nodo proxy está dentro del archivo de instalación del cliente. Si lo intentas, tu sistema se convertirá en un elemento más de tu este 400,000 red de robots. Sin embargo, La cosa no ha terminado con estos instaladores troyanizados..

Los atacantes saben Muchas personas desactivan su software antivirus al descargar e instalar software pirateado.. Así que, por esta acción, Básicamente, las personas dan luz verde a los atacantes para instalar malware en sus computadoras.. El software crackeado se puede descargar de varias fuentes, incluyendo sitios web de torrents, sitios para compartir archivos, e incluso sitios legítimos de descarga de software. El malware suele estar oculto en el instalador del software o en los cracks o keygens que se utilizan para activar software pirateado. Aparte de los sitios piratas, La fuente principal de este malware es la publicidad.. A veces, los autores sin escrúpulos de programas gratuitos permiten, accidental o intencionadamente, que su producto se utilice como método de entrega..

Cómo evitar proxies incompletos & malware?

Manténgase alejado del uso de sitios para compartir software p2p. Torrent trackers son un caldo de cultivo para el malware. Si crees que los autores de repack son desinteresados, estás equivocado. Si desea evitar pagar conscientemente al desarrollador de la aplicación por su trabajo, Tendrás que pagarle al repacker sin saberlo.. Sin embargo, el precio es demasiado alto y puede variar desde la filtración de sus datos hasta la eliminación irremediable de toda su información. Así que, evite descargar software pirateado y ejecutar ejecutables de fuentes no confiables.

Proteger su privacidad es esencial para utilizar únicamente servidores proxy acreditados con ofertas confiables.. A continuación se ofrecen algunos consejos para elegir un servidor proxy de buena reputación.:

- Leer reseñas de otros usuarios. Esta es una excelente manera de tener una idea de la calidad de servicio que puede esperar de un proveedor de servidor proxy en particular..

- Asegúrese de que el proveedor del servidor proxy tenga una buena reputación.. Puede leer reseñas en línea o buscar acreditaciones de organizaciones acreditadas para comprobarlo..

- Pregunte acerca de las características de seguridad del proveedor del servidor proxy.. Asegúrese de que ofrezcan funciones como cifrado y autenticación para proteger sus datos.

- Utilice únicamente servidores proxy de pago. Los servidores proxy gratuitos suelen ser poco fiables y pueden utilizarse para robar sus datos.

Utilice software antimalware como medida preventiva. Los delincuentes pueden utilizar malware para robar su información personal, rastrear su actividad en línea, o toma el control de tu computadora y únete a la botnet. Pero software antimalware confiable poder detectar y eliminar malware antes de que pueda dañar su computadora. Actualizar periódicamente su software antimalware y realizar análisis completos del sistema puede ayudarle a ser proactivo a la hora de detectar y prevenir posibles violaciones de seguridad.. También es esencial mantener actualizado su sistema operativo y otro software., ya que las actualizaciones de software a menudo incluyen parches de seguridad que abordan vulnerabilidades conocidas.

Mitigación

Los principales signos de infección por proxyware incluyen el rendimiento., degradación de la velocidad de internet, y comunicación frecuente con IP o dominios desconocidos. Deberías quitar el «Pulso digital» ejecutable encontrado en «%AppData%\» y la clave de registro en «HKCU\Software\Microsoft\Windows\CurrentVersion\Run\,» así como la tarea programada llamada «Tarea de actualización de DigitalPulse«. Eso es todo cuando se trata de eliminar esta amenaza., pero también recomendaría protegerse contra otros casos..