Reporteros informáticos pitidos llamó la atención a un caso interesante que ocurrió como parte de la recompensa por errores del programa Monero en HackerOne. Bughunter robó un exploit de vulnerabilidad de Monero descubierto por otra persona y recibió una recompensa.

La publicación señala que la búsqueda de errores no es solo una buena causa que beneficia a la comunidad., pero también una industria multimillonaria. Como resultado, algunos pueden intentar abusar de plataformas como HackerOne y Bugcrowd, diseñado para fomentar la ética, Confianza y responsabilidad entre los profesionales de seguridad de la información., para su propio beneficio financiero.

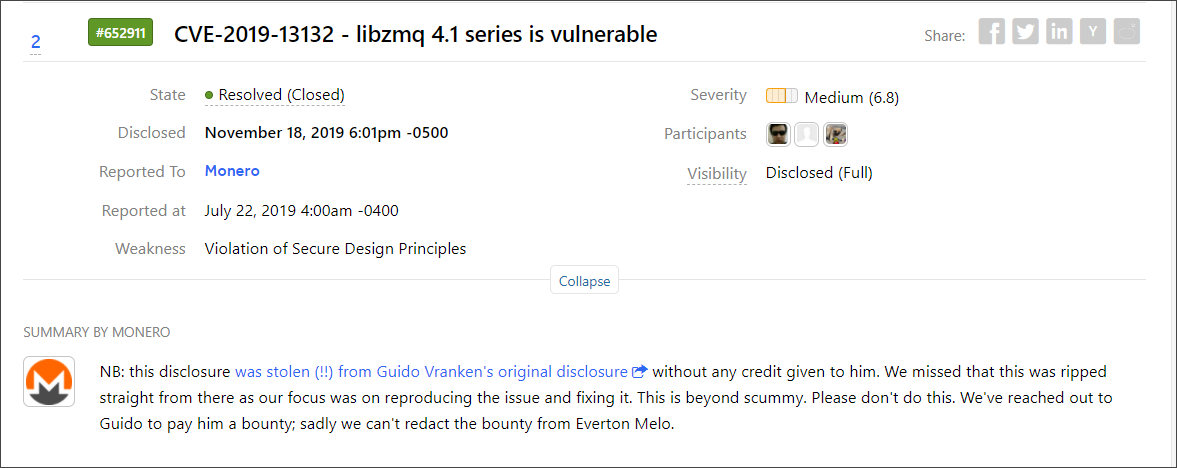

Fin de semana pasado, El especialista en ciberseguridad Guido Vranken descubrió que un Everton Melo había utilizado una copia de un exploit que había creado para reportar una vulnerabilidad en el programa de recompensas por errores de Monero en HackerOne. La vulnerabilidad que Vranken encontró en libzmq 4.1 serie de nuevo en 2019 fue un error crítico de desbordamiento del portapapeles (CVE-2019-6250). El investigador notificó esto a los desarrolladores en enero. 2019.

«Jajaja, alguien literalmente copió y pegó mi libzmq. + explotación de análisis en el [hackeruno] recompensa por errores y tomó el dinero», — Vranken escribió en Twitter.

Aunque los ingenieros de HackerOne han detectado y cerrado previamente informes plagiados, siempre existe la posibilidad de que el empleado cometa un error accidental. Actualmente, Los desarrolladores de Monero ya informaron que no pueden devolver el monto ya pagado al plagiador.:

“Este informe fue robado (!!) del informe de vulnerabilidad original de Guido Vranken sin ninguna mención de sus méritos. Pasamos por alto el hecho de que el informe se volvió a redactar a partir de ahí., mientras nos concentramos en reproducir el problema y solucionarlo. Esta es una mezquindad increíble.. Por favor no hagas esto. Contactamos con Guido para pagarle una tarifa., y lamentablemente no podemos retirar la tarifa al Everton Melo”.

Curiosamente, tras un examen más detenido del informe, los desarrolladores determinado que el 4.1 serie, aparentemente, no se ve afectado por el CVE-2019-6250 problema, pero definitivamente es vulnerable a la CVE-2019-13132 asunto, y por eso se decidió que Melo todavía tiene derecho a una recompensa. Por la misma razón, el título del informe sobre HackerOne se cambió a CVE-2019-13132 en lugar de CVE-2019-6250.

Déjame recordarte que Google recluta un equipo de expertos para encontrar errores en aplicaciones de Android.