Analistas de Pen Test Partners han estudiado un dispositivo extremadamente inusual: los cinturones de castidad masculinos Cellmate, fabricado por la empresa china Qiui. Entonces los cinturones de castidad Cellmate resultaron ser bastante vulnerables al acceso externo..

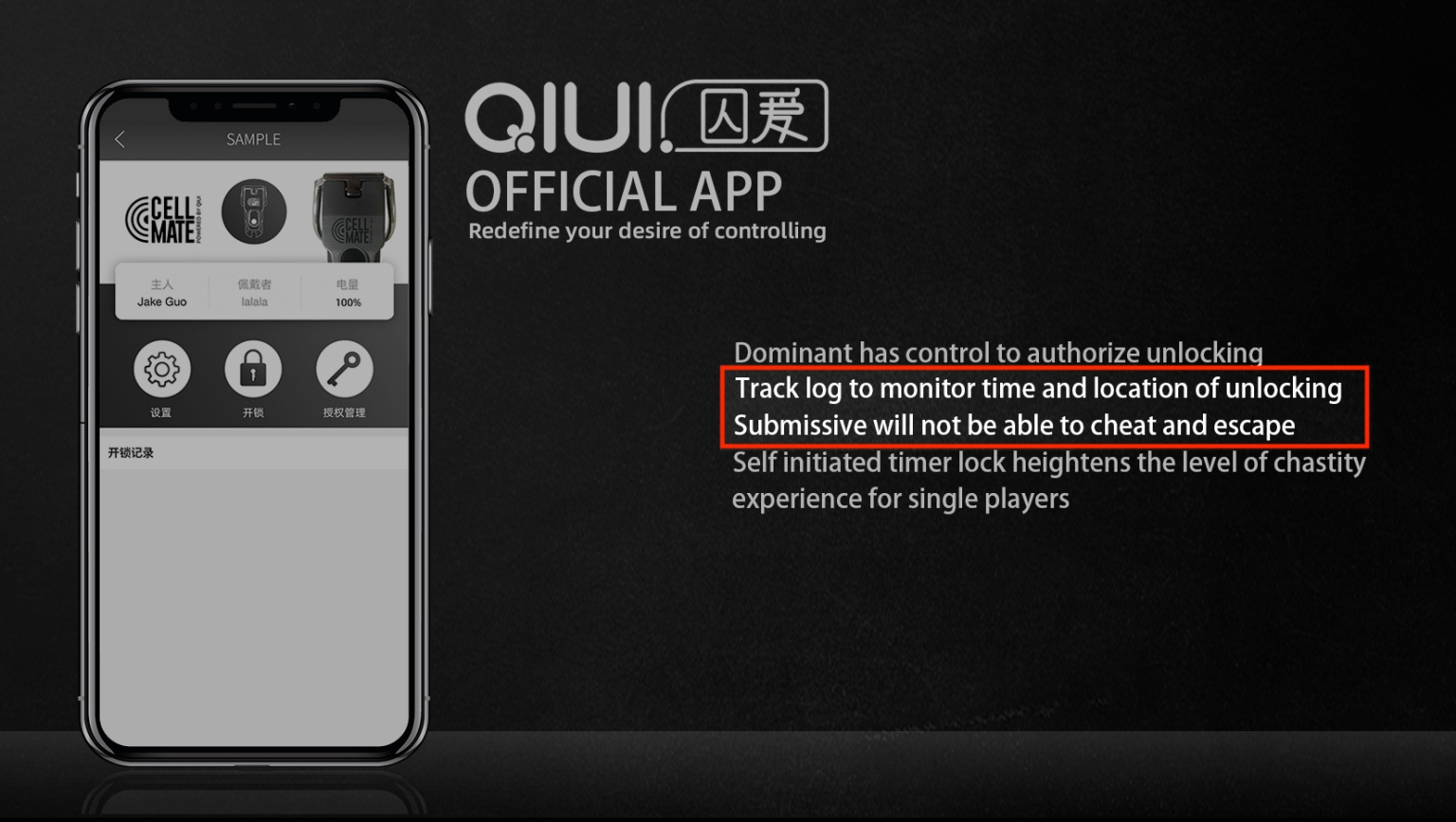

Estos dispositivos permiten a los propietarios confiar el acceso a sus genitales a una pareja que puede bloquear y desbloquear el dispositivo de forma remota mediante Bluetooth y una aplicación especial..

Sin embargo, como han descubierto los expertos, debido a numerosos problemas de seguridad, dichos dispositivos pueden ser bloqueados y abiertos de forma remota por piratas informáticos, y simplemente no hay control manual para «emergencia» apertura o una llave física para Cellmate. Eso es, Los usuarios bloqueados se encontrarán en una situación extremadamente desagradable..

Los investigadores han comprobado e informado que abrir el dispositivo bloqueado solo se puede hacer con un cortapernos o una amoladora., cortando el arco de acero, Pero la cosa se complica por el hecho de que el arco de acero se encuentra alrededor de los testículos del propietario del dispositivo..

El dispositivo también se abrirá en caso de sobrecarga del tablero que controla el funcionamiento de la cerradura., y para ello necesitarás aplicar aproximadamente tres voltios de electricidad al dispositivo (dos pilas AA).

"A través de los años, Nosotros y otros investigadores hemos encontrado repetidamente problemas similares con diferentes fabricantes de juguetes sexuales.. Personalmente, Creo que estos dispositivos íntimos deberían cumplir estándares de seguridad más altos que cualquier bombilla”., — dice Alex Lomas, un experto en Pen Test Partners.

Curiosamente, Los investigadores informaron al fabricante de los dispositivos Cellmate sobre problemas de seguridad en abril de este año.. Y si al principio los representantes de Qiui se pusieron en contacto voluntariamente, luego resultó que los ingenieros de la empresa no pudieron eliminar por completo la vulnerabilidad, y desde entonces Qiui dejó de responder cartas de especialistas.

El principal problema de Cellmate es su API, que se utiliza para comunicarse entre un dispositivo y una aplicación móvil dedicada. La API resultó estar abierta a todos y no está protegida con contraseña., y a causa de esto, cualquiera puede tomar el control del dispositivo de cualquier usuario. Esto no sólo permitirá a los piratas informáticos controlar remotamente el Cellmate, pero también ayudará a obtener acceso a la información de la víctima., incluyendo datos de ubicación y contraseñas.

Los ingenieros de Qiui actualizaron su aplicación en junio en un esfuerzo por corregir el error., pero los usuarios que utilizan versiones anteriores siguen siendo vulnerables a los ataques. Alex Lomas explica que los desarrolladores están en un dilema en este momento. Si desactivan completamente la antigua API, arreglará la vulnerabilidad, pero luego se bloquearán los usuarios que aún no hayan actualizado la aplicación. Si la API continúa funcionando, Las versiones anteriores de la aplicación serán vulnerables a los ataques..

El director ejecutivo de Qiui, Jake Guo, dijo TechCrunch que una corrección completa del error está prevista para agosto, pero ese plazo ya pasó y todavía no hay solución al problema. En una de sus cartas, Guo dijo a los periodistas que «arreglarlo sólo creará más problemas.»

Como resultado, después de varios meses de comunicación con los desarrolladores, Los analistas de Pen Test Partners decidieron publicar información sobre los problemas de Cellmate, esperando que esto contribuya a su solución completa. Los expertos en seguridad de la información no revelan específicamente todos los detalles sobre la vulnerabilidad para que los piratas informáticos no se aprovechen de ella.

ventaja de ello.

Sin embargo, según TechCrunch, esta vulnerabilidad es el menor de los problemas para los propietarios de dichos dispositivos. A juzgar por las reseñas en Apple App Store y Google Play Store, dejados por los usuarios de la aplicación móvil Cellmate, a menudo puede dejar de funcionar espontáneamente.

“La aplicación dejó de funcionar por completo después de tres días y me quedé atascado.!" escribe un usuario. “Este es un programa PELIGROSO!” Advierte otro propietario de Cellmate. Otra reseña de una estrella dice: “Después de la actualización, la aplicación dejó de abrir el dispositivo. Esto es terrible considerando que confiamos en ello y no hay explicación en el [del fabricante] sitio web.”Se queja otra víctima.: “mi pareja esta encerrada! Esto es indignante ya que aún se desconoce si se solucionará y no hay nuevas respuestas por correo electrónico.. Muy peligrosa! y aterrador! Dado lo que controla esta aplicación, debe ser confiable."

"Con un poco de suerte, en el futuro, Algunos países y estados comenzarán a introducir estándares para productos de IoT., pero por ahora, simplemente busque el "nombre del producto + vulnerabilidad” o buscar páginas de seguridad en el sitio web del fabricante (y no sólo clichés sobre “cifrado de grado militar”)", — aconseja Alex Lomas.

Hay que decir que la seguridad de los juguetes sexuales y otros dispositivos íntimos, desafortunadamente, realmente deja mucho que desear y no se diferencia de la mayoría de los demás dispositivos IoT. Y esas vulnerabilidades son suficientes. Y ya os he contado algunos bastante curiosos.. Por ejemplo, recientemente Avast expert taught Smarter Coffee machine to ransom money, y un poco antes vulnerabilities in Amazon Alexa opened access to user data for outsiders.